Из аналитики Check Point в предыдущей заметке можно сделать вывод, что основные выявленные уязвимости и угрозы связаны с использованием сотрудниками сети интернет и передачи информации во внешние сети.

- Next-Generation Firewall (NGFW) – межсетевой экран нового поколения. (Примеры – Check Point Security Gateway, Stonegate FW, Palo Alto и т.п.)

- Secure Web gateway (SWG) – шлюз защиты и контроля web трафика (Примеры – Cisco Web Security, Blue Coat ProxySG и т.п.)

Ведущее аналитическая компания Gartner дает следующие определения:

“A Secure Web gateway (SWG) is a solution that filters unwanted and malicious software (malware) from user-initiated Web/Internet traffic, and enforces corporate Internet policy compliance. SWGs must, at a minimum, include URL filtering, malicious code detection and filtering, and application controls for popular Web-based applications. Native or integrated content-aware data loss prevention (DLP) is also increasingly included. SWGs have traditionally been appliances and software. However, the cloud-based SWG delivery model is growing rapidly.”

“The firewall market has evolved from simple stateful firewalls to NGFWs, incorporating full-stack inspection to support intrusion prevention, application-level inspection and granular policy control. Such NGFWs will eventually subsume mainstream deployments of stand-alone network intrusion prevention system (IPS) appliance technology at the enterprise edge. “

Независимая исследовательская и испытательная NSS Labs поддерживает Gartner в определенииNGWF:

“Simply enforcing proper protocol use on standard ports and preventing attacks against unpatched servers are no longer of sufficient value in this environment. To meet these challenges, firewalls need to evolve into "nextgeneration” firewalls (NGFW). These will combine legacy firewall capabilities with IPS and incorporate advanced application and user ID awareness to enable the creation of granular security policies capable of operating in a Web 2.0 world.

However, NGFW vendors must resist the urge to continue to bundle every security module in a single device since this is not how most enterprise customers deploy their network security. In addition, it is important that NGFWs retain the implicit “deny all” when it comes to application traffic rather than expecting administrators to tune individual applications to prevent tunneling in the manner of IPS signatures.”

Если кратко, то я бы охарактеризовал эти классы так:

SWG – это современный шлюз безопасности с функциями глубокого анализа и фильтрации webтрафика, прокси и детального разграничения прав пользователей.

NGFW – современный шлюз безопасности с функциями межсетевого экрана, защиты каналов связи, обнаружения вторжений, глубокого анализа и фильтрации web трафика и трафика электронной почты и детального разграничения прав пользователей.

В итоге мы имеем два разных исследовательских отчета и два разных квадрата по интересующим нас решениям защиты со своими лидерами:

Квадрат Gartner Magic Quadrant for Enterprise Network Firewalls 2013

Квадрат Gartner Magic Quadrant for Secure Web Gateways 2012

Ещё несколько сравнений NGFW:

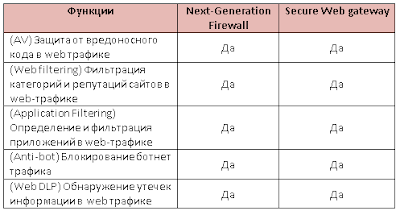

Посмотрим, какие из функций, необходимых для нейтрализации приведенных выше угроз, реализуются лидерами в своих классах:

Видно, что нужные нам функции реализуются и в NGFW и в SWG. Так как же нам сделать выбор нужного класса?

Вопрос этот сложный и однозначного ответа на него быть не может. Приведу только свое мнение по этому поводу:

- Если у вас есть FW, который полностью вас устраивает, то логично его не трогать, внедрить дополнительный SWG. И использовать связку FW + SGW. Только надо убедиться, что эти два решения друг с другом интегрируются, так как эта возможность будет полезной

- Если у вас есть Proxy сервер, который вас полностью устраивает, то логично его не трогать, внедрить дополнительный NGFW. И использовать связку NGFW + Proxy. Только надо убедиться, что эти два решения друг с другом интегрируются, так как эта возможность будет полезной

- Если у вас есть много средних и малых удаленных подразделений с собственными каналами в сеть Интернет, то более логично внедрять одно устройство на такое подразделение, т.е.NGFW

- Если требуется внедрить функции защиты и фильтрации трафика сети Интернет, таким образом чтобы изменения в существующую инфраструктуру и средства защиты были минимальными, то лучше подходит SGW (потому что внедрение NGFW как правило приводит к существенному изменению внешнего блока корпоративной сети)

- В других случаях надо ориентироваться на существующую сетевую инфраструктуру и возможность интеграции решения с ней, опыт работы организации с конкретными производителями, стоимость, наличие русскоязычной поддержки, наличие доступных учебных курсов, сертификатов и т.п.

PS: Для заказчиков, которые осознали необходимость защиты и фильтрации web-трафика, но ещё не определились с техническим решением, в компании Микротест развернуты постоянно действующие стенды с решениями SGW - Cisco IronPort Web Security, BlueCoat ProxySG + ProxyAV и NGFW - Palo Alto Next Generation Firewall. Демонстрация решений производится с использованием удаленного доступа через Интернет. Ориентировочная продолжительность демонстрации одного решения – около часа.