В рамках руководства деятельностью технического комитета по стандартизации ТК362 («Защита информации») ФСТЭК любезно выложила проект нового ГОСТ «Защита информации. обнаружение, предупреждение и ликвидация последствий компьютерных атак и реагирование на компьютерные инциденты. Термины и определения». В этой заметке все пересказывать не буду, хочу подсветить то, что показалось мне интересным. А это, ни много ни мало, попытка описания структуры «типового SOC» и «каталога СЗИ».

Формально цели разработки документа декларируются, как «нац. и вообще безопасности». Но суть – в попытке создания единого понятийного аппарата, причем амбициозно согласованного с остальной массой документов. Творческий подход заметен сразу, например, есть следующие «адаптированные» врезки, передающие может не каждую букву (в отличие от официальных НПА), но кратко суть.

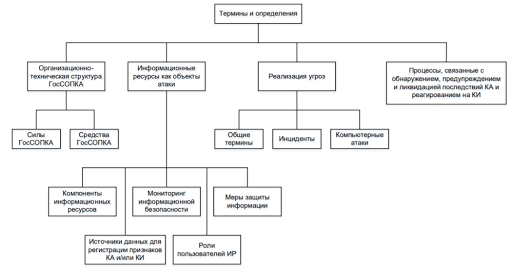

Когда начинаешь читать по порядку сплошником текст, можно сперва заскучать. Чтобы вам этого не позволить, перемещаюсь в приложения и делюсь схемами. С них-то и надо было начинать документ, т.к. они отражают всю его суть. Начнем со схемы взаимосвязи базовых терминов.

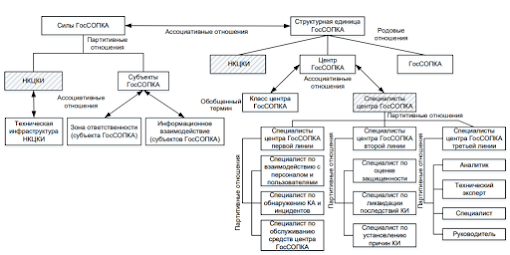

А вот - та самая обещанная структура SOC.

«Почему он ее так назвал?» - спросите вы, «ведь здесь речь только о ЦЕНТРЕ ГОССОПКА, а не о субъектах». Справедливо, однако, в практике встречаешь кучу разных толкований и есть случае применения к себе субъектами КИИ «требований к средствам ГосСОПКА». А у нас, как известно, если четкой нормативки нет, то нужно попытаться использовать хоть какую-то. Вспомните хотя бы широкое применение и адаптирование «Методики моделирования нарушителя ФСБ…» от 2008 года не только в ИСПДн и не только по отношению к СКЗИ. Итак, запасаемся попкорном и наблюдаем, как центры ГосСОПКА (а мб и субъекты КИИ) будут отстаивать свою возможную точку зрения об отсутствии TIER1 (или L1), как класса.

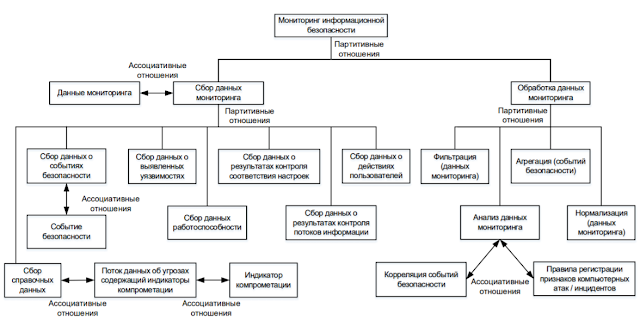

Сколько раз я и коллеги поднимали утопическую, в общем-то, тему отсутствия перечня всех возможных классов и откуда их брать. Вот вам – сборная схема из разных документов ФСБ и ФСТЭК.

Очевидно, что по Gartner’у нужно добавить еще 2-3 десятка типов решений, но для Российских реалий и нашей нормативки и так выходит приличный перечень (за рамками стандартных «куплю СЗИ от НСД, МЭ, СОВ, антивирус и отстаньте»), на который можно будет официально ссылаться.

Чтобы не утомлять, приведу заключительный в заметке интересный момент, который как бы подсказывает ключевые процессы в SOC.

Можно долго улыбаться, но если посмотреть на схему, то она на самом деле перекликается с «настоящими» процессами SOC. Кроме того, действуя по ней, вы уж точно не упустите никаких «формальных» процедур.

Выводы.

Казалось бы, новый ГОСТ только лишь структурирует термины, но благодаря их визуализации прослеживается и концепция выстраивания некоторых процессов.

С использованием нового ГОСТа, как минимум, можно проводить тренинги и семинары, чтобы наглядно погрузить в тему людей, в первый раз сталкивающихся с КИИ.

Используя ГОСТ можно наглядно доказывать свою позицию (регулятору, руководству) по выстраиванию процессов SOC. А если сделать хитрость и взять его за основу и дорисовать свои собственные элементы – то возможно получить работающий инструмент именно в ваших реалиях.

К общему понятийному «знаменателю» ГОСТа полезно также привести свои внутренние документы субъектам КИИ, чтобы не было противоречий в тех случаях, когда они писались в спешке или не сверялись с иной ИБшной нормативкой.

Я надеюсь, что этим документом взято начало целой серии полезных практических материалов по сложной теме КИИ, методическое обеспечение которой, мягко говоря, сильно отстает от реальных потребностей рынка. Не знаю, как вам, а мне заметна правильная тенденция выпуска практических документов под эгидой регуляторов, в том числе с идеями из зарубежных стандартов. Наступит ли закат построения лучших практик ИБ в России по блогам? Честно, не думаю ;)