Каждый раз, когда я открываю браузер, мои персональные данные в интернете начинают жить своей тихой жизнью, даже если я просто листаю новости или читаю статью. Страница загружается, а вместе с ней уезжает набор характеристик: IP-адрес, тип устройства, размер экрана, часовой пояс, особенности видеокарты и то, как она отрисовывает картинку. Из этих мелочей легко собрать уникальный цифровой отпечаток, который позволяет сайтам и рекламным сетям узнать меня снова, даже если я почистил куки, сменил браузер или включил «инкогнито».

Формально все это делается ради удобства и якобы ради защиты персональных данных, но на практике получается довольно однозначная картина: меня можно отследить без классических трекеров. По сути, браузер выдаёт наружу достаточно информации, чтобы одни и те же сервисы узнавали меня по совокупности признаков, а не по одной-двум очевидным меткам.

При этом закон о защите персональных данных регулирует хранение и передачу информации на стороне компаний, но куда меньше говорит о том, насколько «болтливым» может быть сам браузер. То, что обычно описывают как обработка и защита персональных данных, ассоциируется с базами, договорами, уровнями доступа, а реальность такова, что утечка часто начинается именно с набора технических параметров, которые собираются автоматически в момент загрузки страницы.

Если посмотреть на ситуацию шире, обработка персональных данных в интернете сегодня — это не только формы регистрации и поля с e-mail, а еще и фингерпринтинг, скрытые скрипты аналитики, рекламные пиксели. Я могу не заполнять ни одной анкеты, но сайт уже получил достаточно вводных, чтобы привязать мои действия к конкретному профилю, иногда существующему задолго до того, как я решу создать аккаунт.

Когда на экране всплывает баннер про согласие на обработку персональных данных в интернете, мы чаще всего машинально жмём «Принять». Можно даже аккуратно прочитать политику, но редко там подробно описано, как именно используется цифровой отпечаток браузера: какие параметры сохраняются, с кем они делятся, как долго живут, и можно ли от этого реально отказаться, не теряя доступ к сервису.

Особенно хорошо это видно на примере покупок. Когда я ввожу имя, адрес доставки и номер телефона, в игру вступают персональные данные в интернет магазине — и это только то, что я ввел сам. Параллельно магазин через скрипты аналитики и рекламные сети фиксирует, с какого устройства я зашел, из какой сети, через какую страницу пришел и как веду себя на сайте. В итоге формируется довольно подробная картинка, где ручной ввод — лишь одна из деталей.

Самый неприятный сценарий — момент, когда человек узнает, что его персональные данные опубликованы в интернете без согласия: логины, телефоны, адреса или даже платежные реквизиты оказываются в открытых базах, на теневых форумах или в слитых «дампах». При этом корнем проблемы нередко становится не только взлом сервера, но и избыточный сбор технической информации, которая позволяет связать разные куски профиля между собой.

На практике это выглядит как утечка персональных данных, где в одной базе лежат адреса почты, в другой — номера телефонов, в третьей — следы онлайн-активности. Когда фингерпринты браузеров и сетевые параметры помогают связать эти кусочки, любые попытки «анонимно» путешествовать по сети превращаются в иллюзию.

Защита персональных данных в интернете через проверку утечек и настройку браузера

В какой-то момент мне стало интересно, что именно мой браузер выдает наружу, и я начал проверять себя с помощью специализированных сервисов. Они работают как зеркало: показывают не то, что я о себе думаю, а то, что реальный сайт видит и может сохранить. Так я вышел на несколько полезных инструментов и превратил информационную защиту персональных данных в понятную, поэтапную процедуру, а не в абстрактный лозунг.

Первым делом я открываю сервис DoILeak. Он проверяет, не «протекает» ли реальный IP-адрес, DNS-запросы и WebRTC-данные, когда я работаю через VPN или прокси. Достаточно нажать кнопку запуска теста — и через пару секунд появляется отчет: какой адрес видит сайт, к какому оператору он относится, какая система и какой браузер используются. Если VPN настроен неграмотно, именно здесь это сразу всплывает.

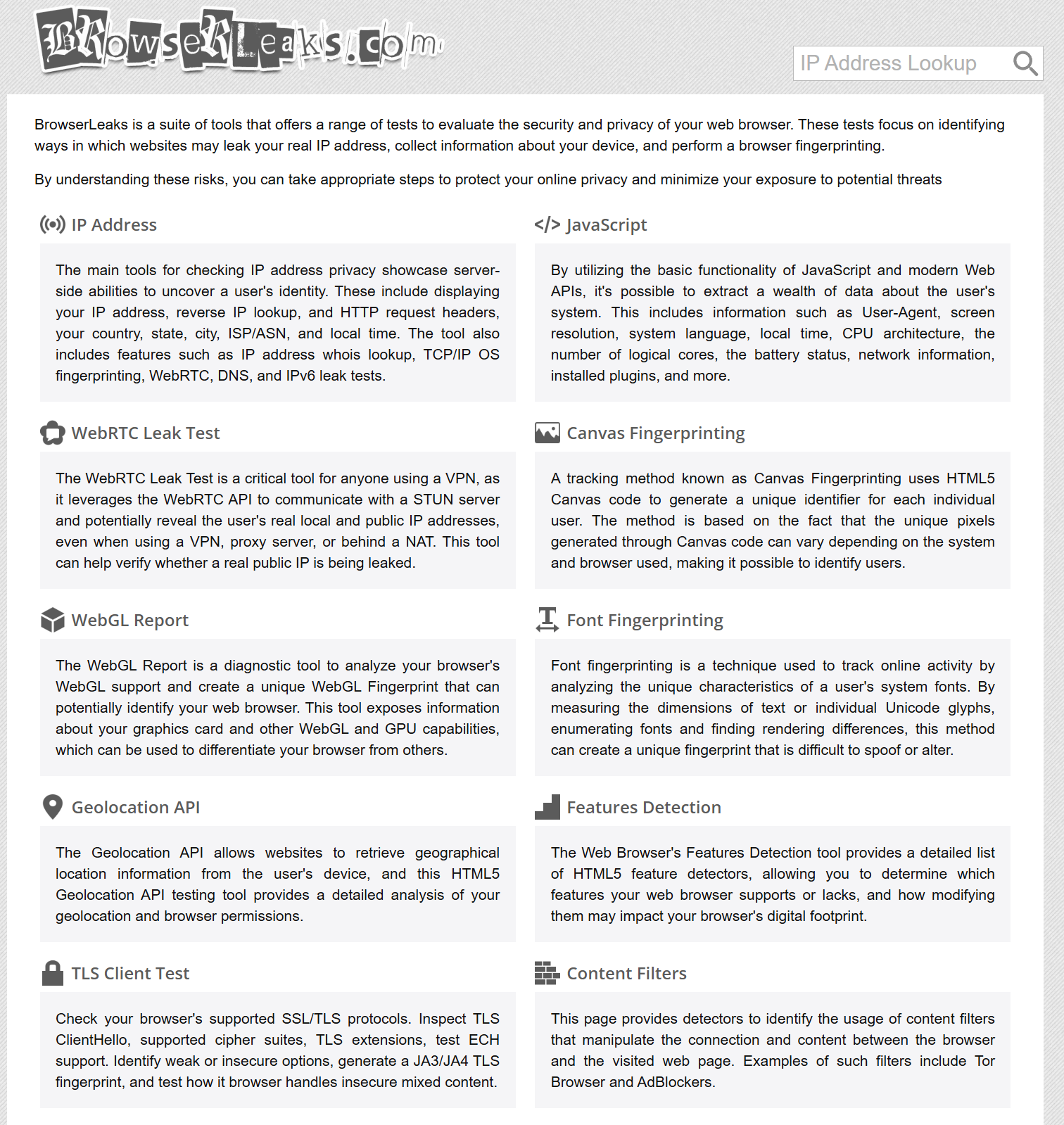

Дальше я иду на BrowserLeaks — один из самых детальных сайтов для проверки приватности в браузере. Там нет одной большой кнопки «Проверить всё», зато каждая вкладка отвечает за свой блок: IP-адрес, WebRTC, геолокация, Canvas и WebGL, аудио-контекст, TLS/SSL и многое другое. Тесты показывают, какие параметры доступны скриптам, и насколько уникальным выглядит мой цифровой отпечаток по сравнению с другими пользователями.

Третий шаг — сервис Cover Your Tracks, который сделал фонд Electronic Frontier Foundation. Он оценивает, насколько легко меня отследить в сети: показывает, блокируются ли трекеры и рекламные скрипты, и насколько уникален мой отпечаток. Итогом становится понятный вывод: насколько заметен мой браузер в общей массе и какие элементы конфигурации сильнее всего выделяются.

После такой проверки уже невозможно сделать вид, что «ничего страшного» не происходит. Становится очевидно, где именно надо подкрутить настройки и какие привычки поменять. Для меня базовый набор действий выглядит так:

- включить шифрование трафика через надежный VPN и проверить его работу на DoILeak, чтобы убедиться, что реальный IP-адрес не светится;

- ограничить WebRTC, чтобы он не выдавал локальный адрес и реальное расположение даже при активном VPN;

- постепенно перейти на браузеры с усиленной защитой от трекинга и фингерпринтинга, а обычный оставить только для самых доверенных задач;

- разнести активность по разным профилям: отдельно повседневные логины, отдельно «грязный» браузер для тестов и незнакомых сайтов;

- использовать поисковые системы, которые не строят длинные поведенческие профили и не превращают каждую сессию в рекламный досье;

- минимизировать количество расширений и регулярно пересматривать их разрешения;

- подключить блокировку трекеров и вредоносной рекламы, чтобы часть скриптов вообще не выполнялась;

- включить DNS-over-HTTPS в настройках браузера, чтобы посторонние не могли по «сырому» DNS-трафику восстановить историю посещений;

- отключить лишние разрешения на доступ к камере, микрофону, геолокации и уведомлениям для тех сайтов, где это на самом деле не нужно;

- настроить автоматическую очистку файлов сайта и куки или использовать изолированные контейнеры, чтобы сервисы сложнее связывали действия между собой.

Если мне приходится часто заходить на незнакомые ресурсы, я выношу такую активность в отдельную виртуальную машину или песочницу. Это не панацея, но дополнительный уровень изоляции, который помогает, когда речь заходит уже не только о трекинге, а и о безопасности в целом. В совокупности такие шаги превращают информационную защиту не в теоретический набор правил, а в понятный личный чек-лист.

Важно понимать, что защита персональных данных никогда не будет выглядеть как один волшебный переключатель. Всегда есть баланс между удобством и приватностью: чем больше я хочу автоматизации и персонализации, тем шире становится канал, по которому браузер отправляет информацию. Задача — сделать так, чтобы этот поток контролировал я, а не случайный набор скриптов и рекламных сетей.

И главное — не рассчитывать, что кто-то сделает всё за меня. Компании могут обещать, что их политика соответствует требованиям, регуляторы — обновлять правила, юристы — спорить о формулировках, но ответственность за повседневную информационную защиту персональных данных всё равно лежит на пользователе. Простые регулярные проверки, внимательное отношение к настройкам и понимание того, как работают утечки, дают куда больше, чем любой длинный документ на сайте сервиса.

Интернет не станет безопаснее сам по себе, но мы можем сделать свои цифровые следы гораздо менее очевидными. Когда я периодически прогоняю браузер через DoILeak, BrowserLeaks и Cover Your Tracks, смотрю на результаты и немного подкручиваю конфигурацию, это воспринимается не как паранойя, а как обычная гигиена. В эпоху, когда почти любая активность завязана на сеть, именно осознанность помогает, чтобы персональные данные в интернете оставались под моим контролем, а не рассыпались по десяткам невидимых профилей.