al-khaser — это одна из тех программ, от чтения README которой одновременно хочется похлопать автору по плечу и аккуратно запереть тестовый сервер в сейф. По сути — это PoC-приложение с «добрыми» намерениями: авторы сделали набор приёмов, которые обычно применяют настоящие злоумышленники, чтобы проверить, пройдут ли они мимо антивируса, песочницы или монитора поведения. Если вы изучаете атакующие техники или проверяете собственный детектор — al-khaser может стать вашим «жёстким экзаменатором». Но прежде чем запускать — прочитайте этот текст: я не только объясню, что делает инструмент, но и как им пользоваться осознанно и безопасно.

Что такое al-khaser и зачем он нужен

В двух словах — это набор проверок и трюков, собранных в одну исполняемую программу. Цель — не заразить мир, а дать возможность инженерам и аналитикам увидеть, какие методики обхода обнаружения работают против их решений. Представьте себе красную команду, которая вместо того, чтобы ломать систему, демонстрирует потенциальные векторы атак — только без шифрования дисков, без вымогательства и без «реальной» вредоносной активности. Это как учитель по боксу, который наносит хлёсткие, но контролируемые удары в шлем — больно, но безопасно.

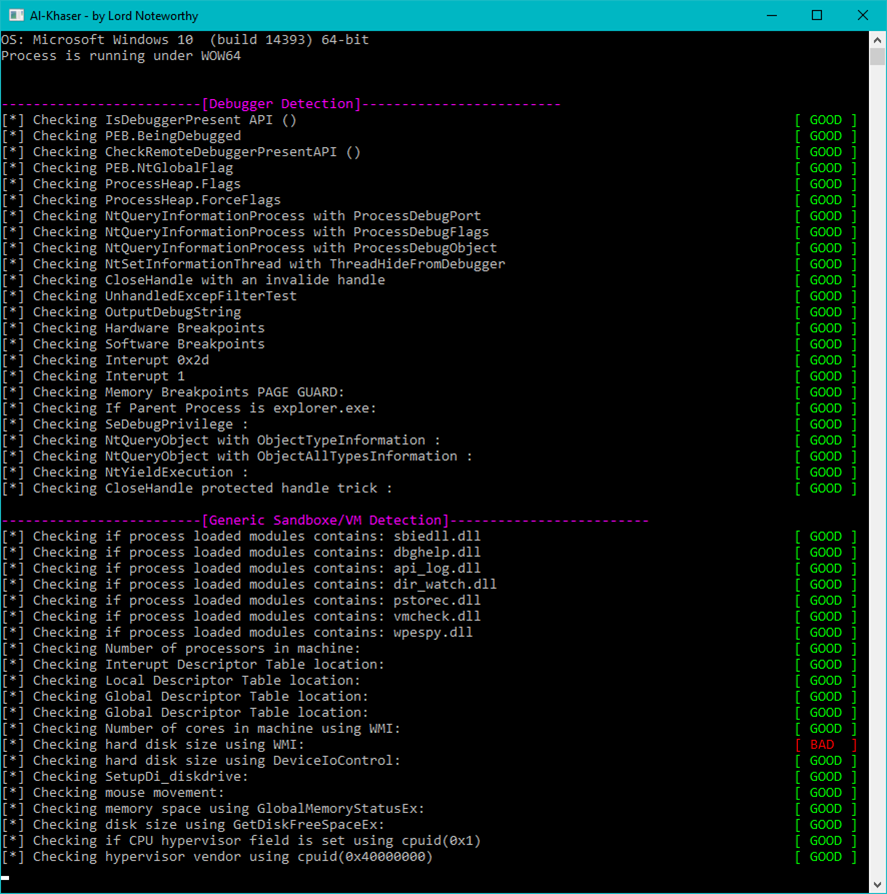

al-khaser аккуратно упаковывает большое количество техник: от классических антидебаг-приёмов до хитростей по выявлению виртуальных машин и песочниц, и даже «человеческих» эвристик вроде имитации движения мыши. Это полезно потому, что защитникам редко удаётся воспроизвести весь спектр методов у себя локально: кто-то забывает о TLS-callback, кто-то не тестировал проверку MAC-адресов, а кто-то не смотрел на странные строки в реестре. Одним словом — набор полезный и скучный одновременно, но именно поэтому эффективный.

Как пользоваться: интерфейс и примеры запуска

al-khaser запускается из командной строки. Интерфейс простой и прагматичный: есть опция --check, с помощью которой включаются нужные тесты, и опция --sleep (она же --delay), чтобы задать длительности пауз — полезно при моделировании тайминговых эвристик песочницы. Программа умеет принимать одну и ту же опцию --check несколько раз, то есть вы собираете свой набор проверок как пазл.

Ниже — пара типичных примеров использования:

al-khaser.exe --check DEBUG --check TIMING_ATTACKS --sleep 30— проверяем антидебаг и тайминговые атаки с сокращённой задержкой.al-khaser.exe --check VMWARE --check QEMU— проверяем, заметна ли виртуализация VMWare и QEMU.al-khaser.exe --sleep 30— базовый запуск с короткой паузой, если хочется быстрого прогона.

Если вы собираетесь скачивать собранные двоичные файлы, авторы обычно выкладывают релизы с версиями для x86 и x64; будьте готовы, что архивы могут быть защищены паролем — это распространённая практика для PoC, чтобы случайные поисковые боты не распыляли бинарники в массы.

Что именно делает al-khaser

Инструмент организован логично: авторы разделили трюки по смысловым корзинам — антидебаг, антиинъекция, антидампинг, анти-виртуализация и т.д. Каждая из этих групп покрывает большой набор техник, и они часто дублируют друг друга с небольшими вариациями (это нормально — в реальной жизни злоумышленник пробует несколько похожих приёмов).

Ниже — обзор основных групп и отдельных техник, которые заслуживают внимания.

1) Антидебаг и обнаружение отладчиков:

- WinAPI-вызовы:

IsDebuggerPresent,CheckRemoteDebuggerPresentи аналогичные, которые являются «первой вилкой» в арсенале любого PoC. - Проверки полей PEB: флаги

BeingDebuggedиNtGlobalFlag, которые обычно читают прямым доступом к структурам процесса. - NtQueryInformationProcess для получения

ProcessDebugPort,ProcessDebugObjectи подобных «внутренних» индикаторов. - Трюки с исключениями, TRAP-флагом, аппаратными брейкпоинтами и имитацией поведения отладчика через OutputDebugString + GetLastError.

2) Анти-инъекции и обходы обнаружения внедрений:

- Множество техник инъекции: от CreateRemoteThread и SetWindowsHookEx до сложных APC/RunPE комбинаций.

- Перечисление модулей разными способами (EnumProcessModulesEx, ToolHelp32, чтение LDR-структур), чтобы показать, как можно «скрыть» модуль от простых списков.

- Проверки целостности модулей и поиск «скрытых» модулей в памяти с обходом обычных API.

3) Антидампинг и защита от извлечения кода из памяти:

- Стирание заголовков PE в оперативной памяти, изменение

SizeOfImageи другие трюки, которые мешают инструментам, пытающимся выгрузить исполняемый образ. - Способы усложнить статический и динамический анализ, например, путём нарушения корректной дизассемблируемости (импровизированные ветвления, «невозможные» пути выполнения).

4) Тайминговые атаки и анти-песочница:

- Измерения через RDTSC (включая защитные CPUID-вызовы для форсирования выхода гипервизора), Sleep/Wait вариации, мультимедийные таймеры и другие техники определения ускорения или искажения времени.

- Большие циклы крипто-подобных вычислений (тут авторы обещают добавить больше — «Big crypto loops (todo)»), которые помогают обнаружить среду, пытающуюся ускорить время.

5) Анти-виртуализация и артефакты виртуальных машин:

- Проверки реестра, файлов и драйверов, которые типично встречаются в гостевых расширениях VirtualBox, VMware, Parallels, QEMU, Hyper-V и др.

- Проверки MAC-адресов, строк SMBIOS, списка устройств и специфичных служб, драйверов и исполняемых файлов, которые «выдают» виртуальную среду.

- Опытные исследователи знают, что простая проверка одного ключа в реестре редко достаточна — поэтому al-khaser перебирает много индикаторов.

Практические особенности

Помимо голых API-вызовов, al-khaser пытается симулировать аспекты, которые часто используются в реальном зловреде: имена файлов вроде sample.exe или sandbox.exe, проверки объёма памяти и диска, попытки взаимодействия с мышью и прочие «поведенческие» маркеры. Это важно, потому что современные EDR/UEBA-решения не только смотрят на вызовы API, но и строят модель нормального поведения пользователя, а затем выявляют аномалии.

Автор добавляет имитации взаимодействия — движения мыши, клики, таймеры, которые помогают понять, как песочница реагирует на «поведение пользователя», и обнаружить, тестирует ли среда код в автоматическом режиме. Конечно, часть таких возможностей в al-khaser отмечена как «todo», но базовый набор уже позволяет поймать типичные сценарии.

Кроме того, инструмент содержит списки известных имён процессов и инструментов анализа (OllyDbg, IDA, x64dbg, ProcessHacker, Sysinternals и т.п.), поэтому он может сигнализировать, что запущен в среде исследователя, а не реального пользователя.

Безопасность использования

Запускать al-khaser стоит только в контролируемой среде. Это звучит очевидно, но здесь много подводных камней: бинарник намеренно демонстрирует техники, которые могут выглядеть как активная атака для систем мониторинга, а значит детектируемость может привести к автоматическим блокировкам, оповещениям SOC и даже запуску отката в продакшне, если кто-то по ошибке запустит тест на рабочей системе.

Советы по безопасному использованию:

- Используйте отдельную лабораторную сеть, изолированную от продакшн-инфраструктуры.

- Запускайте только на тестовых виртуальных машинах с контролируемым доступом — и будьте осторожны: некоторые проверки в al-khaser именно ищут виртуальные артефакты, так что результат может быть «ложноотрицательным» на вашей тестовой VM, если она сильно отличается от боевой среды.

- Не подключайте тестовую машину к корпоративной сети без надзора и уведомления SIEM/SOC — иначе вы получите трёхзначное количество алертов и много вопросов вечером.

- Читать код перед запуском — обязательная хорошая практика. PoC обычно поставляются с исходниками; если есть доступ к ним — просмотрите, что именно делает бинарник на уровне системных вызовов.

- Контролируйте доступ к бинарникам и архивам: выкладывание в общедоступные папки приведёт к тому, что кто-то случайно запустит «весёлую» программу на машине, где этого не следовало делать.

PoC ≠ вредонос

Сборник техник в al-khaser сам по себе не предназначен для вреда, но юридически и этически граница тонкая. Если вы используете PoC для тестирования — делайте это в рамках согласия владельца инфраструктуры. Запуск таких инструментов на чужих машинах без разрешения может быть квалифицирован как несанкционированный доступ или даже подготовка к атаке.

Кроме юридического аспекта, есть и моральный: цель защитника — сделать мир безопаснее, но демонстрация техник без контекста и без инструкций по защите может стать пособием для менее добросовестных людей. Именно поэтому репозитории такого рода обычно сопровождаются призывом к ответственному использованию и ссылками на правила контрибьюции: авторы приветствуют вклад, но не поощряют злоупотреблений.

Если вы нашли в wild-вещаниях аналогичные трюки — лучше проанализировать, зафиксировать и сообщить в соответствующие каналы (внутренние CSIRT, баг-баунти, или репорт владельцу проекта), чем выкладывать «как есть» с краткой инструкцией «вот так ломается». Контекст — вот что делает PoC полезным, а не опасным.

Вклад в проект: как помочь и чего ожидать

al-khaser — проект с авторами и открытыми вкладками «Pull requests welcome». Если вы нашли хороший детектор для новой техники или, наоборот, метод, который обходит вашу систему — поделитесь в виде PR или issue. При этом помните о правилах оформления: документация, тесты и пояснения к коду значительно повышают вероятность того, что ваши изменения будут приняты.

Типичные полезные вклады:

- новые проверки и техники (с комментариями и безопасными флагами «demo-only»);

- улучшения документации: примеры запуска, заметки о ложных срабатываниях, рекомендации по безопасному использованию;

- скрипты развёртывания для лаборатории, которые помогают воспроизводить результаты без опасности «заражения» внешней сети;

- отчёты об эффективности техник против конкретных коммерческих EDR/AV (если у вас есть разрешение на публикацию таких данных).

Авторам важно не только показать техники, но и построить вокруг проекта культуру ответственного тестирования. Если вы собираетесь публиковать результаты, приложите рекомендации по смягчению рисков — это повысит ценность вашей работы для сообщества.

Заключение

al-khaser — полезный инструмент для тех, кто строит защиту или анализирует поведение образцов в контролируемой среде. Это не «вирус», это учебный тренажёр: он показывает, где у вашей защиты слабо, а где крепко. Но истинная польза приходит только если вы подходите к тестированию ответственно: изолированная среда, чтение исходников, уведомление заинтересованных сторон и публикация контекстуализированных отчётов — вот что отличает серьёзный исследовательский подход от грубого «пощупал-и-пошёл».

Если вы решили попробовать al-khaser — возьмите за правило сначала развернуть строгую лабораторию, документировать наблюдения и делиться исправлениями или новыми эвристиками с сообществом. Безопасность — это командная игра, и PoC вроде al-khaser — всего лишь один из инструментов в коробке, который помогает понять, почему ваш «клей для окон» держит лучше, чем кажется, и где вы всё-таки протекаете.