Из резюме:

- Все веб-приложения содержат те или иные уязвимости, при этом 62%рассмотренных систем содержат уязвимости высокой степени риска

- В топ-10 вошли две уязвимости высокой степени риска: «Внедрение операторов SQL», которому подвержены 43% исследованных веб-ресурсов, а также «Внедрение внешних сущностей XML», которому оказались подвержены 20% анализируемых систем.

- Наибольшее количество веб-приложений, содержащих уязвимости высокой степени риска, было выявлено среди веб-приложений, принадлежащих СМИ, где 80% приложений

- подвержены критическим уязвимостям.

- 76% систем, написанных на языке программирования PHP, оказались подвержены критическим уязвимостям.

- Половинарассмотренных систем ДБОсодержали критические уязвимости, при этом полностью требованиям PCI DSS не соответствовала ни одна из исследованных систем.

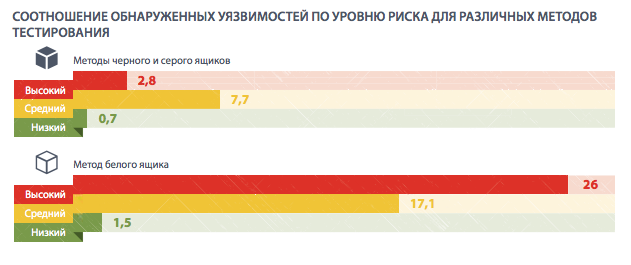

- Тестирование методом белого ящика в среднем позволяет обнаружить в 10 раз больше критических уязвимостей, а так-же примерно в два раза больше уязвимостей средней и низкой

- степени риска, чем тестирование только методами черного и серого ящиков.

В продолжение темы, 04.09.2014 в 14:00 будет проведен вебинар "Рекомендации Центробанка по обеспечению информационной безопасности автоматизированных банковских систем". Зарегистрироваться можно здесь.

Постараемся ответить почему документ получился таким как получился, почему в нем нет SSDL/SDLC в явном виде и другие возникшие вопросы.

PS. Заголовок такой заголовок, ага.