Как сказал Александр Песляк на PHDays: нет смысла устанавливать жесткую парольную политику в Windows, т.к. даже самый сложный пароль может быт подобран в этой ОС в разумные сроки.

В целом, сложность пароля напрямую влияет на время его подбора, однако как показывает ситуация с утечкой паролей LinkedIn, даже 40 символьный парольможет быть подобран в течении всего нескольких часов!

name='more'>Если Windows хранит пароли в виде LM хэшей (настройка по-умолчанию) - то можно подобрать пароли любой сложности всех пользователей домена в течении несколько часов, используя популярную утилиту Cain и пиратские радужные таблицы с рутрекера.

Если ОС настроена таким образом, что LM хэши не используются, а вместо них используются исключительно NT + жёсткие требования к стойкости пароля, то пароль иногда можно просто... обойти. Например, с помощью утилиты kon boot.

Сделав с помощью KonBootInstall.exe загрузочную флешку (или диск), загружаемся с нее на целевом ПК:

Теперь зайти в Windows мы можем под любым пользователем и с любым паролем (!). Иногда работает даже с доменными пользователями, чьи пароли были закэшированы ОС. Доступ к системе будет слегка ограничен (например, зашифрованные файлы не будут доступны), т.к. пароль от нас по-прежнему спрятан, но доступ к рабочей среде мы получили.

Двухфакторная аутентификация с помощью электронных ключей может казаться надёжным выходом из ситуации, однако в ряде случаев и она оказывается неэффективной, если злоумышленник может получить физический доступ к системе и модифицировать ключи реестра.

Пожалуй, самым простым выходом из этой ситуации может стать использование систем полного шифрования диска. Благо далеко ходить за ними не надо, т.к. в Winows 7 Enterprise и Ultimate встроен BitLocker.

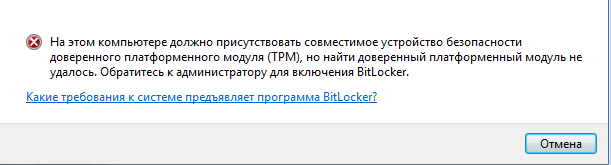

При попытке зашифровать весь диск, мы наткнемся на вот такое вот сообщение об отсутствии TPM модуля в системе:

К счастью, как это часто бывает в продуктах Microsoft, всегда есть галочка, которая позволяет это ограничение обойти =)

Открываем оснастку gpedit.msc. Затем "Конфигурация компьютера" -> "Административные шаблоны" -> "Компоненты Windows" -> "Шифрование диска BitLocker" и ставим заветную галочку.

Теперь ключи шифрования BitLocker можно будет хранить на флешке, которую придется втыкать в ПК при каждой загрузке (держать подключённой флешку необязательно).

Т.к. файловая система теперь зашифрована, получить доступ к ресурсам ОС без загрузки самой ОС теперь не получится. Однако есть и определенные минусы - winlocker теперь может заблокировать систему намертво, либо надолго, т.к. процедура расшифрования диска с помощью резервного ключа может занять больше суток.

Но гонка вооружений на этом не заканчивается, т.к. ключ шифрования в некоторых случаях можно извлечь с помощью... жидкого азота :)

Т.о. к терморектальному криптоанализу добавляется еще и криогенный!

Открываем оснастку gpedit.msc. Затем "Конфигурация компьютера" -> "Административные шаблоны" -> "Компоненты Windows" -> "Шифрование диска BitLocker" и ставим заветную галочку.

Теперь ключи шифрования BitLocker можно будет хранить на флешке, которую придется втыкать в ПК при каждой загрузке (держать подключённой флешку необязательно).

Т.к. файловая система теперь зашифрована, получить доступ к ресурсам ОС без загрузки самой ОС теперь не получится. Однако есть и определенные минусы - winlocker теперь может заблокировать систему намертво, либо надолго, т.к. процедура расшифрования диска с помощью резервного ключа может занять больше суток.

Но гонка вооружений на этом не заканчивается, т.к. ключ шифрования в некоторых случаях можно извлечь с помощью... жидкого азота :)

Достаточно интересными решениями проблемы с паролями являются всевозможные генераторы одноразовых паролей - например, Google Authenticator ( бесплатный и OpenSource!) и другие challenge-response схемы (например, YubiKey).

Однако пароль всё ещё самый популярный и удобный способ защиты информации и проблемы с паролями чаще всего, к сожалению, вызваны кривыми руками программистов, а не прямыми извилинами пользователей.

Надо солить хэши, а не ломать мозг пользователям =)