Неотъемлемым элементом защитного периметра сети сегодня стали системы обнаружения атак.

Многие производители межсетевых экранов в погоне за модой стали встраивать в свои продукты модули СОА, но функционал и эффективность таких комбинированных систем обычно на порядок ниже, чем у отдельных девайсов.

Если вы задумались об установке выделенной системы обнаружения атак, то первый технический вопрос, с которым вы столкнетесь, будет: как отзеркалить на СОА весь входящий трафик?

И тут есть несколько типовых решений:

name='more'>

1. Подключить СОА к SPAN порту маршрутизатора (или управляемого коммутатора). Стоит отметить, что такой порт очень редко встречается в бюджетных моделях;

2. Достать сетевой концентратор (тот, который HUB, а не SWITCH). Такие уже лет 10 как никто не выпускает, и если даже вы такой нашли - он вполне может оказаться 10 мбитным;

3. Включить СОА в разрыв внешнего канала связи, если СОА поддерживает bypass режим (т.е. может пассивно пропускать через себя трафик, оставаясь практически невидимой);

4. Установить ПО СОА на виртуальную машину, запущенную на корпоративном межсетевом экране. Тогда виртуальный сетевой адаптер будет получать копию трафика с физического сетевого адаптера.

Но есть и пятый способ - собрать passive LAN tap - простейшее устройство мониторинга Ethernet соединения. Вот на нём я и остановлюсь подробней.

Для ленивых продаются уже готовые устройства. Однако цена может в разы превышать себестоимость, поэтому мы пойдём другим путём =)

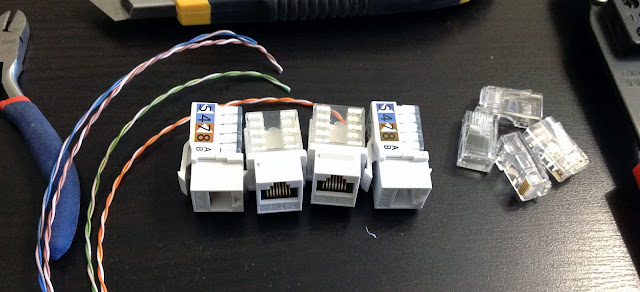

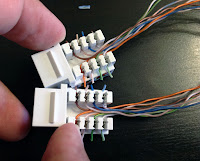

Чтобы его собрать нам понадобится 4 max модуля, пару патчкордов и кусок витой пары. Все это легко найти в обычном компьютерном магазине.

Теперь соберем LAN tap по схеме с сайта snort.org:

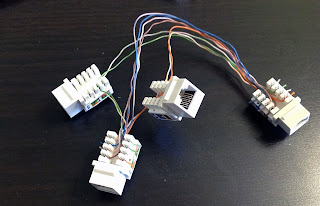

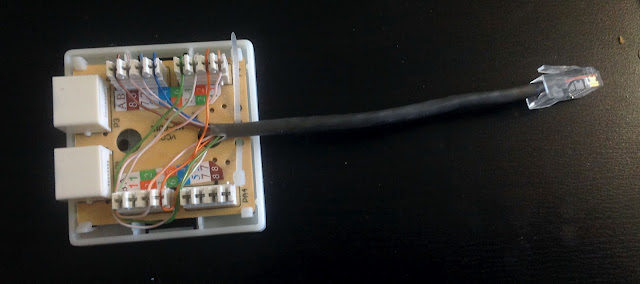

Получаем что-то вот такое:

Два модуля с полным набором проводов предназначены для подключения Интернет канала и патчкорда к межсетевому экрану. "Зеленый" и "Оранжевый" модули предназначены для того, чтобы слушать входящий и исходящий трафик.

Запускаем Wireshark и проверяем. Исходящий трафик:

Входящий трафик:Работает :)

Дабы получить полную картину, необходимо использовать на слушающем ПК 2 сетевые карты, объединенные в bridge, которые нужно подключить в "оранжевому" и "зеленому" модулю одновременно.

Прелестью устройства является физическая изоляция передающего канала СОА. Т.о. обнаружить "прослушку" можно только по падению напряжения в кабеле. Выдать себя "случайным пакетом" она не сможет. Правда включение passive LAN tap в длинную линию (>100 метров) может сказаться на качестве связи и в тяжелых случаях привести к полной неработоспособности канала.

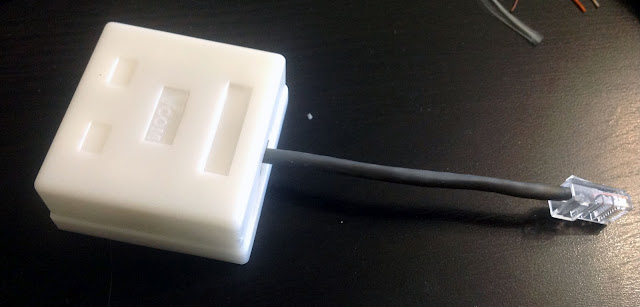

Устройство можно так же слегка модифицировать для "нужд разведки":

Осталось только приклеить надпись "Грозозащита" и подключить его к нужной линии ;)

Даже оптоволокно может быть прослушано схожим образом. Однако технически это сложнее и шанс выдать себя/повредить канал связи в этом случае заметно выше.

Вообщем подобное устройство может оказаться очень полезным как одной, так и другой стороне ИБ. Первые могут с помощью LAN tap подключатся к любому участку сети для поиска и идентификации сетевых проблем, а так же могут подключать к сети сенсоры системы обнаружения атак. Ну а вторые могут слушать сеть, оставаясь при этом бесшумными.

Вообщем подобное устройство может оказаться очень полезным как одной, так и другой стороне ИБ. Первые могут с помощью LAN tap подключатся к любому участку сети для поиска и идентификации сетевых проблем, а так же могут подключать к сети сенсоры системы обнаружения атак. Ну а вторые могут слушать сеть, оставаясь при этом бесшумными.