Катализатором к широким дискуссиям [

1,

2,

3] на эту тему послужила "

затравка" в блоге компании

Infowatch. И после многочисленных рассуждений никто так и не предоставил конструктивных "выжимок", дающих однозначный ответ по поводу законности осуществляемых действий при проведении тестирований на проникновение. Более того, нашлись и те [

4], кто помимо ст.

273 УК РФ (Создание, использование и распространение вредоносных программ для ЭВМ) сумел рассмотреть в действиях пентестера ст.

272 (Неправомерный доступ к компьютерной информации). Являясь непосредственным исполнителем при пентестах, опровергающее

утверждениеИльи Медведовского, о том, что "в процессе активного аудита или тестов на проникновение аудиторы НЕ ПОЛУЧАЮТ непосредственно доступ к данным", мягко говоря "режет глаз" (без

сбора и анализа информациипентест не пентест, а лишь инструментальное обследование). Поэтому, проконсультировавшись с

malotavrна данную тему, у меня сформировалась вполне объективная позиция относительно законности действий, осуществляемых при проведении

пентестов.

name='more'>

Нужно понимать, что тестирование на проникновение при успешной атаке предполагает неосознанный (по неосторожности) доступ к конфиденциальной информации (коммерческой тайне), в том числе и к данным, защищаемые законом о ПДн, и к данным, составляющим банковскую тайну (когда мы говорим про тестирование на проникновение в банковском секторе). Под "неосознанным" доступом к данным следует понимать, что в момент анализа информации при эксплуатации различного рода уязвимостей, не всегда возможно однозначно сделать вывод о полезности этой информации для планирования дальнейших действий проведения атаки. Например, файл с именем "~$t.docx", хранящийся в каталоге "Temp" на компьютере системного администратора, может содержать в себе как информацию об информационной системе (имена пользователей и пароли в отрытом виде, список информационных ресурсов и т.д.), которая позволит спланировать дальнейшие действия проведения атаки, так и информацию, являющуюся коммерческой тайной обследуемой компании. Другой пример. При проведении тестирования на проникновение в корневой директории Web-сервера обнаружен файл "users.zip". Логично предположить, что пентестер скачает этот файл в надежде, что в нем содержится информация, которая позволит спланировать дальнейшую атаку. На практике в этом файле может содержаться вовсе не список пользователей, а конфиденциальные данные, которые не имеют никакого отношения к дальнейшему пентесту. Потому и заключаются соглашения о конфиденциальности и о неразглашении полученной информации между компаниями, предоставляющими услуги тестирования на проникновение, и компаниями, заказчиками подобных услуг. С другой стороны, в зависимости от организации самого тестирования на проникновение, многие действия пентестера могут быть строго регламентированы, например, в случае тесного взаимодействия со службой управления ИБ компанией заказчика в процессе проведения работ (получен доступ туда-то, можно провести то-то?).

Из всего вышесказанного нужно сделать следующий вывод. При проведении тестирования на проникновение действия пентестера направлены в сторону эксплуатации максимально возможного количествам уязвимостейи при этом возможно наступление события, при котором пентестер неосознанно (случайно, непреднамеренно) получит доступ к информации разного уровня конфиденциальности. С другой стороны, получение НСД к конкретной информации может быть одной из задач проведения тестирования на проникновение (кроме случая с банковской тайной).

Заключая договор между компанией предоставляющей услуги тестирования на проникновение и, например, коммерческой организацией, привязать действия, проводимые при пентесте к ст. 272 УК РФ никак не получится. Ведь обладатель информации и оператор ИС дали своё согласие на подобный доступ. Совсем по-другому обстоит дело с банковским сектором. Закон о Банковской тайне не дает право оператору ИС разрешить доступ третьей стороны к данным, составляющим банковскую тайну. И тут на помощь пентестеру приходит ст.

24 УК РФ (Формы вины). В п. 2 ст. 24 УК РФ содержится следующая формулировка: "Деяние, совершенное только по неосторожности, признается преступлением лишь в случае, когда это специально предусмотрено соответствующей статьей Особенной части настоящего Кодекса". Другими словами, если в соответствующей статье УК РФ отсутствует формулировка "по неосторожности", то считается, что привлечь к ответственности можно только в том случае, когда деяние было умышленным (преднамеренным). Теперь обратимся к ст.

183 УК РФ (Незаконное получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну). В указанной статье отсутствует формулировка "по неосторожности", следовательно, получение сведений, составляющих банковскую тайну должно быть умышленным. Но! Пентестер не собирался получать доступ к банковской тайне! Если в процессе проведения тестирования на проникновение он и получил к ней доступ, то этот доступ был получен по неосторожности. Следовательно, состав преступления отсутствует.

Аналогичная ситуация при проведении пентеста обстоит и с доступом к электронной почте сотрудников обследуемой компании (

ст. 138Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений). Действо, направленное на получение НСД к корпоративной электронной почте, проводиться должно. В том числе верификация такого доступа (отсеивание false positive). И это все еще будет доступ по неосторожности. А вот изучать (поиск паролей и пр.) и тем более использовать данные из ящика электронной почты это будет прямым нарушением соответствующего закона. В электронной переписке всегда участвует два корреспондента. Поэтому, тот факт, что сотрудник дал свое согласие на чтение своей корпоративной электронной почты, вовсе не означает, что с ней в действительности может ознакомиться пентестер или системный администратор. Более того, и тот и другой, в случае такого деяния попадает под более строгую ответственность, предусмотренную п. 2 ст. 138 (до 4-х лет).

Теперь разберемся со ст. 273 УК РФ "Создание, использование и распространение вредоносных программ для ЭВМ". Как я уже

писал ранее, существует тонкая грань свойства вредоносности любого ПО. Например, санкционированная автоматизация системным администратором некоторых действий администрирования через групповую политику Active Directory является распространением вредоносных программ? А если этот сценарий скопирован из репозитария Microsoft? Уверены, что нет?

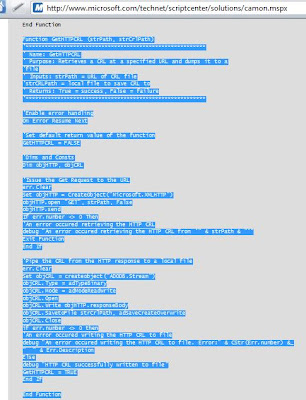

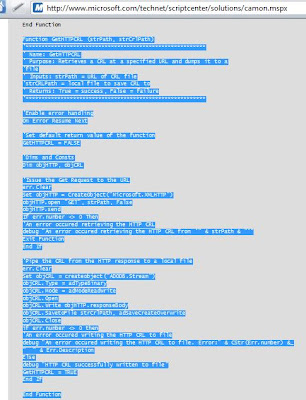

Проведем небольшой эксперимент. Скопируем функцию, приведенную на рисунке ниже, которая содержится в статье "

Certificate Authority Monitor" (ресурсы

TechNet,

репозитарий скриптов).

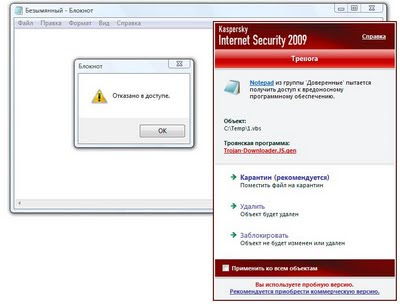

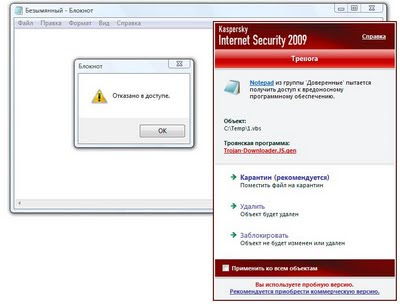

Запишем функцию "GetHTTPCRL" в произвольный файл с расширением vbs. При повторном обращении к этому файлу никаких проблем не наблюдается. Удалим все комментарии из этого сценария (все строки, начинающиеся с символа одинарной кавычки) и сохраним его. Попытаемся вновь обратиться к этому файлу. И что мы видим? :)

То есть, сценарий приобрел свойство вредоносности только из-за того, что в нем отсутствуют комментарии...

Поэтому,

правильная трактовкаст. 273 УК РФ должна быть следующей: "Вредоносной следует считать программу для ЭВМ, объективным свойством которой является её способность осуществлять неразрешённые обладателем информацииуничтожение, блокирование, модификацию либо копирование этой информации или неразрешённые оператором информационной системынарушения работы этой информационной системы (ЭВМ, системы ЭВМ или их сети), причём, те и другие действия без участия и без предварительного уведомления вышеуказанных субъектов.". При такой интерпретации ст. 273 УК РФ ни системный администратор, устанавливающий RAdmin в тихом режиме, ни пентестер проводящий соответствующие работы, не нарушает законодательство РФ., т.к. действия и того и другого разрешены обладателем информации.

На самом деле можно долго рассуждать на тему законности тех или иных действий, но, в конечном счете, виновность или отсутствие состава преступления определяется только в суде.

Запишем функцию "GetHTTPCRL" в произвольный файл с расширением vbs. При повторном обращении к этому файлу никаких проблем не наблюдается. Удалим все комментарии из этого сценария (все строки, начинающиеся с символа одинарной кавычки) и сохраним его. Попытаемся вновь обратиться к этому файлу. И что мы видим? :)

Запишем функцию "GetHTTPCRL" в произвольный файл с расширением vbs. При повторном обращении к этому файлу никаких проблем не наблюдается. Удалим все комментарии из этого сценария (все строки, начинающиеся с символа одинарной кавычки) и сохраним его. Попытаемся вновь обратиться к этому файлу. И что мы видим? :)

То есть, сценарий приобрел свойство вредоносности только из-за того, что в нем отсутствуют комментарии...

Поэтому, правильная трактовкаст. 273 УК РФ должна быть следующей: "Вредоносной следует считать программу для ЭВМ, объективным свойством которой является её способность осуществлять неразрешённые обладателем информацииуничтожение, блокирование, модификацию либо копирование этой информации или неразрешённые оператором информационной системынарушения работы этой информационной системы (ЭВМ, системы ЭВМ или их сети), причём, те и другие действия без участия и без предварительного уведомления вышеуказанных субъектов.". При такой интерпретации ст. 273 УК РФ ни системный администратор, устанавливающий RAdmin в тихом режиме, ни пентестер проводящий соответствующие работы, не нарушает законодательство РФ., т.к. действия и того и другого разрешены обладателем информации.

На самом деле можно долго рассуждать на тему законности тех или иных действий, но, в конечном счете, виновность или отсутствие состава преступления определяется только в суде.

То есть, сценарий приобрел свойство вредоносности только из-за того, что в нем отсутствуют комментарии...

Поэтому, правильная трактовкаст. 273 УК РФ должна быть следующей: "Вредоносной следует считать программу для ЭВМ, объективным свойством которой является её способность осуществлять неразрешённые обладателем информацииуничтожение, блокирование, модификацию либо копирование этой информации или неразрешённые оператором информационной системынарушения работы этой информационной системы (ЭВМ, системы ЭВМ или их сети), причём, те и другие действия без участия и без предварительного уведомления вышеуказанных субъектов.". При такой интерпретации ст. 273 УК РФ ни системный администратор, устанавливающий RAdmin в тихом режиме, ни пентестер проводящий соответствующие работы, не нарушает законодательство РФ., т.к. действия и того и другого разрешены обладателем информации.

На самом деле можно долго рассуждать на тему законности тех или иных действий, но, в конечном счете, виновность или отсутствие состава преступления определяется только в суде.