Сам термин ещё в 2009 – 2010 годах ввёл John Kindervag из Forrester Research. Хороший обзор истории вопроса был у Алексея Викторовича ().

За рубежом тема набирает обороты на фоне cloud-based сервисов и remote-подходов к работе, BYOD-модели и т.п. «свободного потребления ИТ-возможностей», у нас же, на мой взгляд, она находит отклик у тех, кто разочаровался или испытывает серьезные сложности в моделировании угроз, реализации «ИБ-гигиены» и/или «ИБ-культуры».

Если коротко охарактеризовать эту концепцию, то получится примерно следующее – никогда/никому не доверяй, всегда проверяй!

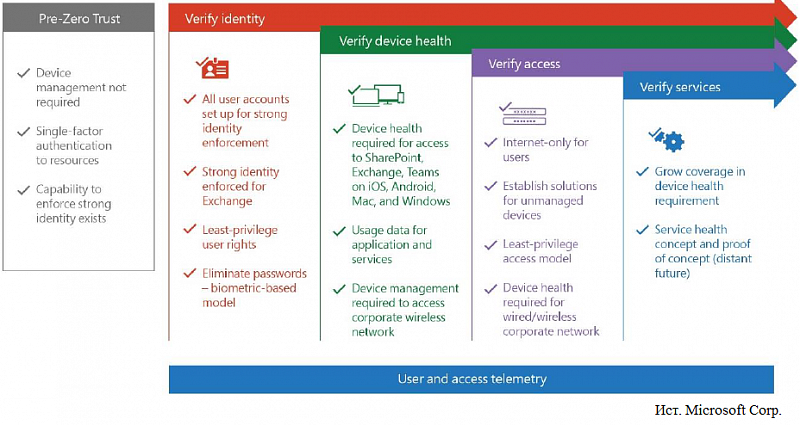

Далее реализацию этого тезиса начинают детализировать, у Microsoft это представлено следующим образом:

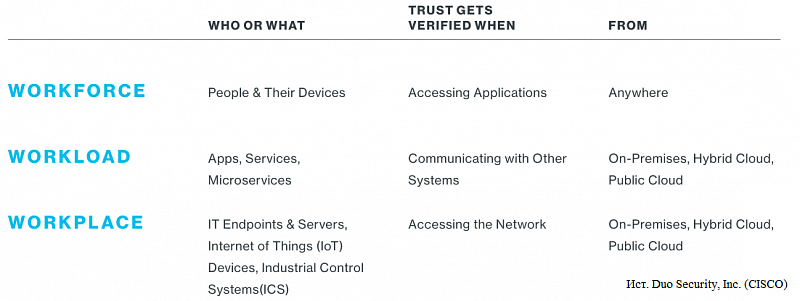

Ещё неплохой вариант у Duo Security, Inc. (ныне часть Cisco):

Но данная заметка будет не столько о концепции (т.к. материала на этот счёт достаточно много), сколько об инструменте для самооценки – «Microsoft Zero Trust Assessment tool» ().

Ранее я уже рассматривал неплохой инструмент от Microsoft (), но он видимо уже стал неактуальным, к сожалению.

В таких инструментах помимо прямого назначения (проведения оценки) всегда интересен подход (методика) оценки.

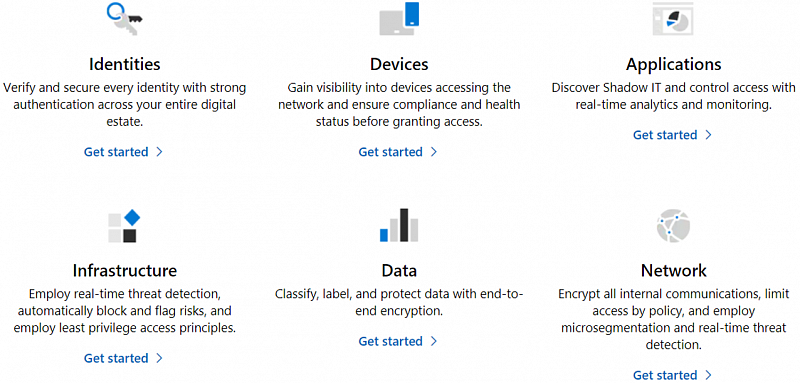

В данном случае выделяется шесть областей для оценки уровня зрелости в части Zero Trust:

- идентификация/идентичность (Identities)

- устройства (Devices)

- приложения (Applications)

‑ инфраструктура (Infrastructure)

- данные (Data)

- сеть (Network)

В каждой области до 10 вопросов с возможностью выбора варианта ответа.

Идентификация (Identities)

Вопросы затрагивают мультифакторную аутентификацию (MFA), сквозную аутентификацию (SSO) как для внутренних, так и для внешних пользователей.

К сожалению, далеко не всегда с однофакторной аутентификацией удаётся навести порядок, а тут речь уже о мульти (в т.ч. об использовании внешних identity provider), но к этому нужно стремиться.

А вот дальше становится ещё интереснее, оцениваются ли риски доступа в момент запроса доступа, а непрерывно в процессе сессии? Сейчас такие вещи частично есть только в антифрод системах, а тут мы говорим о доступе вообще, на мой взгляд, будет непросто, но эффект должен быть ощутимым.

Устройства (Devices)

Здесь речь идет об использовании MDM и DLP-решений, а также об установлении (создании) условий для подключения неконтролируемых устройств.

Приложения (Applications)

Здесь речь о том, что из приложений доступно без VPN (именно без), что с мониторингом Shadow IT, а вообще с мониторингом, возможен ли гранулированный контроль доступа (granular control, видимо станет новым модным термином :) ), базирующийся на оценке риска пользователя и его сессии (условий подключения и их изменения во времени), возможен ли доступ в формате Just-In-Time / Just-Enough Privilege.

На мой взгляд, крайне большая тема для проработки, в т.ч. перестроения ряда ИТ и ИБ-процессов.

Инфраструктура (Infrastructure)

Здесь речь идет об использовании SIEM и SOAR, UBA, частично РАМ-решений, это многим уже знакомо и понятно. Здесь вопросы цены и стоимости обслуживания решения будут выходить на первое место, а также использования его на 100%.

Данные (Data)

Классифицируется ли информация, как это делается (автоматически или вручную). Тема «больная» для всех. Чаще всего на верхнем уровне выделяют: ПДн, КТ, тайну связи или банковскую (в зависимости от отрасли), а вот дальше с каждым документом, а на самом деле нужно смотреть и глубже - набором данных, возникают проблемы.

Сеть (Network)

Здесь более-менее знакомые вопросы сегментации, шифрования всего сетевого трафика, а также использование продвинутой фильтрации (machine learning и filte ring with context-based signals), но опять же не без вопроса цены решения.

По итогам возникают три уровня/стадии зрелости (maturity stage):

- Traditional - как у всех, нужно работать и работать

- Advanced - многие вещи уже реализованы, направление движения верное

- Optimal - сделано всё, что нужно на текущий момент по мнению Microsoft (но рекомендации всё равно Корпорация даст)

Итак, самые интересные в части новизны подхода тематики это идентификация и приложения, в них можно почерпнуть для себя полезные мысли. Сразу нужно отметить, что «в лоб» реализовывать их непросто, т.к. потребуется учитывать и контекст организации, и текущие регулирование (как минимум, в части КИИ и СКЗИ).

Успехов в реализации выбранных вами ИБ-концепций!