И основой здесь был дискреционный принцип доступа, реализованный в Windows-среде списками доступа – Discretionary access control list (DACL).

Примерно в 2015 году я на практике познакомился с динамическим управлением доступом в среде Windows – Dynamic Access Control (DAC), который стал доступен в конце 2013 – начале 2014 годов. И, как ни странно, о нем практически ничего не говорили ни тогда, ни сейчас.

В 2016 году я подготовил публикацию по этой теме (), меня интересовало как эти механизмы сочетать друг с другом.

На тот момент я предложил решение, руководствуясь принципом защиты в глубину (Defense in Depth):

- на уровне верхнего файлового каталога или общих папок использовать механизм DACL, который позволит «отсечь» всех не допущенных лиц по классической схеме назначения разрешений Read, Write, Execute, Modify и т. д.;

- внутри файлового каталога задействовать механизм DAC, который будет гранулированно управлять и отслеживать работу с документами, в том числе позволит принять дополнительные меры защиты в случае их «выхода» за пределы файлового каталога при действиях от имени легитимного пользователя.

В рамках данной заметки я хотел бы затронуть новую возможность по управлению доступов, а именно управление доступом в зависимости от условий получения доступа (хотел для краткости назвать это «условным доступом», но в русском языке это несет другой смысл) – Conditional Access.

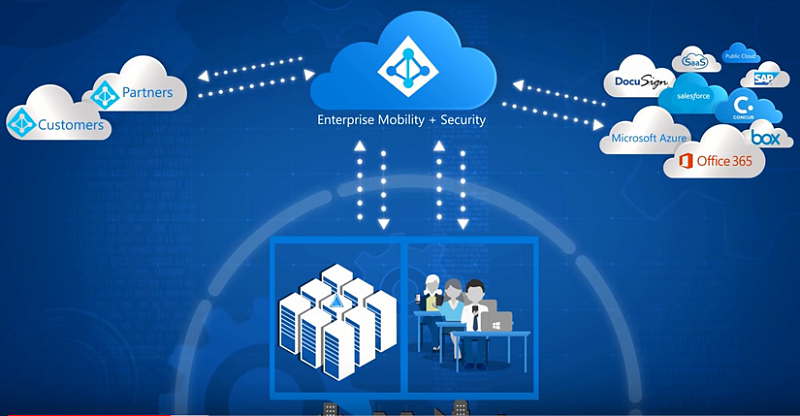

Кратко услышав об этом подходе, я рассчитывал, что это будет верхний уровень среза, т.е. применятся до DACL, но по факту область действия данного механизма это облачные сервисы.

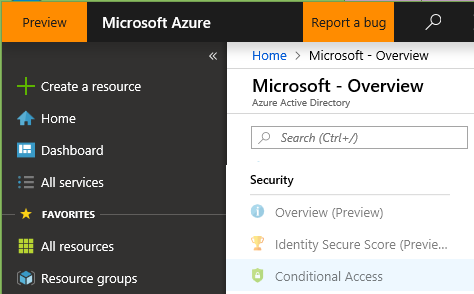

Реализуется он на базе Windows Defender Advanced Threat Protection (Windows Defender ATP) и Intune и доступен только для облачной тематики (настраивается через Azure portal при наличии Azure AD).

Этот механизм учитывает комбинацию данных о пользователе, локации, устройстве, приложении и другие условия получения доступа. Здесь заложена идея контроля так называемой опорной точки/плацдарма злоумышленника (foothold).

Применение идет через политики, которые позволяют выбрать область применения:

- по персонам (на всех пользователей или выбранных пользователей / групп с возможностью исключения);

- облачным приложениям,

задать условия (выборочно):

- уровень риска, при котором доступ будет получен (High , Medium, Low, No risk);

- платформа пользователя (Android, iOS, Windows Phone, Windows, macOS);

- локации (по IP- адресам);

- клиентское приложение (Browser, Mobile apps and desktop clients (Modem authentication clients, Exchange ActiveSync clients, Other clients)),

а также определить параметры предоставления доступа:

- полное соответствие условиям;

- затребовать мультифакторную аутентификацию;

- ознакомить с условиями использования конкретного сервиса (Term of Use);

- и другие.

Надеюсь, что всё-таки данный функционал будет доступен «из коробки» и для on-site Windows-инфраструктур.

Успехов в рамках вашего управления доступом!