Решил серьезнее проработать данный вопрос с учетом полученного комментария на встрече в ФСТЭК России (), что доступ по VPN с использованием сертифицированных СКЗИ не рассматривается как удаленный. Про это уже упоминал Алексей Викторович ().

Итак, часть пункта 31 Требований, утв. приказом ФСТЭК России от 25 декабря 2017 г. N 239, которая многих интересует:

В значимом объекте не допускаются:

- наличие удаленного доступа непосредственно (напрямую) к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры;

- наличие локального бесконтрольного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры;

- передача информации, в том числе технологической информации, разработчику (производителю) программных и программно-аппаратных средств, в том числе средств защиты информации, или иным лицам без контроля со стороны субъекта критической информационной инфраструктуры.

В данной заметке рассмотрю только первый пункт этого списка:

- наличие удаленного доступа непосредственно (напрямую) к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры;

1. Ответим на вопрос: кто?

Это лица, не являющиеся работниками субъекта КИИ.

Согласно ТК РФ «работник – физическое лицо, вступившее в трудовые отношения с работодателем», а «трудовые отношения – отношения, основанные на соглашении между работником и работодателем о личном выполнении работником за плату трудовой функции (работы по должности в соответствии со штатным расписанием, профессии, специальности с указанием квалификации; конкретного вида поручаемой работнику работы) в интересах, под управлением и контролем работодателя ...», плюс, заключение гражданско-правовых договоров, фактически регулирующих трудовые отношения между работником и работодателем, не допускается.

Таким образом, все представители аутсорсинговых, аутстаффинговых, консалтинговых компаний, вендоров и т.п., действующие не в рамках трудового договора с субъектом КИИ, – это лица, не являющиеся работниками субъекта КИИ.

2. Ответим на вопрос: зачем?

Для обновления или управления программными и программно-аппаратными средствами значимого объекта КИИ или его средствами защиты информации.

Таким образом, сюда не попадет анализ неисправностей (диагностика), а устранение неисправностей сюда не попадает только если в рамках данной процедуры не используются функции управления (т.е. перезагрузка средства, импорт нового конфигурационного файла и т.п.) или обновления (т.е. установка патча, новой версии и т.п.), мониторинг, скорее всего, сюда то же не попадет (сомнение связано с тем, что я встречал случаи, когда мониторинг рассматривался как неотъемлемая часть управления).

3. Ответим на вопрос: как?

Здесь 2 момента непосредственно (напрямую) и удаленно.

Доступ непосредственно (напрямую) подразумевает подключение сразу к программным и программно-аппаратным средствам значимого объекта КИИ или его средствам защиты информации (далее для простоты – компоненты).

Таким образом, сюда не попадет доступ к компонентам через внешние для данных компонентов системы управления (например, через зонтичные системы управления), а также через шлюзовые PAM-решения, которые дальше сами взаимодействуют с компонентами, но внимание, не путать с пассивными решениями, «питающимися» копией трафика.

Теперь про удаленный доступ.

Здесь стоит сказать, что этот термин «удаленный доступ» вводится в различных источниках, среди которых:

- ГОСТ Р 57429-2017 «Судебная компьютерно-техническая экспертиза. Термины и определения»;

- ГОСТ 20886-85 «Организация данных в системах обработки данных. Термины и определения»;

- ГОСТ Р 7.0.94-2015 «Система стандартов по информации, библиотечному и издательскому делу. Комплектование библиотеки документами. Термины и определения»;

- ГОСТ Р 56205-2014 IEC/TS 62443-1-1:2009 «Сети коммуникационные промышленные. Защищенность (кибербезопасность) сети и системы. Часть 1-1. Терминология, концептуальные положения и модели»;

- Порядок удаленного доступа через каналы связи общего пользования (информационно-телекоммуникационную сеть Интернет) к государственным и иным информационным системам, размещенным в едином центре обработки данных органов исполнительной власти Волгоградской области,

совершенно по-разному.

Меня безусловно интересовало либо определение из федерального закона, либо из НМД ФСТЭК России.

В итоге рассмотрел термин, введенный ФСТЭК России в «Мерах защиты информации для ГИС» (), а именно: «удаленный доступ: процесс получения доступа (через внешнюю сеть) к объектам доступа ИС из другой ИС (сети) или со средства вычислительной техники, не являющегося постоянно (непосредственно) соединенным физически или логически с ИС, к которой он получает доступ».

Сначала разберемся с первой частью до союза «или», что такое внешняя сеть в рамках того же НМД?

«Внешняя сеть: это сеть, взаимодействующая с ИС из-за пределов границ ИС».

А вот граница - это пределы, в которой оператором обеспечивается:

- защита информации в соответствии с едиными правилами и процедурами;

- контроль за реализованными мерами защиты информации.

Сейчас стоит вернуться к нашей сети VPN с использованием сертифицированных СКЗИ.

Если субъект КИИ определил правила и процедуры защиты информации при ее передаче по СПД, построил для их реализации VPN-сеть, обеспечил контроль реализации (технически с использованием систем управления/мониторинга/контроля и организационно (проверки, аудиты и т.п.)), то VPN-сеть находится в пределах границы ИС.

Таким образом, работая в VPN-сети мы взаимодействуем с ИС не из-за пределов ее границ, т.е. не используем внешнюю сеть, значит получаем доступ не через внешнюю сеть.

Теперь возникает вопрос, а почему сертифицированных то?

И здесь нужно учитывать, что ФСТЭК России всегда отмечает, что меры защиты информации, связанные с применением криптографических методов защиты информации и шифровальных (криптографических) средств защиты информации, ими не рассматривается, а реализуются в соответствии с законодательством Российской Федерации, т.е. в соответствии с позицией ФСБ России, для которой СКЗИ существуют только в формате сертифицированных средств.

Более того, имеющиеся на СКЗИ формуляры и руководства по эксплуатации так же вводят требования по защите информации на местах установки СЗКИ (физическая защита, тестирование и т.п.), что подкрепляет распространение границы на места установки СКЗИ, находящиеся далеко от самого объекта КИИ.

Если рассматривать часть после союза «или», то здесь ключевую роль играет постоянство соединения (точнее его отсутствие).

Таким образом, если ноутбук аутстаффингового специалиста, обслуживающего компонент, на локации субъекта КИИ всегда соединен с компонентом (с выделенного ему рабочего места), то взяв его с собой за пределы основной локации и подключившись по VPN-сети с использованием сертифицированных СКЗИ, это подключение не будет считаться удаленным доступом.

Так же не будет считаться удаленным доступом постоянное соединение (не по требованию/заявке) аутсорсингового специалиста, обслуживающего компонент, с локации аутсорсера, подключившись по VPN-сети с использованием сертифицированных СКЗИ.

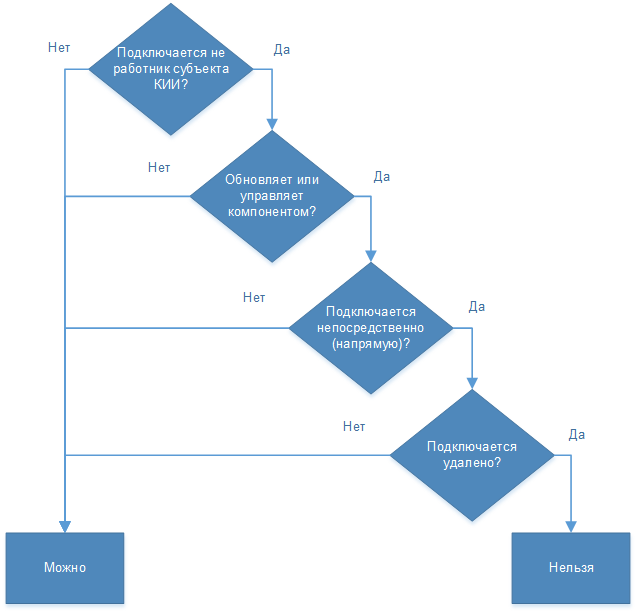

Получается следующая блок-схема принятия решения о том, можно ли удаленно подключаться к значимому объекту КИИ или нельзя: