Продолжая цикл заметок про ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер», а именно переходя к рассмотрению содержательной части нового ГОСТ, как и при появлении любого нового набора требования, один из наиболее часто возникающих вопросов, а как данный набор коррелирует, в т.ч. перекрывается существующими наборами требований?

Ответ на данный вопрос позволяет:

- не делать лишних «телодвижений» (дублируя ряд мер по защите информации, повторено инвестируя, но при условии, что вы четко увязали эти вещи, в т.ч. в части терминологии ());

- выставлять приоритеты в реализации таким образом, чтобы реализовывая одну меру, закрывать схожие требования в N стандартов (в идеале во всех, которые на вас распространяются).

В связи с этим так популярны подобные маппинги, например:

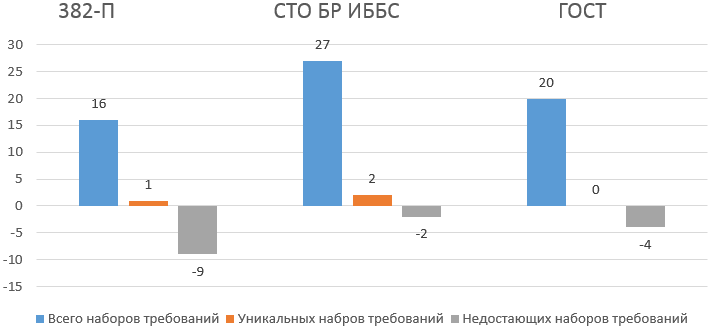

Я хотел бы поделится укрупненной графической увязкой следующих нормативных актов:

- Положение Банка России от 9 июня 2012 г. № 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств», которое содержит 16 наборов требований;

- Стандарт Банка России «Обеспечение информационной безопасности организаций банковской системы РФ. Общие положения» СТО БР ИББС-1.0-2014 (принят и введен в действие Распоряжением Банка России от 17.05.2014 N Р-399), который содержит 27 наборов требований;

- ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер», который содержит 20 наборов требований, а именно:- процесс 1 «Обеспечение защиты информации при управлении доступом»: подпроцесс «управление учетными записями и правами субъектов логического доступа»;

- процесс 1 «Обеспечение защиты информации при управлении доступом»: подпроцесс «идентификация, аутентификация, авторизация (разграничение доступа) при осуществлении логического доступа»;

- процесс 1 «Обеспечение защиты информации при управлении доступом»: подпроцесс «защита информации при осуществлении физического доступа»;

- процесс 1 «Обеспечение защиты информации при управлении доступом»: подпроцесс «идентификация, классификация и учет ресурсов и объектов доступа»;

- процесс 2 «Обеспечение защиты вычислительных сетей»: подпроцесс «сегментация и межсетевое экранирование вычислительных сетей»;

- процесс 2 «Обеспечение защиты вычислительных сетей»: подпроцесс «выявление сетевых вторжений и атак»;

- процесс 2 «Обеспечение защиты вычислительных сетей»: подпроцесс «защита информации, передаваемой по вычислительным сетям»;

- процесс 2 «Обеспечение защиты вычислительных сетей»: подпроцесс «защита беспроводных сетей»;

- процесс 3 «Контроль целостности и защищенности информационной инфраструктуры»;

- процесс 4 «Защита от вредоносного кода»;

- процесс 5 «Предотвращение утечек информации»;

- процесс 6 «Управление инцидентами защиты информации»: подпроцесс «мониторинг и анализ событий защиты информации»;

- процесс 6 «Управление инцидентами защиты информации»: подпроцесс «обнаружение инцидентов защиты информации и реагирование на них»;

- процесс 7 «Защита среды виртуализации»;

- процесс 8 «Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств»;

- направление 1 «Планирование процесса системы защиты информации;

- направление 2 «Реализация процесса системы защиты информации»;

- направление 3 «Контроль процесса системы защиты информации»;

- направление 4 «Совершенствование процесса системы защиты информации»;

- требования к защите информации на этапах жизненного цикла АС и приложений.

При этом важно помнить, что:

- у каждого из документов есть своя область действия в рамках финансовой организации, и что если требования соответствующего документа выполнены в зоне его применения, то автоматически принять это выполнение в области действия другого документа НЕ получится;

- «внутренности» каждого набора требований могут серьезно отличаться, т.е. правильнее сказать, что меры не реализованы, а что данной тематикой финансовая организация уже занимается;

- нас ждет ещё ряд ГОСТ-ов, которые будут закрывать непокрытые области.

Продолжение следует …