Безусловно, каждый уважающий себя вендор пытается привнести вклад в данную область зачастую уточняя и/или адаптируя Capability Maturity Model (CMM), зарегистрированную от имени частного университета Карнеги-Меллон.

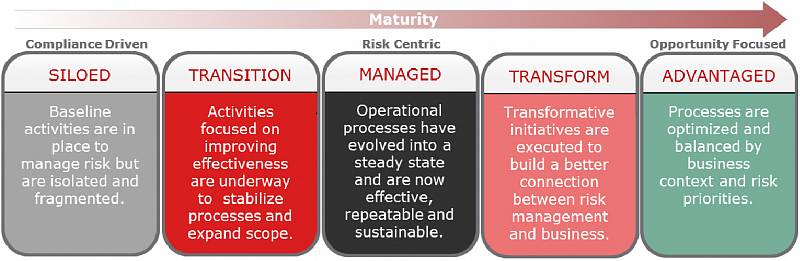

1. RSA Archer Maturity Model for IT Security Risk Management (ITSRM) от RSA Security LLC.

Область применения: IT Security function.

Пятиуровневая шкала:

- Siloed;

- Transition;

- Managed;

- Transform;

- Advantaged.

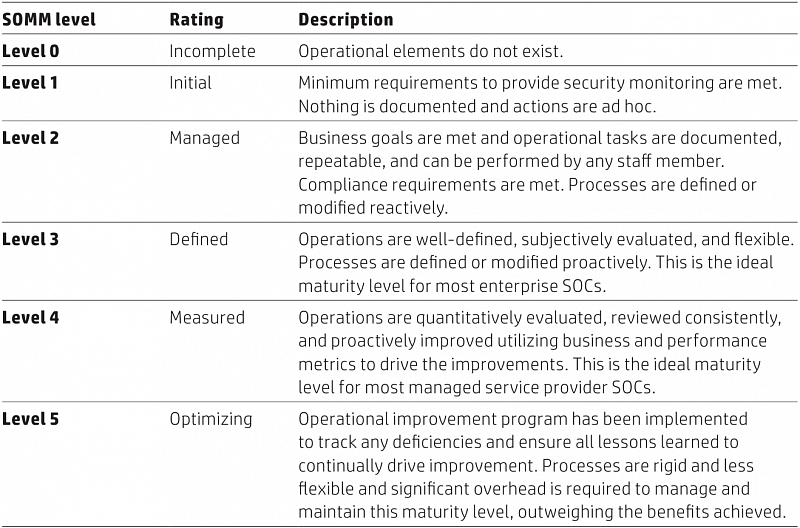

2. Security operations maturity model (SOMM) от HP Development Company, L.P.

Область применения: Центры операционной безопасности (Security Operations Center, SOC).

Шестиуровневая шкала:

- Incomplete;

- Initial;

- Managed;

- Defined;

- Measured;

- Optimizing.

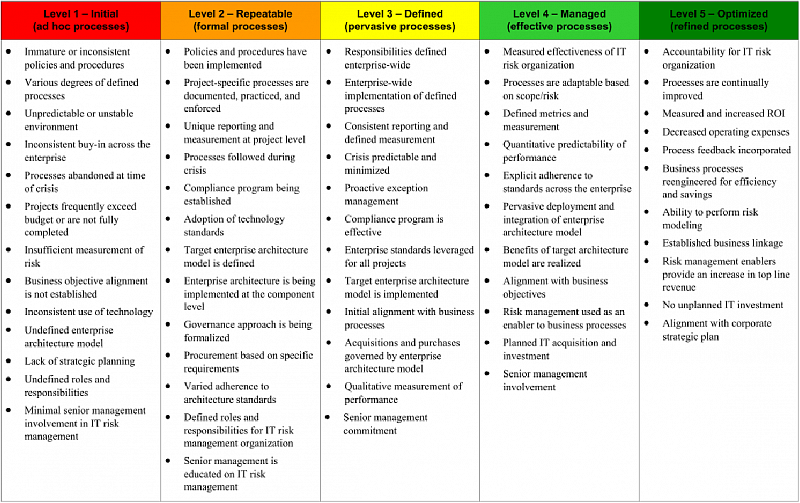

3. Capability Maturity Model от Symantec Corporation.

Область применения: Symantec Security Management Model (42 элемента).

Пятиуровневая шкала:

- Initial;

- Repeatable;

- Defined;

- Managed;

- Optimized.

4. Threat Intelligence Maturity Model от EclecticIQ BV.

Область применения: Threat Intelligence.

Пятиуровневая шкала.

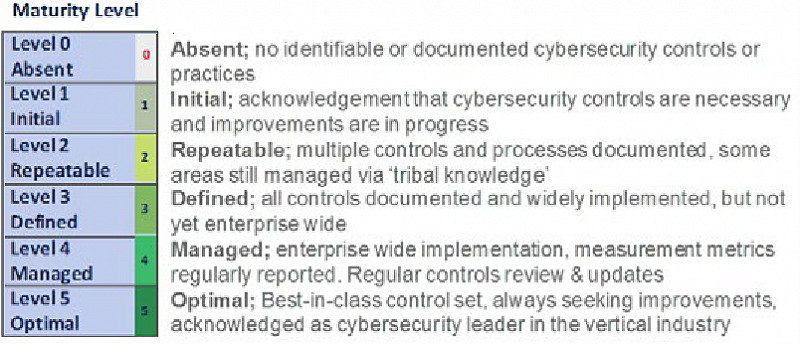

5. Адаптированная Capability Maturity Model (CMM) от Cisco Systems, Inc.

Область применения: Cybersecurity Managment Program.

Шестиуровневая шкала.

- Absent;

- Initial;

- Repeatable;

- Defined;

- Managed;

- Optimal.

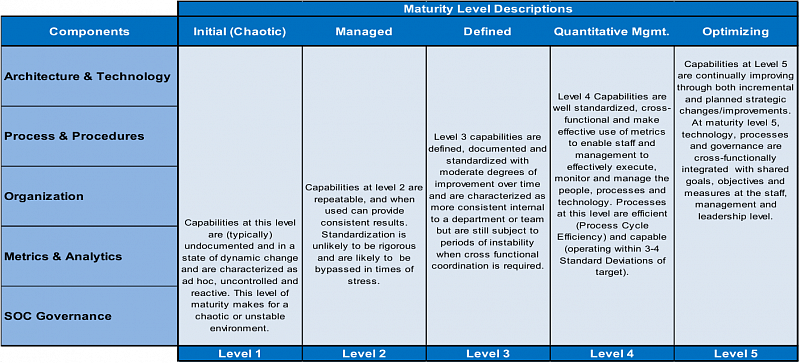

6. IBM Security Operations Maturity Model от IBM Corp.

Область применения: Security Operations.

Пятиуровневая шкала:

- Initial (Chaotic);

- Managed;

- Defined;

- Quantitative Managed;

- Optimizing.

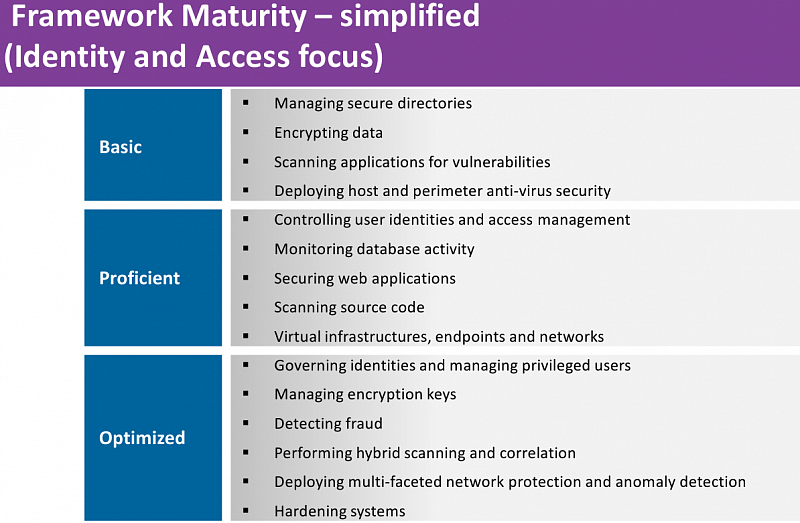

Плюс, у IBM есть ещё одна часто встречающаяся трехуровневая шкала для Maturity model, которую они универсально применяют для Mobile Security, Cloud Security и т.д.:

- Basic;

- Proficient;

- Optimized.

Продолжение следует …