- SANS Sixth Annual Log Management Survey Report (2010 год);

- SANS Seventh Annual Log Management Survey Report (2011 год);

- SANS Eighth Annual 2012 Log and Event Management Survey Results (2012 год);

- Ninth Log Management Survey Report (2014 год),

рассмотрим один из самых сложных вопрос, что на практике мешает реализовать полноценный Log and Event Management в организации, т.е. с какими проблемами и трудностями они сталкиваются?

Здесь коллеги из SANS ввели 2 понятия:

- вызовы/проблемы (Challenges);

- сложности/трудности (Difficulties), которые дополнительно появились в документах 2014 и 2012 годов.

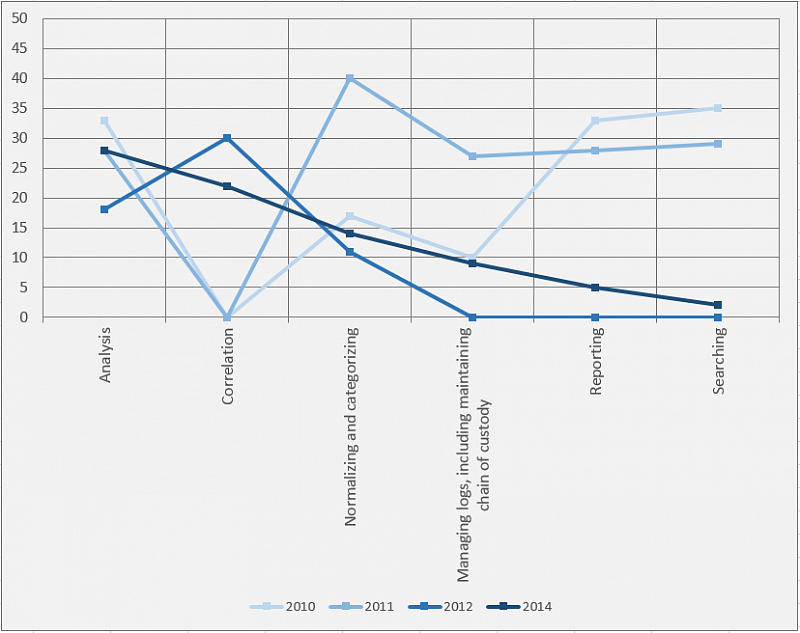

Необходимо отметить, что данные по этому вопросу представлены в документах не унифицировано, многие значения получены путем пересчета и интерпретации диаграмм, а также с учетом того, что для Challenges:

- 2010 – введена пятибалльная шкала (для графика выбиралось значение Most Challenging);

- 2011 – введена двухбалльная шкала (для графика выбиралось значение Most Challenging);

- 2012 – введена трехбалльная шкала (для графика выбиралось значение First);

- 2014 – введена двухбалльная шкала (для графика выбиралось значение Most Challenging):

Плюс необходимо дать несколько дополнительных комментариев:

- крайне интересная позиция «Analysis and reporting»:

- 2010 – «Analysis and reporting (and ability to interpret results)», на мой взгляд, очень важный комментарий про способность интерпретации результатов, т.к. аналитика ради аналитики никому не нужна;

- 2011 – «Using for reporting and analysis», опять же, на мой взгляд, важное уточнение «Using for …»;

- 2012 – «Lack of analytics capabilities», но здесь стоит отметить, что речь идет о «top three challenges they face when integrating their logs with other tools in their organization’s overall information infrastructure»;

- 2014 – происходит разделение на 2 пункта, при этом, принимающих практически крайние на диаграмме значения:

- Analysis: 28% (лидирующая позиция 2014 года);

- Reporting: 5%;

- лидирующая в 2010 году позиция «Searching through data» (35%) стала наименьшей в 2014 году (всего 2%), что является прекрасной демонстраций эволюции в данной области.

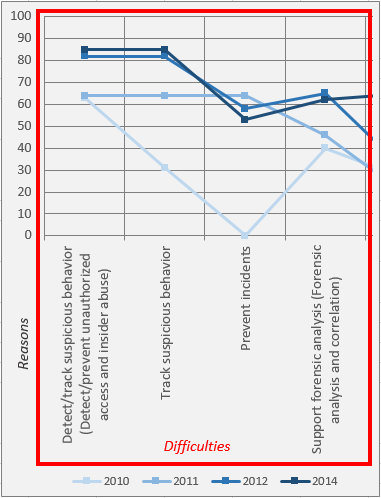

Со сложностями/трудностями (Difficulties) все проще (если такой оборот речи уместен в данном случае), есть явные топовые позиции:

- Detected APT-style malware;

- Prevent incidents;

- Detect/track suspicious behavior;

- Support forensics analysis.

При этом сложности/трудности (Difficulties) напрямую отражают и топовые причины сбора log-ов (см. предыдущую ):

Если говорить о преодолении данных вызовов, то данная тематика близка к работе с проблемами. Здесь я хотел бы обратить внимание, что в начале проблему нужно признать и только после этого работать с ней:

Таким образом, видно, что крайне актуальным был и остается вопрос аналитики, в связи с этим, на мой взгляд, и вышел в свет уже «Security Analytics Survey», а не «Log and Event Management Survey», плюс, достаточно «больным» для всех является вопрос корреляции, о котором, в том числе активно дискутировали на прошедшем PHD, где я имел честь из зала дать свои комментарии.

Успехов при идентификации и преодолении ваших вызовов и сложностей!

Финальная заметка по этой теме следует …