Медицинские данные медленно, но уверенно мигрируют с бумажных носителей в «цифровую» инфраструктуру медицинских учреждений. Сегодня они «разбросаны» по базам данных, порталам, медицинскому оборудованию и т.п. При этом в некоторых случаях безопасность сетевой инфраструктуры таких организаций остается без внимания, а ресурсы, обрабатывающие медицинскую информацию, доступны извне.

Материал подготовлен специально для Securelist

Результаты, полученные в ходе исследования, о котором мы рассказали в прошлом материале, послужили поводом для более детального анализа проблемы безопасности уже изнутри медицинских учреждений (естественно с разрешения их владельцев) для того, чтобы провести «работу над ошибками» и дать ряд рекомендаций для ИТ-специалистов, обслуживающих медицинскую инфраструктуру.

Неправильная диагностика – первый шаг к смертельному исходу

Обеспечение безопасности данных в медицине — проблема куда более серьезная, чем может показаться на первый взгляд. Самый очевидный сценарий — их кража и перепродажа на черном рынке, — не так пугает, как возможность изменения злоумышленниками данных диагностики. Вне зависимости от преследуемых преступниками целей (вымогательство денег у владельцев клиники или целевая атака на конкретных пациентов), пациентов не ждет ничего хорошего: получив неправильные данные врачи могут назначить неверный курс лечения. Даже в том случае, если подмена данных вовремя обнаружена, нормальная работа медучреждения может быть приостановлена из-за необходимости перепроверки всей информации, хранящейся в скомпрометированном оборудовании.

Согласно отчету Centers for Disease Control and Prevention (CDC) на третьем месте среди причин смерти в США стоят медицинские ошибки. Постановка правильного диагноза помимо квалификации врача зависит также и от корректности данных, поступающих с медицинских устройств и хранящихся на медицинских серверах. А это означает, что эти ресурсы «подключенной медицины» представляют повышенный интерес для злоумышленников.

Что такое «подключенная» медицина?

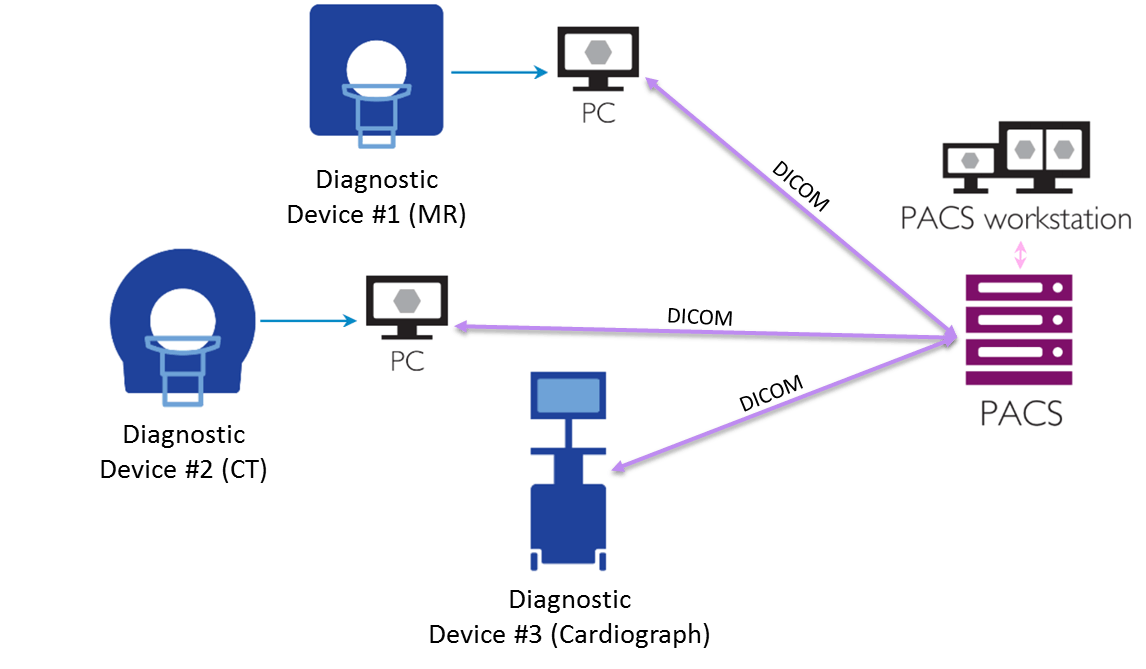

Этот термин обозначает множество рабочих станций, серверов и специализированного медицинского оборудования, подключенных к сети медицинского учреждения (упрощенная модель изображена на рисунке ниже).

Современные диагностические устройства могут подключаться к локальной сети организации или же могут быть подключены к рабочим станциям с помощью, например, USB-соединения. Довольно часто медицинское оборудование обрабатывает данные (например, снимки пациента) в DICOM-формате, который является отраслевым стандартом для изображений и документов. Для их хранения и обеспечения доступа извне используются PACS-системы (Picture Archiving and Communication System), которые также могут представлять интерес для злоумышленника.

Рекомендация №1: уберите все узлы, обрабатывающие медицинские данные, из публичного доступа

Очевидный факт: медицинская информация должна оставаться исключительно в пределах локальной сети учреждения. Однако на данный момент более тысячи DICOM-устройств находятся в публичном доступе, о чем говорит статистика, полученная с помощью поисковой системы Shodan.

Как правило, в «открытом доступе» находятся всевозможные PACS-серверы, которые хранят в себе ценную (для злоумышленника) информацию. Необходимо поместить PACS-системы внутрь корпоративного периметра, изолировать от их неавторизованного использования третьими лицами и осуществлять регулярное резервное копирование их содержимого.

Рекомендация №2: дайте ресурсам неочевидные имена

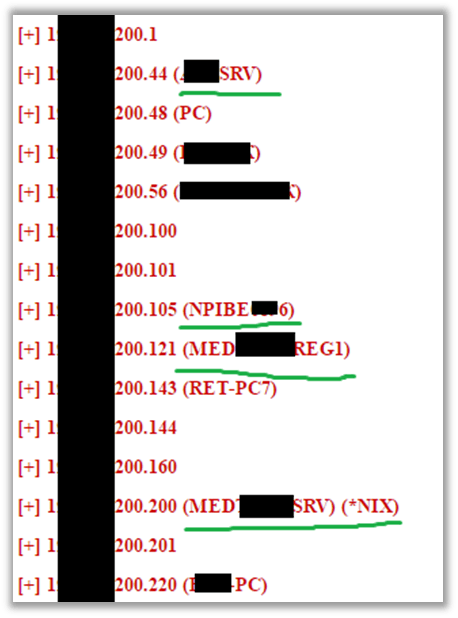

Уже в процессе разведки атакующий может получить важные для атаки данные. Так, например, во время проведения энумерации доступных ресурсов, он может узнать имена внутренних ресурсов (серверов и рабочих станций), благодаря которым определить, какие узлы в сети представляют интерес, а какие — нет.

В качестве примера таких «интересных» ресурсов можно привести серверы баз данных и другие «места скопления» медицинской информации. Кроме того, атакующий, используя очевидные имена ресурсов, может распознать рабочие станции с подключенным к ним медицинским оборудованием.

Пример неудачного именования внутренних ресурсов в локальной сети медицинского учреждения, подсказывающее атакующему, где находятся ценные данные

Чтобы усложнить жизнь злоумышленникам, необходимо отказаться от очевидных имен. Для этого существуют даже рекомендации по именованию рабочих станций и серверов, составленные авторитетными организациями. Рекомендуем с ними ознакомиться.

Yes, naming policy can provide useful information about your infrastructure. Must read for medical facilities: https://t.co/btJK6jp134

— Denis Makrushin (@difezza) 16 марта 2017 г.

Рекомендация №3: регулярно обновляйте установленное ПО и удалите лишнее

При анализе установленного ПО на узлах сети, обрабатывающих ценную информацию, злоумышленник может найти много потенциальных точек входа. В примере ниже на рабочей станции установлен ряд приложений, не имеющих ничего общего с медициной (червь W32.Mydoom и игровой сервер Half-Life Engine). Кроме того, в этом же списке присутствует ряд программ, содержащих критические уязвимости, для которых имеются опубликованные эксплойты.

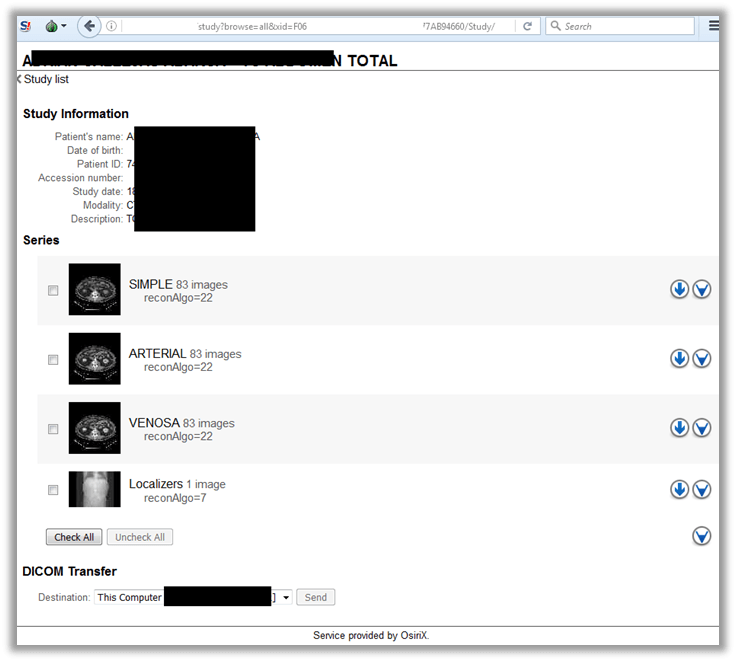

Еще один пример такого безответственного подхода — установка стороннего ПО на сервер, отвечающий за работоспособность веб-портала, предоставляющего врачам и пациентам функции удаленного доступа к медицинским данным.

Чтобы исключить возможность доступа к данным через стороннее ПО, необходимо регулярно проводить инвентаризацию установленных программ и обновлять их. На рабочих станциях, к которым подключено медицинское оборудование не должно быть ничего лишнего.

Пример уязвимого медицинского веб-портала, содержащего критические уязвимости, ведущие к медицинским данным

Рекомендация №4: воздержитесь от подключения к основной локальной сети организации дорогостоящего оборудования

Медицинские устройства, используемы для проведения процедур диагностики и операций, зачастую являются дорогостоящим оборудованием, обслуживание которого (например, калибровка) требуют от владельца значительных финансовых вложений.

Злоумышленник в случае получения доступа к оборудованию или к рабочей станции с подключенным к ней устройством может:

- провести извлечение (эксфильтрацию) медицинских данных непосредственно с самого устройства;

- осуществить подмену (спуфинг) диагностической информации;

- сбить настройки оборудования, что приведет к выдаче им недостоверной информации или временному выходу из строя.

Для того, чтобы получить доступ к данным, поступающим с устройства, злоумышленнику достаточно осуществить поиск специфического ПО.

В списке установленного на рабочей станции ПО злоумышленник может выделить медицинские приложения и осуществить изменение параметров работы оборудования

Чтобы не допустить несанкционированный доступ к оборудованию, необходимо выделить все медицинские устройства и подключенные к ним рабочие станции в отдельный сегмент локальной сети и обеспечить тщательное наблюдение за событиями, происходящими в этом сегменте (также см. рекомендацию №5).

Рекомендация №5: обеспечьте своевременное обнаружение вредоносной активности в локальной сети

Когда отсутствует возможность установить защитное решение непосредственно на само устройство (иногда, гарантия производителя запрещает любые манипуляции на уровне операционной системы), необходимо искать альтернативные варианты обнаружения и/или запутывания злоумышленника. Об одном из них мы рассказывали в материале «Обмануть, чтобы обнаружить».

Защищающаяся сторона может подготовить набор специализированных ловушек – узлов локальной сети, имитирующих медицинское оборудование. Любой несанкционированный доступ к ним может стать сигналом того, что кто-то скомпрометировал сеть, а значит ИТ-службе медицинского учреждения необходимо принимать меры.

Способов обнаружить вредоносную активность существует множество и перечислять их в виде рекомендаций нет никакого смысла: каждая IT-служба выбирает технологии, продукты и стратегии обеспечения ИБ, исходя из множества факторов (размера сети, критичности ресурсов, своего бюджета и т.п.). Но важно при этом помнить главное: отсутствие защиты в медицинской инфраструктуре может стоить пациентам жизни.

The post “Подключенная” медицина и ее диагноз appeared first on Denis Makrushin.