Когда дело доходит до всех различных типов вредоносных программ, ни одно из них никогда не доминировало в заголовках так сильно, как программы-вымогатели.

Несомненно, несколько отдельных эпидемий вредоносных программ за эти годы превратились в поистине глобальные истории.

На ум приходит вирус массовой рассылки LoveBug 2000 года, который за несколько дней поразил сотни миллионов почтовых ящиков; так же CodeRed в 2001 году, по — настоящему Бестелесный сетевой червь , который распространился по всему миру буквально в течение нескольких минут.

Был Conficker, глобально распространенная ботнет-атака 2008 года, которая была запрограммирована так, чтобы доставить неизвестную заразу в День дурака , но это так и не было сделано. (Conficker остается своего рода неразгаданной загадкой: никто так и не понял, для чего он был на самом деле.)

И еще был Stuxnet , обнаруженный в 2010 году, но, вероятно, секретно активный в течение многих лет до этого, тщательно организованный для распространения через переносимые вручную USB-накопители в надежде проникнуть через USB в закрытые производственные помещения (предположительно, иранский завод по обогащению урана в Натанзе). ).

Но ни одна из этих историй, столь драматичных и тревожных, как они были в то время, никогда не привлекала внимание общественности так долго и драматично, как программы-вымогатели с начала 2010-х годов.

Отправьте деньги, иначе

Программы-вымогатели, конечно же, следует называть «программами-вымогателями», «программами-шантажистами» или «программами-угрозами», потому что именно они предназначены для отправки денег ИЛИ ИНАЧЕ.”

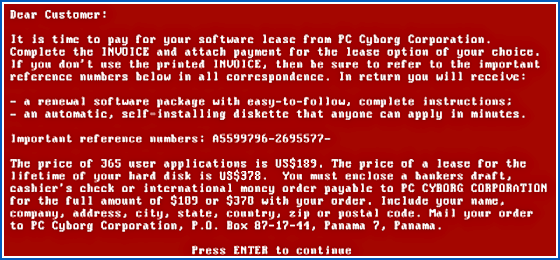

Интересно, что программа-вымогатель впервые подняла свою уродливую голову еще в 1989 году, когда программа, которая должна была быть системой искусственного интеллекта, чтобы давать советы по поводу ВИЧ и СПИДа, была разослана десяткам тысяч ничего не подозревающих жертв по всему миру …

Только для того, чтобы скопировать их файлы через 90 дней и потребовать оплаты 378 долларов международным денежным переводом на адрес проживания в Панаме.

Если вы заплатите, заявило вредоносное ПО, вам будет отправлена программа для дескремблирования, которая расшифрует ваши испорченные файлы и восстановит ваш компьютер до состояния до заражения.

По крайней мере, так утверждал автор вредоносной программы.

К счастью, в первую очередь из-за сложности и дороговизны распространения вредоносного ПО (информационный троян о СПИДе рассылался по почте на дискетах), сбора денег через международную банковскую сеть и рассылки программы «исправления», вымогатели остались. редкостью на следующие 25 лет.

Рисунок 1 Страница шантажа со стороны информационного трояна о СПИДе 1989 года.

Следи за деньгами

К сожалению, как только криптовалюты, такие как Биткойн, стали широко известными и сравнительно простыми в использовании, киберпреступники с энтузиазмом восприняли их как идеальный инструмент для сбора вымогательских платежей.

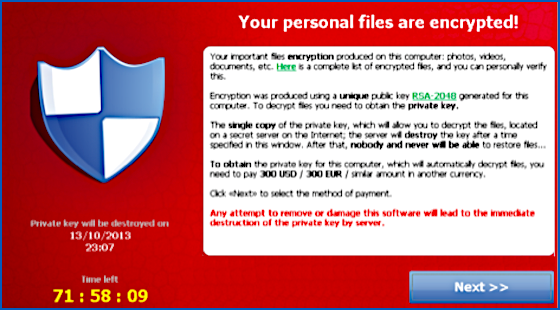

Это было примерно в 2013 году, когда появилась печально известная вредоносная программа CryptoLocker , и с тех пор киберпространство энергично занялось созданием и распространением программ-вымогателей.

Боже, как с тех пор изменилась сцена с программами-вымогателями.

Требования к шантажу в 2013 году обычно составляли около 300 долларов за компьютер, при этом атаки программ-вымогателей были нацелены на всех и каждого, по одному компьютеру за раз, независимо от того, была ли жертва на работе или дома.

В 2013 году CryptoLocker дал каждой жертве 72 часа, чтобы заплатить 300 долларов.

Теперь банды вымогателей обычно преследуют целые сети, взламывая их одну за другой и готовясь к моменту (обычно рассчитанному на время, когда сетевые ИТ-специалисты спят), когда все компьютеры подвергаются одновременному шифрованию.

В подобных атаках, когда организации могут быть полностью остановлены, спрос на вымогательство может достигать миллионов долларов за один платеж в обмен на «исправление» для всей сети.

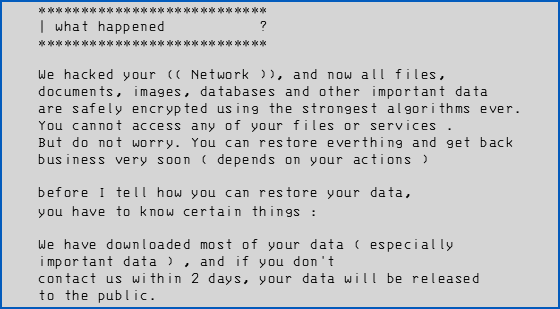

Хуже того, многие банды вымогателей тратят время на то, чтобы загрузить (или, проще говоря, украсть) как можно больше корпоративных данных, прежде чем их шифровать, и добавляют эту неприятную деталь в свои заметки о шантаже.

Вместо того, чтобы просто: « Пришлите нам деньги, ИЛИ ИНАЧЕ, вы больше не увидите свои файлы », преступники говорят: « Отправьте нам деньги, ИЛИ мы продадим все данные о ваших трофеях тому, кто предложит самую высокую цену, или отправим их. своим конкурентам, или загрузите его в регулирующий орган, или дразните своих клиентов, или сбросьте его, чтобы все могли видеть, или все вышеперечисленное. О, и вы тоже больше не увидите свои файлы.”

Фактически, многие банды вымогателей открывают свои собственные порталы с «негативным пиаром» в темной сети, где они публикуют конфиденциальные данные о жертвах, которые не платят, или пишут в блогах о том, насколько плохой была кибербезопасность их жертв, или и то, и другое.

Другими словами, даже если часть атаки, связанная с шифрованием, не сработает или если у вас есть резервная копия, из которой вы можете восстановить свои компьютеры без оплаты, преступники могут и будут требовать деньги с угрозами в любом случае.

Как мы уже говорили выше, программы-вымогатели действительно следует называть «программами-шантажистами», не в последнюю очередь потому, что мошенники выяснили, как заставить свои преступления платить даже тогда, когда у них нет данных, которые они фактически хранят для выкупа.

Рисунок 2 Записка с шантажом от программы-вымогателя BlackKings 2021 года с угрозой умышленной утечки данных.

Вот хорошие новости

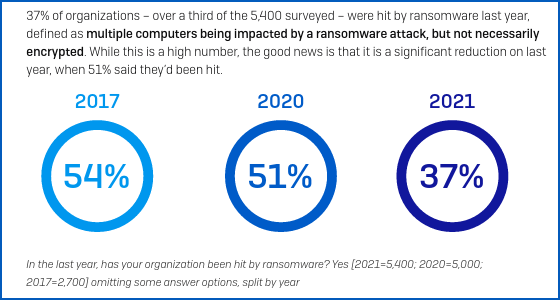

Хорошая новость заключается в том, что в рамках постоянных усилий по отслеживанию развития программ-вымогателей опубликовн самый последний отчет о состоянии программ-вымогателей за 2021 год.

И процент респондентов, заявивших, что они действительно пострадали, был заметно ниже, чем в 2020 году, когда был опубликован предыдущий отчет, и еще ниже, чем в 2017 году, когда был опубликован первый.

Источник: отчет Sophos «Состояние программ-вымогателей в 2021 году».

Плохая новость, конечно, заключается в том, что «только 37% пострадали» — это хорошая новость, но «более трети» по-прежнему составляет неутешительно большую долю опрошенных.

В отчете раскрыто много интересных и, вероятно, довольно неожиданных фактов, поэтому стоит прочитать его сейчас .

Например, компании, которые либо решили заплатить (например, полагая, что это будет быстрее), либо были вынуждены это сделать (например, из-за того, что их резервные копии оказались бесполезными)…

… Около одной трети из них вернули менее половины своих данных, и (что интересно) около половины из них потеряли более трети своих данных.

Поистине несчастные 4% жертв, которые заплатили, вообще ничего не получили за свои деньги, и только 8% утверждают, что вернули все после того, как подверглись шантажу.

Короче: 92% жертв потеряли хотя бы некоторые данные, и более 50% из них потеряли не менее трети своих ценных файлов несмотря на то, что заплатили и ожидали, что мошенники сдержат свое обещание о восстановлении данных.

Нарушенные обещания

Помните также, что дополнительным «обещанием», за которое вы платите во многих современных атаках программ-вымогателей, является то, что преступники навсегда и безвозвратно удалят все файлы, которые они украли из вашей сети, в то время как атака была в стадии реализации.

Вы платите не только за позитив, а именно за то, что мошенники восстановят ваши файлы, но и за негатив, а именно за то, что мошенники никому их не передадут.

И в отличие от показателя «сколько вы вернули», который можно объективно измерить, просто запустив программу дешифрования в автономном режиме и просмотрев, какие файлы будут восстановлены, у вас нет абсолютно никакого способа измерить, насколько правильно были удалены ваши уже украденные данные. если преступники их вообще удалили.

Действительно, многие банды программ-вымогателей справляются с кражей данных в своих атаках, выполняя серию сценариев загрузки, которые копируют ваши драгоценные файлы в онлайн-хранилище файлов, используя учетную запись, созданную для этой цели.

Даже если они настаивают на том, что удалили учетную запись после получения ваших денег, как вы можете узнать, кто еще получил пароль к этой учетной записи файлового хранилища, когда ваши файлы были там?

Если злоумышленники зарыли пароль загрузки в командной строке или в файле конфигурации, который они скопировали в вашей сети во время атаки, любое количество других злоумышленников могло наткнуться на него до, во время или после атаки, даже если злоумышленники этого не сделали. не собираюсь делиться этим с кем-либо еще.

Что делать?

- Прочтите отчет. Цифры рассказывают интересную и важную историю о масштабах и характере опасности, исходящей от программ-вымогателей. Читая отчет, вы получаете представление о том, что жертвы испытывают в реальной жизни, а не только о том, что индустрия кибербезопасности говорит об угрозе.

- Предположим, на вас нападут. Программы-вымогатели по-прежнему широко распространены, даже несмотря на то, что их относительное количество снизилось с 51% в прошлом году до 37% в этом году. Ни один сектор промышленности, страна или размер бизнеса не защищены. Лучше быть готовым, но не ударить, чем наоборот.

- Делайте резервные копии. Резервное копирование по-прежнему является наиболее полезным способом восстановления зашифрованных данных после атаки программ-вымогателей, которая полностью завершилась. Даже если вы заплатите выкуп, вы редко вернете все свои данные, поэтому вам в любом случае придется полагаться на резервные копии. (И держите хотя бы одну резервную копию в автономном режиме, а в идеале также за пределами площадки, где мошенники не смогут ее получить.)

- Используйте многоуровневую защиту. Учитывая значительный рост числа атак, основанных на вымогательстве, как никогда важно не допускать плохого и хорошего.

Оригинал: https://nakedsecurity.sophos.com/2021/04/27/ransomware-dont-expect-a-full-recovery/