Стоит признать, что даже самые опытные пользователи могут столкнуться с трудностями при определении кампаний направленного фишинга.

Владимир Безмалый

Стоит признать, что даже самые опытные пользователи могут столкнуться с трудностями при определении кампаний направленного фишинга. В отличие от традиционных фишинговых кампаний, в ходе которых используются «ковровые бомбардировки» по большим спискам адресов электронной почты в надежде на то, что хоть один пользователь клюнет на приманку, атаки направленного фишинга (spear-phishing) являются личными и целенаправленными, а следовательно, требуют куда большей подготовки.

А поскольку эти атаки настолько сфокусированы, то неоднократно страдают даже технически подготовленные менеджеры и руководители предприятий.

Попробуем разобраться как это работает и что можно предпринять чтобы защитить свою организацию.

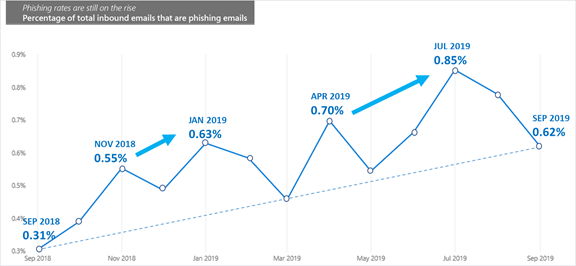

Рисунок 1 Процент входящих сообщений электронной почты, связанных с фишингом, в среднем увеличился за последний год, согласно исследованию безопасности Microsoft (источник: отчет Microsoft Security Intelligence Report ).

Шаг 1: Выбор жертв

Чтобы проиллюстрировать, насколько успешны некоторые из этих кампаний, представьте занятого рекрутера, который отвечает за заполнение нескольких должностей в области ИТ.

ИТ-директор отчаянно нуждается в хороших кандидатах. Рекрутер публикует открытые вакансии в социальных сетях, и просит людей помочь в розыске потенциальных кандидатов. Через несколько дней они получают электронное письмо от потенциального кандидата, который описывает роль в электронном письме. Рекрутер открывает приложенное резюме и случайно заражает свой компьютер вредоносным ПО. Они только что были обмануты spear-phishing.

Как это произошло?

В кампании направленного мошенничества первое, что нужно сделать злоумышленнику, — это идентифицировать жертв. Обычно это люди, которые имеют доступ к данным, которые хочет атакующий. В этом случае злоумышленники хотят проникнуть в отдел кадров, потому что они хотят отфильтровать сотрудников. Чтобы определить потенциальных кандидатов, они проводят обширные исследования, такие как:

- Просмотр корпоративные веб-сайты, чтобы получить представление о процессах, отделах и местах.

- Используют сценарии для сбора адресов электронной почты.

- Следят за корпоративными учетными записями в социальных сетях, чтобы понять роли и отношения между разными людьми и отделами в компании.

В нашем примере злоумышленники узнали, просматривая веб-сайт, что адрес для получения электронных писем — first.last@company.com. Они просмотрели веб-сайт, социальные сети и другие цифровые источники для специалистов по персоналу. Это не заняло много времени, при этом были замечены несколько вакансий. Как только рекрутер поделился подробностями работы в Интернете, потенциальные злоумышленники получили все, что им нужно.

Почему это может сработать: в этом случае для жертвы было бы логично открыть вложение. Одна из их обязанностей — собирать резюме от незнакомых людей.

Рисунок 2 Исследование и атака — первые шаги в более длинной стратегии по удалению конфиденциальных данных.

Шаг 2: Определите достоверный источник

Теперь давайте рассмотрим нового руководителя, который поздно вечером получает электронное письмо от своего босса, генерального директора. Генеральный директор находится в поездке в Китай, где встречается с поставщиком, и в электронном письме генеральный директор указывает город, в котором он находится, и просит, чтобы руководитель немедленно перечислил 10 000 долларов, чтобы заплатить поставщику. Руководитель хочет произвести впечатление на нового босса, поэтому они сразу же просят об этом.

Как это произошло?

В схемах направленного фишинга злоумышленник должен определить надежный источник, чьи электронные письма жертва откроет и будет действовать. Это может быть кто-то, кто кажется внутренним для компании, друг или кто-то из партнерской организации. Исследование отношений жертвы информирует этот выбор. В первом примере мы представили потенциального соискателя, которого жертва не знает. Тем не менее, во многих фишинговых кампаниях, надежным источником является знакомый жертве отправитель.

Чтобы выполнить фишинговую атаку против компании, злоумышленники должны обнаружить следующее:

- Выявить руководителей в компании, которые имеют полномочия подписывать крупные суммы денег.

- Выбрать в качестве заслуживающего доверия источника генерального директора, который, скорее всего, попросит денег.

- Найти подробности о предстоящей поездке генерального директора на основе сообщений в социальных сетях.

Почему это может сработать: ориентация на руководителей путем подражания генеральному директору становится все более распространенным явлением. Руководители имеют больше полномочий и доступа к информации и ресурсам, чем средний сотрудник. Люди склонны реагировать быстро, когда начальник посылает электронные письма, особенно если они говорят, что это срочно. Этот сценарий использует в своих интересах динамику человеческой психологии.

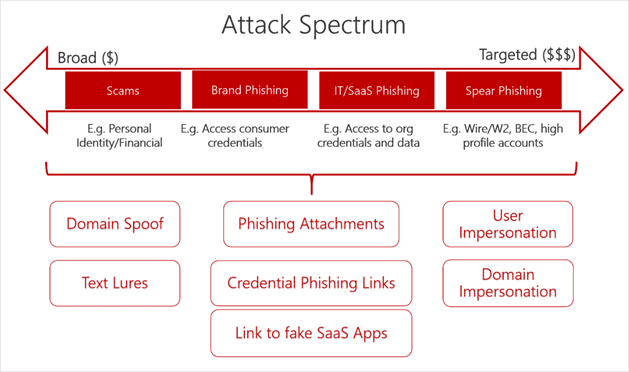

Рисунок 3 Чем более целенаправленна кампания, тем больше потенциальная отдача

Шаг 3: Жертва действует по заранее подготовленному для нее сценарию

Последний шаг в этом процессе заставить жертву действовать по заранее подготовленному для нее сценарию. В нашем первом примере сотрудник отдела кадров мог инициировать полезную работу, которая захватила бы его компьютер или предоставил бы атакующему туннель для доступа к информации. В нашем втором сценарии жертва могла отправить большие суммы денег мошеннику. Если жертва случайно откроет фишинговую электронную почту и ответит на призыв к действию, откроет вредоносное вложение или посетит зараженную веб-страницу, может произойти следующее:

- Машина может быть заражена вредоносным ПО.

- Конфиденциальная информация может быть передана злоумышленникам.

- Злоумышленник может сделать мошеннический платеж.

Что делать?

Злоумышленники улучшили свои фишинговые кампании, чтобы лучше ориентировать своих пользователей, но есть шаги, которые вы можете предпринять, чтобы уменьшить вероятность того, что сотрудники ответят на призыв к действию. Мы рекомендуем вам сделать следующее:

Обучите пользователей тому, как обнаруживать фишинговые электронные письма. Копирование фишинговых электронных писем делает большую работу по эффективному подражанию надежному источнику; однако, часто есть мелкие детали, которые могут их выдать. Помогите пользователям определить фишинг с помощью обучающих инструментов, имитирующих настоящий фишинг. Вот несколько советов, которые вы можете включить в свое обучение:

- Неверный адрес электронной почты или адрес, который похож на то, что вы ожидаете, но немного не совпадает.

- Чувство срочности в сочетании с просьбой нарушить политику компании. Например, быстрое отслеживание платежей без обычных проверок и процедур.

- Эмоциональный язык, чтобы вызвать сочувствие или страх. Например, выдавший себя за генеральный директор может сказать, что вы их подведете, если не делаете срочный платеж.

- Непоследовательная формулировка или терминология. Соответствует ли бизнес-логика соглашениям компании? Источник обычно использует эти слова?

Поощряйте пользователей сообщать о потенциальных фишинговых письмах. Важно, чтобы пользователи отмечали фишинговые электронные письма для соответствующей команды. Это может быть сделано изначально во многих корпоративных почтовых системах. Также может быть полезно, если пользователи говорят со своими коллегами о фишинговых письмах, которые они получают.

Защитите свою личность. Фишинговая кампания часто является первым шагом, предпринимаемым злоумышленником для получения более привилегированного доступа к ресурсам компании. Если им удастся обмануть жертву, вы можете уменьшить ущерб с помощью современных методов аутентификации. Например, многофакторная проверка подлинности (MFA) может блокировать более 99,9% атак, направленных на взлом аккаунта .

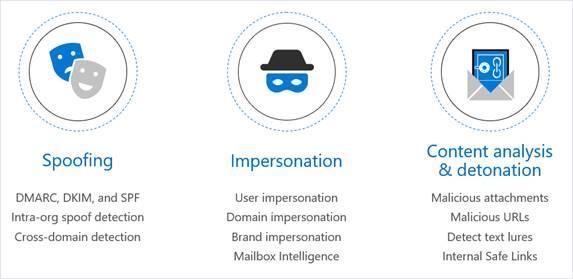

Рисунок 4 Расширенные возможности защиты от фишинга доступны в Microsoft Office 365.

Развертывание технологии, разработанной для блокирования фишинговых писем. Если пользователи не получают фишинговую электронную почту, они не могут на нее воздействовать! Разверните технологию, которая может помочь вам перехватить фишинговые электронные письма до того, как они попадут в чей-либо почтовый ящик. Например, Office 365, один из крупнейших в мире провайдеров электронной почты, предлагает различные виды защиты от фишинговых атак по умолчанию и с помощью дополнительных предложений, таких как антифишинг Microsoft Advanced Threat Protection (ATP) .

https://www.securitylab.ru/contest/503233.php