Сегодня мы наблюдаем как все большее распространение получают IoT, устройства так или иначе подключенные к Интернет. Маршрутизаторы, колонки, камеры, датчики и даже детские игрушки. Однако с распространением этих вещей все чаще оказывается, что разработчики в погоне за скоростью распространения забывают о безопасности. С одной сторон это понятно. Безопасность удорожает соответствующие устройства, а главное, замедляет выход такого устройства на рынок. С другой – устройства все чаще и чаще подвергают опасности нашу жизнь.

Из-за подобного состояния безопасности, а фактически ее отсутствия, IoT фактически предоставляет хакерам миллионы все новых и новых целей. Атаки все чаще приводят к крупным инцидентам. Примером такой атаки стало создание ботнета Mirai, с помощью которого фактически был атакован весь Интернет.

Итогом произошедшего стало появление весьма любопытного вредоносного ПО IoT под названием BrickerBot. Целью данного вредоносного ПО был не захват или порабощение уязвимых устройств для использования в других атаках. Фактически данное ПО было разработано чтобы предотвратить дальнейшее распространение Mirai. BrickerBot атаковал устройства и сделал более 10 миллионов из них непригодными для использования. Фактически их нельзя атаковать другим вредоносным ПО, так как они не пригодны к эксплуатации.

Да, так делать нельзя, но создатель BrickerBot под ником The Janitor указывает что люди, организации и правительства не делают ничего для решения проблем безопасности IoT и у нас просто нет времени ждать большую катастрофу IoT, по сравнению с которой ботнет Mirai покажется детскими игрушками.

Что такое BrickerBot?

Ботнет Mirai в прошлом году превратил тысячи ненастроенных устройств IoT в огромную электронную армию, способную организовывать мощные атаки DDoS. Сегодня появилось новое вредоносное ПО, нацеленное на устройства IoT, которое навсегда оставляет эти устройства в автономном режиме.

Это новое вредоносное ПО называется BrickerBot, и оно просматривает Интернет в поисках плохо защищенных IoT с именами и паролями по умолчанию.

Если это ПО может войти в систему, то связь устройства с Интернет прерывается, его хранилище скремблируется и вытирается, оставляя устройство практически бесполезным. Исследователи ссылаются на уже осуществленные атаки, выполненные как PDoS (Permanent Denial of Service), что означает постоянный отказ в обслуживании.

PDoS — это атака, которая настолько сильно повреждает систему, что требует замены или переустановки оборудования. Используя уязвимости безопасности или неправильные конфигурации, этот тип кибер-атаки может уничтожить прошивку и / или базовые функции системы.

BrickerBot — обнаружение и анализ инструмента PDoS

За четыре дня атаки на Honeypot от Radware было зарегистрировано 1895 попыток PDoS, выполненные в нескольких местах по всему миру. Единственной целью атаки было скомпрометировать устройства IoT и повредить их хранилище. Помимо интенсивного, короткоживущего бота (BrickerBot.1), honeypot Radware зафиксировал попытки второго, очень похожего бота (BrickerBot.2), который начал попытки постоянных отказов в ту же дату — оба бота были обнаружены на протяжении менее одного часа в частности, с меньшей интенсивностью, но более тщательной.

Компрометация устройства

Для атаки на устройства BrickerBot использовал перебор паролей Telnet, фактически тот же эксплойт, который использует Mirai.

Bricker не пытается загружать двоичный файл, поэтому Radware не имеет полного списка учетных данных, которые использовались для атаки перебора паролей, но они смогли записать, что первой была пара имя пользователя / пароля «root» / ‘vizxv. ‘

Повреждение устройства

При успешном доступе к устройству бот BrickerBot выполняет ряд команд Linux, что в конечном итоге приводит к повреждению хранилища, а затем команды для нарушения подключения к Интернету, снижения производительности устройства и очистку всех файлов на устройстве.

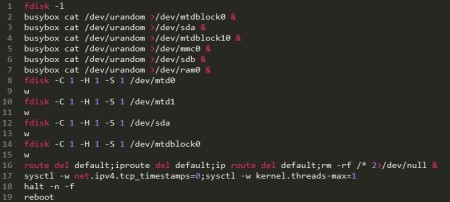

Ниже приведена точная последовательность команд, выполняемых ботами PDoS:

Рисунок 1 Последовательность команд BrickerBot.1

Рисунок 2 Доступное устройство

Цели

Использование команды «busybox» в сочетании с специальными устройствами MTD и MMC означает, что эта атака предназначена специально для устройств IoT на базе Linux / BusyBox, которые открывают и открывают свой Telnet-порт в Интернете. Они соответствуют устройствам, на которые нацелены Mirai или связанные ботнеты IoT.

Попытки PDoS исходили из ограниченного числа IP-адресов, распространенных по всему миру. Все устройства выставляют порт 22 (SSH) и запускают более старую версию сервера Dropbear SSH. Большинство устройств были идентифицированы Shodan как сетевые устройства Ubiquiti

Рисунок 3 Исходные IP-адреса Geo для BrickerBot.1

Рисунок 4 Запрос ZoomEye для Dropbear, порт 22 показывает 21 миллион IP-адресов с почти 5,5 миллионами обнаруженных / обновленных в 2017 году

Параллельно, honeypot Radware записал более 333 попыток PDoS с другой сигнатурой команды. Исходные IP-адреса этих попыток являются узлами TOR и, следовательно, не идентифицируется фактический источник атак. Стоит отметить, что атакующий / автор использует узлы TOR, чтобы скрыть свои боты. Последовательность команд, выполняемых этим ботом:

Рисунок 5 Командная последовательность BrickerBot.2

Целевые устройства хранения данных намного шире, и нет необходимости использовать «busybox» при попытке как «dd», так и «cat», в зависимости от того, что доступно на поврежденном устройстве.

Повреждение

Команды идентичны ранее описанным атакам PDoS и пытаются удалить шлюз по умолчанию, через rm -rf / * и отключить метки времени TCP, а также ограничить максимальное количество потоков ядра до одного. Однако на этот раз были добавлены дополнительные команды для очистки iptables всех брандмауэров и правил NAT и добавления правила для удаления всех исходящих пакетов.

Защита устройств IoT и защита сети

- Изменитезаводские учетные данные по умолчанию.

- Отключитедоступ к устройству Telnet.

- Сетевой анализ поведенияможет обнаруживать аномалии в трафике и сочетаться с автоматической генерацией сигнатур для защиты.

- Поведенческий анализ User / Entity (UEBA)для выявления ранговых аномалий в дорожном движении.

- IPSдолжен блокировать учетные данные Telnet по умолчанию или перезапускать соединения Telnet. Используйте подпись для обнаружения командных последовательностей.