В продолжение предыдущих двух статей об использовании SOC для контроля безопасности бизнес-процессов и зоне покрытия SOC как метрике эффективности, стоит обратить внимание на такой немаловажный фактор, как время реакции SOC на произошедший инцидент. И важно не только время реагирования, но и время отражения атаки.

Измерить можно тем же методом, что и зону покрытия: провести пентест своими либо наемными силами. Делим команды на Red Team и SOC. Первые - не скрываются. Вторые - бдят и отражают атаки. Обе команды до старта не знают о местонахождении противника.

Обе команды предоставляют отчеты о проведенной работе. При этом фиксируют время (синхронизация команд с одним NTP-сервером и один часовой пояс в отчете).

name='more'>

name='more'>

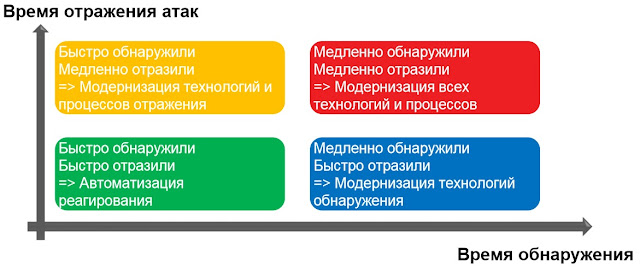

Как видно на рисунке, условно замеры времени можно разместить в четырех квадратах системы координат "время обнаружения" - "время отражения":

- Зеленый. Быстро обнаружили, быстро отразили. Источники исправно дают логи, алгоритмы безошибочно коррелируют события в инцидент, оператор не спит, быстро запускает процесс отражения атаки либо устранения причин, который оперативно срабатывает.

Например: подключился в сеть ноутбук, начал сканирование. SOC обнаруживает по инциденту IP-адрес и порт подключения в сеть, передает сетевикам. За 2-3 минуты порт заблокирован, MAC забанен. Red Team переключается в другую розетку. Упражнение повторяется. И так, пока не закончатся свободные розетки в помещении. Но, если интегрировать SIEM с системой управления сетью, либо хотя бы запускать скрипт тушения интерфейса подключения в офисной сети по факту возникновения инцидентов такого типа - человеческое вмешательство не нужно будет. Можно пойти еще дальше: на оборудовании офисной сети настроить 802.1x, который будет пускать в сеть только доверенные устройства, и инородный ноутбук просто не подключится. Поэтому зеленый квадрат - повод задуматься об автоматизации отлаженных процессов.

- Желтый. Быстро обнаружили, но медленно отразили. Алгоритмы детектирования срабатывают исправно, но процесс отражения, который, вероятнее всего, связан с передачей информации в другое подразделение (либо клиенту) оказался долгим. Необходимо задуматься об автоматизированном обогащении информации, передаваемой из SOC на устранение, и мотивации участников процесса отражения атаки. После сокращения времени отражения - попадание в зеленый квадрат и путь к автоматизации.

- Синий. Обнаружили медленно, возможно, по косвенным признакам другого инцидента, но устранили быстро. То есть, ровно наоборот: процесс отражения выстроен хорошо, но процесс обнаружения - плохо. Причины: не подключены необходимые источники, не настроены алгоритмы генерации инцидентов, операторы SOC перегружены либо спят. Устранение причин задержки обнаружения, зеленый квадрат, автоматизация.

- Красный. Все плохо: технологии и процессы обнаружения заимствованы из синего квадрата, скорость отражения - из желтого. А нужно наоборот. И тогда - зеленый квадрат...

Если же в вашем SOC все происходит как в зеленом квадрате - не расслабляйтесь, просто есть что-то, чего вы еще не знаете, и оно может повести себя, как в красном, а то и хуже - просто пройти незаметным. Поэтому расширяйте зону покрытия, поддерживайте ее на уровне 100%, автоматизируйте рутинные операции, и постоянно совершенствуйте алгоритмы с процессами. SOC всегда есть, куда развиваться.