Во вторник 17.12.2019 я выступал на конференции " Ведомостей" с докладом на тему "Технологии настоящего и будущего в центрах мониторинга ИБ (SOC)". В отличие от многих других моих выступлений, здесь необходимо было сфокусироваться не на технической стороне вопроса, а на взаимосвязи информационной безопасности с бизнесом. При этом, конечно, донести возможность технической реализации того или иного действия.

Выступление условно можно было поделить на 3 части:

- Вводная.

- Реализация контролей безопасности бизнес-процессов с помощью SOC.

- Измерение эффективности SOC.

Поскольку регламент давал на все не более 10 минут, пришлось постараться вложить информацию в минимум слайдов и слов. Поэтому осталось и для блога. Опишу 1 и 2 части.

У многих сложилось мнение, что область применения SOC - исключительно инфраструктура, и что-то, полезнее антивируса либо событий операционной системы, мониторить не получится. Отчасти это правда, поскольку SIEM - технологическое ядро SOC - имеет готовые интеграционные модули (коннекторы, коллекторы и т. п. вендорспецифичные термины) в основном для сбора информации с операционных систем, сетевых сервисов и средств защиты информации. И это объяснимо. Приведу в качестве примера слайд из своей презентации.

Если обратить внимание на рисунок и попытаться подсчитать разнообразие возможных источников на каждом слое, то можно заметить, что на уровне приложений их количество резко возрастет.

name='more'>А на одном приложении может базироваться большое количество бизнес-процессов. Выполнять интеграцию "из коробки" для всего существующего ПО в корпоративном сегменте производителю будет проблематично, поэтому готовятся интеграционные модули по принципу "TOP-XX", либо по запросу клиента из "TOP-YY". Остальное придется выполнять заказчику, MSSP-провайдеру либо интегратору под нужды внедрения.

name='more'>А на одном приложении может базироваться большое количество бизнес-процессов. Выполнять интеграцию "из коробки" для всего существующего ПО в корпоративном сегменте производителю будет проблематично, поэтому готовятся интеграционные модули по принципу "TOP-XX", либо по запросу клиента из "TOP-YY". Остальное придется выполнять заказчику, MSSP-провайдеру либо интегратору под нужды внедрения.

Интегрировать ПО с SIEM не сложно, если оно дает логи разумной полноты и синтаксиса на каждый тип событий, который можно использовать для определения признака инцидента ИБ. Генерируемые на каждом уровне события необходимо:

- собирать

- хранить

- обрабатывать

Обработка событий представляет из себя разнообразные действия, от фильтрации и парсинга до применения метрик и алгоритмов корреляции. При этом метрики могут по сложности варьироваться от банального подсчета интенсивности генерируемых событий до выведения интегральных показателей уровня защищенности компании. Алгоритмы также разнообразны, в зависимости от задач и используемых технологий: начиная с grep pattern и заканчивая ретроспективным анализом, предиктивной аналитикой и т. п.

Результаты применения метрик и алгоритмов к собираемым данным формируют показатели либо инциденты ИБ, которые дают специалистам и руководству основания для принятия решений: от анализа на предмет ложного срабатывания и до стратегии развития SOC.

Контроль безопасности бизнес-процессов с помощью SOC

Любой бизнес-процесс, который реализован в одной или более информационной системе, условно, имеет такие показатели, как:

- данные на вход

- последовательность действий и этапов

- результат

Терминология может отличаться от общепринятой при описании и анализе бизнес-процессов, но для SOC этого достаточно. Самое главное: действия должны отображаться в логе, и каждое из них должно быть однозначно идентифицируемым.

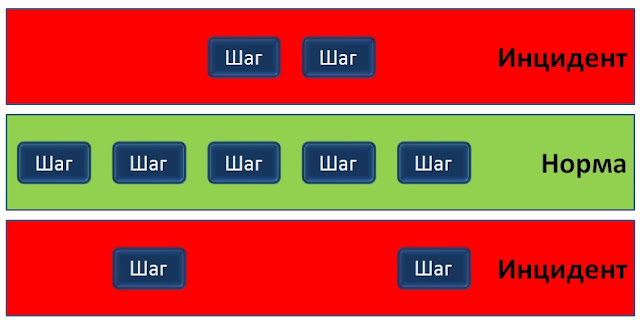

Соответственно, правильная последовательность может обрабатываться метриками времени, количества и т.п., в то время как отклонения от нормы приравниваются к инцидентам ИБ разной степени критичности.

Схематически взаимосвязь нормы и отклонений изображена ниже. Есть единственный верный путь - зеленое поле. Отклонения в сторону красных полей генерируют инцидент ИБ.

В качестве примера возьмем процесс предоставления доступа к информационной системе сотруднику либо клиенту. Этапы:

- Вход: осознана потребность.

- Определен необходимый уровень доступа.

- Оформление заявки.

- Согласование заявки.

- Исполнение заявки.

- Результат: доступ получен.

- Использование информационной системы.

Примеры аномалий процесса предоставления доступа в информационную систему, которые можно рассматривать как инциденты ИБ:

- Получение доступа без оформленной заявки.

- Назначение уровня доступа, не соответствующего запрошенному.

Этап использования информационной системы порождает дальнейшее участие сотрудника либо клиента в других бизнес-процессах, у которых свои риски, этапы и их контроли.

Также необходимо помнить об ограничениях использования SOC для контроля безопасности бизнес-процессов:

- Контроль силами SOC возможен только тех этапов бизнес-процессов, которые отражаются в информационных системах и генерируют логи достаточной полноты и интерпретируемости.

- Для реализации контроля бизнес-процесса в SOC необходимо описать для аналитиков SOC все особенности процесса, признаки нормы и аномалий.

- Если отсутствует описание событий ИБ для бизнес-процесса - необходимо будет сгенерировать тестовые шаги нормы и аномалий, которые рассматриваются как инциденты ИБ.

- Очень сложно качественно контролировать в SOC безопасность бизнес-процесса, в который заложена логическая уязвимость, не зависящая от реализации контроля в информационных системах.

- Очень сложно с высокой точностью определять, что является инцидентом ИБ бизнес-процесса в SOC, если не все информационные системы, задействованные в процессе, логируют действия на необходимом уровне.

Вывод. Если есть необходимость контролировать тот или иной бизнес-процесс - SOC с высокой вероятностью сможет это сделать, если предоставить аналитикам:

- описание процесса

- его реализацию в информационных системах

- требования к генерации инцидентов ИБ

- соответствующие логи