Сегодня был на конференции ENOG 11, организованной RIPE NCC.

Логично, что меня как инженера по защите информации в большей части интересовала часть программы, посвященная защите от DDoS. На мероприятии, организованном RIPE, я был в первый раз, поэтому у меня были на счет содержимого докладов определенные ожидания. Но я нашёл, в том числе, и свою ошибку.

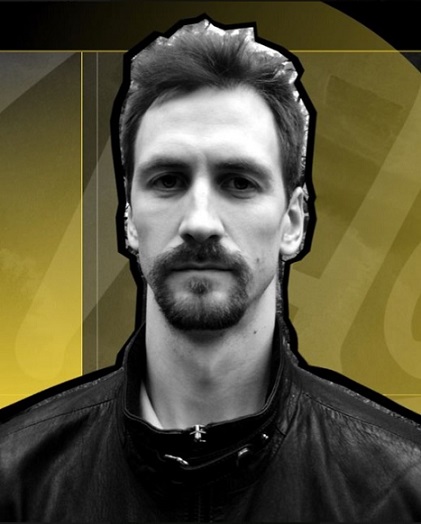

Первым, как и видно из программы, по этой теме выступил Алексей Семеняка из QRator Labs. Презентация оказалась довольно интересной технически, самой интересной из цикла по DDoS этой конференции, хотя особых инноваций не содержала. При этом не покидало чувство, что я где-то уже это видел. Дата 13/10/15, проставленная в левом нижнем углу, подсказала где искать. Оказалась полная копия презентации с ENOG10, который проводился в 2015 году в Одессе. Я, конечно, понимаю, что BCP38 - вещь фундаментальная и с 2000 года своей актаульности не потеряла, а презентация была всерьез основана на его постулатах, но осознание того, что смотришь секонд-хенд, в котором даже дату не изменили, слегка омрачало. Как уже упоминалось, ожидания, все-таки, были повыше. Да и сквозившее периодически "используйте облачное" тоже как бы намекало...

Одно очень важное понимание ко мне пришло именно во время этой презентации. Наверное, стоит отдельно поблагодарить Алексея Семеняку за подачу материала, натолкнувшую меня на мысль...

В майском выпуске журнала "Системный администратор" опубликована моя статья " Защита от DDoS подручными средствами. Часть 1. DNS Amplification". Как видите, я тоже не прочь использовать BCP38 как базу для своей публикации, но писал я ее в свободное от работы и украденное у семьи время, поздно ночью, поэтому допустил довольно грубую обшибку подачи материала.

Это касается расширения EDNS0. Данный механизм предназначен для защиты сервера DNS от исчерпания ресурсов при частых легитимных запросах, ответы на которые имеют размер более 512 байт, чтобы принудительный переход на TCP (описано тут) не истощил сервер. В том варианте, который преподнес я, возможна постановка знака равенства между EDNS0 ( RFC6891) и принудительным переходом на TCP ( RFC5966), за что я сильно извиняюсь перед читателями журнала. Хотел написать "перед своими читателями", но, думаю, тогда пришлось бы вставить "всеми четырьмя" :)

Естественно, EDNS0 помогает защитить от DDoS сам DNS-сервер, но непосредственно инструмент, который сможет противодействовать IP-спуфингу - конечно же, переход на TCP. Поэтому еще раз извиняюсь.

Из серии, посвященной DDoS (первая половина дня 7 июня) доклад Ильи Сухова из IPTP Networks носил откровенно коммерческий характер и был посвящен некому чудо-фаерволлу, технические детали которого он описывать не стал.

Презентация Максима Белоенко из того же Qrator'а явно была ориентирована не на ту аудиторию, которая собралась на конференции. Рассказывать сетевым инженерам, что DDoS - это не страшно, с ним можно бороться, если подойти с головой - наверное, не самое удачное решение. Но, учитывая то, что его презентация не была включена в программу, думаю, он экспромтом решил заполнить образовавшийся перерыв, при этом осознавая некотрое несоответствие контента собравшейся аудитории, за что, наверное, стоит выразить отдельный респект.