Хакеры перешли к новому методу обхода защиты базами Threat Intelligence.

Поскольку базы Threat Intelligence активно пополняются и используются безопасниками и на сегодня в каждой компании и мы можем прямо на периметровом межсетевом экране обнаружить подключение по известному DNS, IP или URL к центру управления, то хакерам нужен был новый подход.

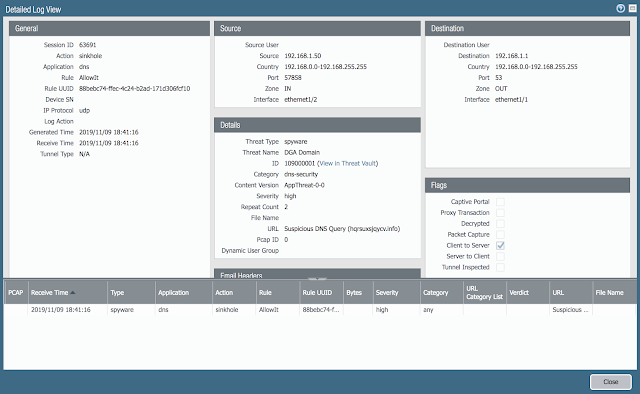

Сейчас вредоносный код генерирует специальные строки с именами доменов и подключается по нужному ему имени DNS в нужный ему момент времени. Этот алгоритм называется Domain Generation Algorithm ( DGA). Центр управления бот-сетью теперь не находится по одному доменному имени, а постоянно "переезжает". Например на картинке ниже видно, как было подключение по адресу hqrsuxsjqycv.info. Это какой-то придуманный домен (явно не человеком).

Поскольку в базу Threat Intelligence невозможно поместить все варианты доменов для каждого типа вредоносного кода или spyware, то должны применяться новы методики защиты от DGA.

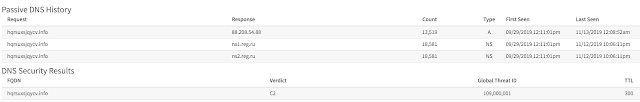

Если посмотреть в базе Autofocus данный домен, то он обнаруживается пассивным DNS на большом количестве устройств

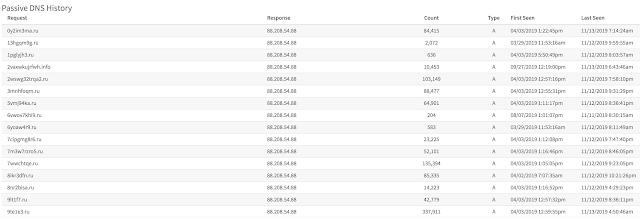

И если пойти дальше и посмотреть какие еще домены имеют ссылки на адрес 88.208.54.88, то обнаружится вот такой список еще более странных доменов.

.

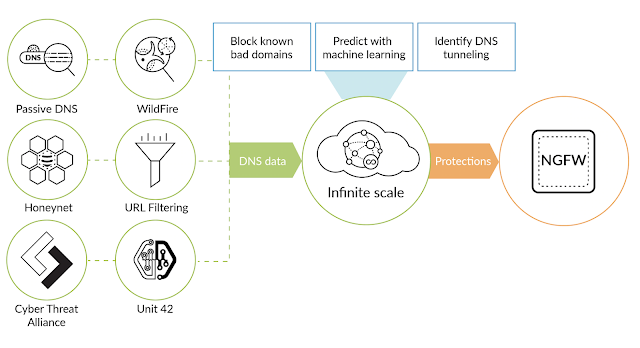

Защита от DGA

В Palo Alto Networks NGFW существует защита DNS, которая распознает автоматически домены, которые не может сгенерировать человек. Основой этой защиты является Machine Learning, который распознает эти алгоритмы генерации имен доменов. Функционал защиты DNS в NGFW включает функцию DNS Sinkholing для подмены обращений к найденным вредоносным доменам. Также осуществляется блокировка туннелей по DNS. Также источником информации о вредоносных DNS адресах является песочница Wildfire, пассивные сенсоры DNS по всему миру, специализированные HoneyPot, лаборатория исследователей Unit42 и информация получаемая в рамках сотрудничества между всеми компаниями по кибербезопасности входящими в Cyber Threat Alliance. Все готовые результаты приходят с обновлениями в NGFW и благополучно блокируются как это видно на картинке выше.

Еще пример

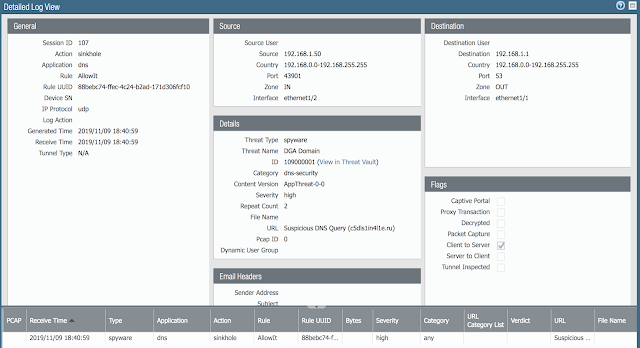

Или еще один интересный домен c5dls1in4l1e.ru, который не обнаруживается обычными базами, но обнаруживается алгоритмом DGA. Вот, например, что про него думает Virustotal

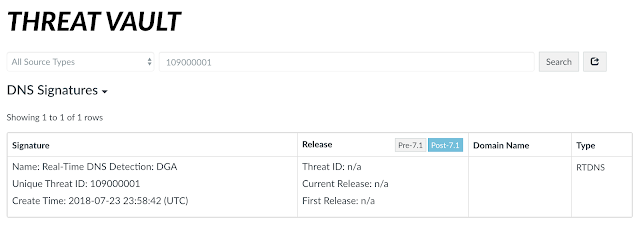

Однако он известен DGA детектору с 2018 года и до сих пор используется, как это видно в базе угроз Threat Vault и в журнале NGFW

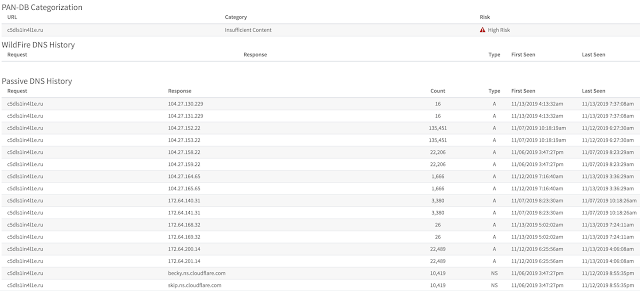

Если вы занимаетесь Threat Hunting, то вам будет интересно поизучать эти найденные адреса. Вот, например, данные из Autofocus:

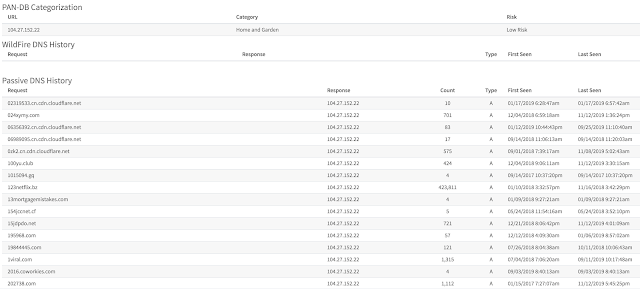

Больше всего улыбает, что IP адрес 104.27.152.22 занесен в категорию Home and Garden ;-)