В последнее время в мире прослеживается тренд хакерских атак на банки и другие финансовые структуры. Наиболее существенным прецедентом стала хакерская атака на центральный банк Бангладеш в феврале 2016 года в результате которой было выведено 50$ млн. Отечественные и зарубежные компании в сфере информационной безопасности публикуют неутешительные отчеты о и банковских систем, возросшем количестве угроз и новых методах мошенничества и кражи денежных средств. На фоне этих событий мировое сообщество выразило свою обеспокоенность вопросами защищенности финансовых институтов. В ответ на это международная межбанковская система SWIFT разработала новые требования к защите информации в банках подключенных к SWIFT, которые будут введены в действие с начала 2017 года

Инцидент с Банком Бангладеш

Инцидент где-то между 4 и 5 февраля 2016 года, накануне уикенда (в Бангладеш это были пятница и суббота).В результате хакерской атаки на Центральный Банк Бангладеша было произведено 32 транзакции на общую сумму приближающуюся к миллиарду долларов. Из них 30 транзакций были все таки выявлены и вовремя заблокированы. Однако, два перевода, на суммы в 21 и 80 миллионов долларов в Шри-Ланку и на Филиппины, прошли успешно.

Перевод в Шри-Ланку впоследствии удалось вернуть благодаря банальной опечатке. Направляя средства на счет местной некоммерческой организации, злоумышленники сделали ошибку в слове «фонд» (вместо «Shalika Foundation» они написали «Shalika Fandation»), и служивший посредником немецкий Deutsche Bank приостановил транзакцию «до выяснения причин». На Филиппинах же все получилось как и задумывали хакеры. Банк Бангладеш после прошедшей атаки уведомил местный банк RCBC о факте мошенничества с просьбой заморозить счета. Но сотрудникам филиппинского банка помешал принять меры вовремя Китайский Новый Год. И когда наконец все вышли на работу, кто-то уже снял со счета 58,15 миллиона долларов по подложным документам.

Технические подробности атаки на Банк Бангладеш

В апреле текущего года стали известны новые технические детали февральской атаки на сиcтему SWIFT в Багладешском банке. , что злоумышленники напрямую манипулировали программным обеспечением реализующим коммуникации в системе SWIFT. Для нас это важно, поскольку это открытие существенно меняет подход к стратегии защиты. Проблема безопасности, как выясняется, теперь не только в уязвимости конкретной инфраструктуры самого банка, а в архитектуре самой системы SWIFT, что позволяет сделать вывод о том, что подобной атаке в той или иной степени подвержены все крупные финансовые организации во всем мире.

Подробный разбор части инструментов для атаки компания BAE Systems.

Первоначально , что злоумышленники использовали украденные логины и пароли банковских сотрудников Банка Бангладеша, однако как позже выяснилось, хакеры использовали собственную малварь и взломали программное обеспечение SWIFT, чтобы стереть все записи о несанкционированных сделках. Эксперты компании , что злоумышленники установили на сервер центробанка Бангладеш вредоносную программу evtdiag.exe, специально разработанную для этого ограбления. Программа отыскала там одну из динамических библиотек приложения Alliance Access, при помощи которого банки взаимодействуют с межбанковской сетью SWIFT, и поменяла в нём два байта. В результате Alliance Access перестал проверять совершаемые проводки. Мошенники использовали сервера с египетскими IP-адресами для мониторинга работы сотрудников банка.

После этого троян стал отслеживать сообщения, проходящие через сеть SWIFT. Это дало ему возможность удалять некоторые проводки или менять суммы, информация о которых сохраняется в базе данных Alliance Access на сервере банка. Кроме того, evtdiag.exe мешал распечатывать информацию о проводках злоумышленников, чтобы у банка не осталось письменных свидетельств ограбления. Таким образом, мошенники скрывают свою деятельность и получают достаточно времени, чтобы вывести и «отмыть» украденные средства.

В шесть утра 6 февраля 2016 года вредоносная программа автоматически прекратила свою работу. Известно, что из-за созданных ей проблем с софтом и печатью сотрудникам центробанка Бангладеш понадобилось почти четыря дня, чтобы остановить неавторизованные платежи. За это время злоумышленники успели отмыть через филиппинские казино десятки миллионов долларов.

Беспечное отношение к безопасности или уязвимость архитектуры SWIFT Каким образом хакеры проникли в систему ЦБ Бангладеш и внедрили вредоносный код, представители банка не уточняют. Среди экспертом есть мнение, что им помогали изнутри. В Федеральном резервном банке Нью-Йорка, где и был открыт счет, отрицают факт взлома, сообщается, что злоумышленники могли получить доступ к системе ЦБ Бангладеш при помощи или . То есть, вероятнее всего, хакеры знали настоящие учетные данные сотрудников банка.

Представители SWIFT в официальном обращении что уязвимость в ней могла привести к краже $81 млн у ЦБ Бангладеш в интервью журналистам Reuters. По словам представителя SWIFT Наташи Детеран (Natasha Deteran), несмотря на постоянные обновления ПО производителями, «ключевой защитой против подобных атак является реализация соответствующих защитных мер на стороне банковских организаций. SWIFT не несет ответственности за какие-либо проблемы, упомянутые должностными лицами, или соответствующие решения, Как и другие пользователи SWIFT, Банк Бангладеш несет персональную ответственность за безопасность своих систем взаимодействия с системой и связанную с ними среду — начиная с базовой защиты с помощью пароля».

В полицейских отчетах были зафиксированы сведения о 10-долларовых свичах, отсутствие файерволлов и других средств защиты. После этого вполне ожидаемо, что в банке в принципе не могли понять, как произошла утечка (и что это вообще было), пока не пригласили экспертов для анализа. Вот кстати и разница между наличием систем защиты и их отсутствием (или некорректным внедрением). Взломать можно даже защищенную систему, но в незащищенной можно еще и замести следы так, чтобы максимально затруднить дальнейшее расследование.

В итоге 27 мая 2016 года, , что SWIFT запоздало вводит в работу систему двухфакторной аутентификации для банков и будет запрашивать «больше данных» у своих клиентов. Также сообщается, что появятся некие «дополнительные инструменты» для мониторинга происходящего, и будет произведен «аудит фреймворков».

В полицейских отчетах были зафиксированы сведения о 10-долларовых свичах, отсутствие файерволлов и других средств защиты. После этого вполне ожидаемо, что в банке в принципе не могли понять, как произошла утечка (и что это вообще было), пока не пригласили экспертов для анализа. Вот кстати и разница между наличием систем защиты и их отсутствием (или некорректным внедрением). Взломать можно даже защищенную систему, но в незащищенной можно еще и замести следы так, чтобы максимально затруднить дальнейшее расследование.

В итоге 27 мая 2016 года, , что SWIFT запоздало вводит в работу систему двухфакторной аутентификации для банков и будет запрашивать «больше данных» у своих клиентов. Также сообщается, что появятся некие «дополнительные инструменты» для мониторинга происходящего, и будет произведен «аудит фреймворков».

Прослеживается связь взломов Sony и атаки на Банк Бангладеш

Эксперты BAE Systems занимаясь расследованием инцидента в Бангладеше , что анализировав атаки, они обратили внимание на то, что вредоносное ПО, использованное в ходе ограбления центрального банка Бангладеш, связано с в 2014 году. А исследователи Symantec представили , который проливает некоторые подробности на этот момент и подтверждает выводы BAE Systems.

Специалисты из Symantec сумели связать троян Trojan.Banswift, использованный в ходе атаки на центробанк Бангладеш, с малварью Backdoor.Contopee, которая в последние годы часто применялась для атак на финансовые учреждения в странах Юго-восточной Азии, наряду с Backdoor.Fimlis и Backdoor.Fimlis.B. Ранее экспертам уже удалось соотнести код Backdoor.Contopee с другим вредоносом — Backdoor.Destover, который является одним из основных «рабочих инструментов» группы Lazarus.

SWIFT и Российская банковская система

В России к системе SWIFT более 500 банков. В 2014 году в связи с конфликтом на Украине в Евросоюзе была выдвинута инициатива по отключению отечественных банков от SWIFT, однако эта угроза так и не была реализована в виде санкций. В декабре 2014 года Банк России начал услуг по передаче финансовых сообщений в формате SWIFT по внутрироссийским операциям, который использует свободный формат сообщений ED 501.

Новый сервис реализован в целях обеспечения бесперебойности и безопасности передачи финансовых сообщений внутри страны и является очередным шагом в направлении совершенствования системы услуг, предоставляемых Банком России. Новая услуга позволит кредитным организациям передавать сообщения в форматах SWIFT через Банк России во всех регионах страны и без ограничений.

Атаки хакеров через систему SWIFT заставили представителей центральных банков ряда стран, включая и Россию, сделать определенные выводы, которые нашли отражение в под названием «О киберустойчивости финансовой экосистемы».

Финансовым регуляторам потребовалось в связи с серьезной степенью создать Форум по наблюдению за SWIFT.

Информационная безопасность SWIFT выходит на новый уровень

В конце сентября стало том, что международная система межбанковских платежей и обмена данными SWIFTобъявила о введении собственного стандарта информационной безопасности (), Объявленный набор требований станет обязательным к исполнению для всех банков, подключенных к SWIFT с начала 2017 года. включает в себя список из 16 контролей, который по заверениям организации, будет доведен до клиентов к уже концу октября текущего года, а после этого еще два месяца будет продолжаться процедура валидации и фидбеков. Начиная со второго квартала 2017 года, все клиенты SWIFT должны будут ежегодно отчитываться о состоянии информационной безопасности и соответствия этим требованиям. Через год, с января 2018 года отчетная информация будет доводиться до контрагентов клиента, и в случае невыполнения требования – до его регуляторов. Помимо этого начиная с 2018 года SWIFT оставляет за собой право запросить дополнительное подтверждение степени выполнения требований ИБ в виде результатов внутреннего иили внешнего аудита.

Генеральный директор SWIFT (Gottfried Leibbrandt), на своем выступлении в Женеве сказал: “в то время как наши клиенты по-прежнему несут ответственность за защиту данных на своих собственных условиях, мы полны решимости помогать укреплять их безопасность и оказывать всяческую помощь в улучшении мер безопасности. Наша цель в создании этой структуры это поддержка клиентов, помощь и улучшения безопасности в финансовой отрасли в целом. Мы сделаем это путем поддержания проактивного подхода, развития системы в соответствии с изменяющимися угрозами ИБ, убедившись при том, что все наши требования дополняет уже существующие нормы регулирования в области информационной безопасности”.

Председатель SWIFT Явар Шах, так же добавил: “Мы признаем, что внедрение новых требований будет длительным и потребует общеотраслевых усилий и инвестиций, а также активного взаимодействия с регулирующими органами во всех странах-участниках системы SWIFT. Растущиеt кибер-угрозы требует от нас согласованных действия. Это также объясняет, почему совет SWIFT единогласно утвердил структуру, и остается полностью вовлеченным в контроль и дальнейшее развитие программы безопасности”.

Как сообщает источник, к такому решительному шагу руководство SWIFT подтолкнуло быстро растущее количество инцидентов, сигнализирующее о том, что клиентами не реализованы элементарные меры по безопасности, рекомендованные как самой SWIFT так и требуемые локальными регуляторами, к примеру для России - .

На официальном сайте организации опубликован состав программы, которая будет сосредоточена на пяти взаимодополняющих стратегических инициатив:

- Совершенствование обмена информацией среди мирового сообщества

- Повышение надежности SWIFT связанных инструментов (ПО) для клиентов

- Повышение уровня использоавния руководящих принципов для обеспечиния мер защиты

- Поддержка усиление контроля проведения платежных операций

- Усиление взаимодействия и поддержки сторонних разработчиков

Ниже приводится оригинальная выдержка из документов разработанных SWIFT

High Level Expectations for (the Oversight of) SWIFT

1. Risk identification and management

SWIFT is expected to identify and manage relevant operational and financial risks to its critical services and ensure that its risk management processes are effective.

To help determine the extent to which this expectation is met, overseers review - and SWIFT should provide timely access to - all information they judge relevant regarding the following:

- the processes for risk identification and management, documenting the identified risks, the controls implemented to manage those risks, and the decisions made to accept risks;

- the processes for reviewing previously accepted risks in the light of new information;

- SWIFT's structures and processes set up to manage risks effectively;

- the extent to which SWIFT provides for effective assessments of risks and risk management processes through board of directors' oversight and independent internal and external audits.

- the extent to which the internal audit:

- adheres to the principles of a professional organisation, such as the Institute of Internal Auditors, which govern audit practice and behaviour;

- independently assesses inherent risks, as well as the design and effectiveness of risk management processes and internal controls to mitigate risks; and

- clearly communicates its assessments to relevant Board members and has direct and immediate access to the chair of the Board's Audit & Finance Committee.

how risks are monitored and managed in various domains, including at least the following:

- dependency on third parties;

- legal and regulatory requirements pertaining to SWIFT's corporate organisation and conduct;

- relationships with customers;

- strategic decisions with an impact on the longer-term continuity of the critical services;

- risks related to information security, reliability and resilience, and technology planning, which are further elaborated on in HLEs 2, 3 and 4.

2. Information Security

SWIFT is expected to implement appropriate policies and procedures, and devote sufficient resources, to ensure the confidentiality and integrity of information, and the availability of its critical services.

To help determine the extent to which this expectation is met, overseers review - and SWIFT should provide timely access to - all information they judge relevant regarding the following:

- information security policy or framework, and any processes and procedures for monitoring compliance;

- capacity planning;

- change management practices; and

- assessments of the implications of changes to SWIFT's operations on information security.

3. Reliability and resilience

Commensurate with its role in the global financial system, SWIFT is expected to implement appropriate policies and procedures, and devote sufficient resources, to ensure that its critical services are available, reliable and resilient and that

business continuity management and disaster recovery plans support the timely resumption of its critical services in the event of an outage.

To help determine the extent to which this expectation is met, overseers review - and SWIFT should provide timely access to - all information they judge relevant regarding the following:

- business continuity and disaster recovery objectives, strategies and plans, including the extent to which they address the risk of a major operational disruption;

- business continuity and disaster testing plans, procedures, and results, including the extent to which SWIFT facilitates periodic testing with customers; and

- procedures and processes to record, report, and analyse all operational incidents.

4. Technology planning

SWIFT is expected to have in place robust methods to plan for the entire lifecycle of the use of technologies and the selection of technological standards.

To help determine the extent to which this expectation is met, overseers review - and SWIFT should provide timely access to - all information they judge relevant regarding the following:

- IT strategic plans and processes for maintaining and updating those plans;

- the extent to which technology decisions balance the near-term needs of individual service enhancements with the planned long-term technology path for the service;

- assessments of the maturity of technologies being evaluated for introduction into the SWIFT environment;

- standards selection process when deploying and managing a service, and the standards maintenance and review process over time; and

- processes to ensure that design choices consider information security risks for the user community.

5. Communication with users

SWIFT is expected to be transparent to its users and provide them information that is sufficient to enable users to understand well their role and responsibilities in managing risks related to their use of SWIFT.

To help determine the extent to which this expectation is met, overseers review - and SWIFT should provide timely access to - all information they judge relevant regarding the following:

- customer communication procedures and processes to inform users of:

- their role and responsibilities, including in the case of disruptions to SWIFT's critical services (crisis communication);

- SWIFT's management processes, controls, and independent reviews of the effectiveness of these processes and controls; and

- identified weaknesses (absent or non-performing controls) if users need such information to manage risks related to their use of SWIFT;

- techniques SWIFT uses to be informed by users of operational risks on the user side that could potentially affect SWIFT's own operations, or, alternatively, techniques SWIFT uses to prevent any such user impact on SWIFT operations; and

- consultative mechanisms to ensure that SWIFT's technology choices that affect user operations are acceptable to the principal users of the critical services.

С февраля этого года руководство SWIFT в своем письме о нескольких попытках взлома IT-систем банков по фальшивым поручениям SWIFT. Так вьетнамский Tien Phong Commercial Joint Stock Bank , что предотвратил кражу на сумму 1 млн евро. Представители банка заявили, что TPBank «не понес никаких убытков», а также подчеркнули, что уже перешли на использование более безопасной системы неназванного производителя, которая обеспечивает защиту соединения между банком и системой SWIFT. Эквадорский банк Banco del Austro обвиняет банковскую компанию Wells Fargo, из которого по системе SWIFT были выведены активов на $12 млн.

Из письма следует, что некоторые клиенты SWIFT потеряли деньги, но кто и сколько конкретно, явным образом не указывается. Говорится лишь о том, что это разные по размеру и расположению банки, использующие разный доступ к системе. Единственное, что их объединяет – это слабая безопасность.

В июле 2016 года киевский филиал международной ассоциации ISACA, о краже денежных средств из украинского банка в размере $10 млн. Название банка, из которого были выведены средства, не сообщается, однако известно, что взломщики смогли манипулировать сообщениями межбанковской информационной платформы SWIFT.

Из письма следует, что некоторые клиенты SWIFT потеряли деньги, но кто и сколько конкретно, явным образом не указывается. Говорится лишь о том, что это разные по размеру и расположению банки, использующие разный доступ к системе. Единственное, что их объединяет – это слабая безопасность.

В июле 2016 года киевский филиал международной ассоциации ISACA, о краже денежных средств из украинского банка в размере $10 млн. Название банка, из которого были выведены средства, не сообщается, однако известно, что взломщики смогли манипулировать сообщениями межбанковской информационной платформы SWIFT.

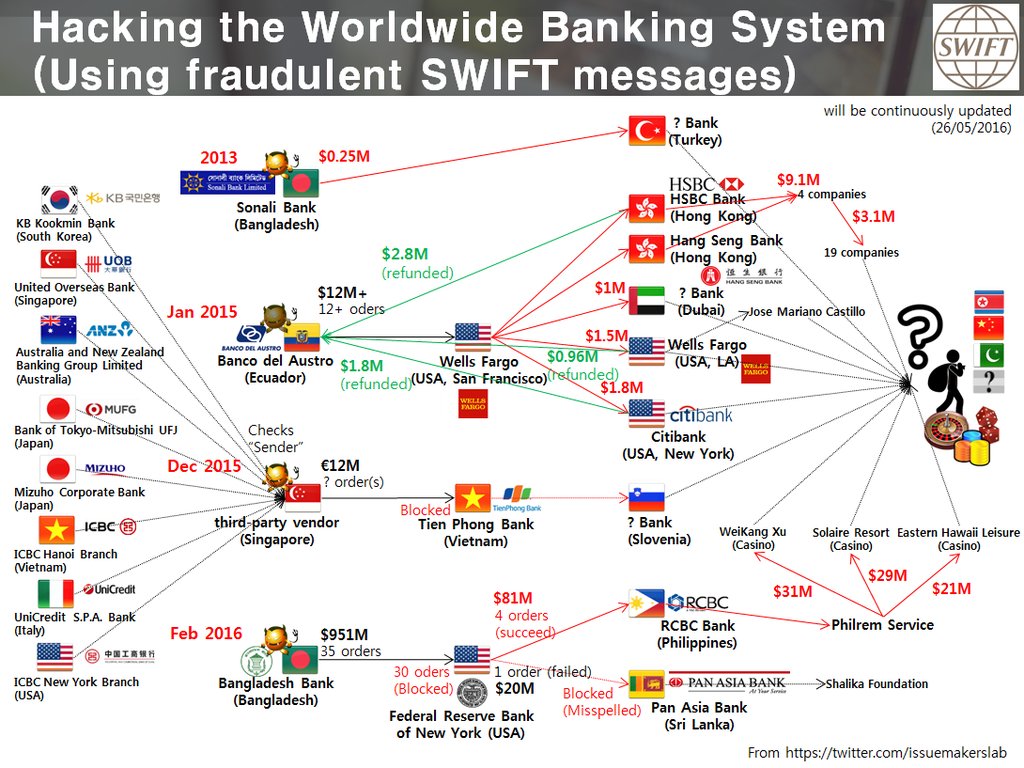

Ниже можно увидеть подробную схему, составленную компании IssueMakersLab. На схеме отражены все известные на текущий момент инциденты и детали, известные об атаках на систему SWIFT и веб-сервисы, использующиеся банками для осуществления транзакций.

О системе SWIFT

SWIFT - международная межбанковская система передачи информации и совершения платежей. Создана международным консорциумом в 1973, соучредителями на тот момент выступили 239 банков из 15 стран. В настоящее время SWIFT это кооперативное общество, созданное по бельгийскому законодательству, принадлежащее его членам — более чем 9000 банкам из 209 стран (по данным на 2010 год). Главный офис расположен в Брюсселе.

Каждый банк, включённый в систему, имеет свой уникальный SWIFT-код. На практике для совершения платежа в Eвропе достаточно знать наименование и IBAN-код банковского счета получателя. В день через SWIFT проходит более миллиона транзакций о денежных переводах, межбанковских платежах, ценных бумагах. А ежегодно через SWIFT проходит 2,5 млрд платежных поручений.

SWIFT - международная межбанковская система передачи информации и совершения платежей. Создана международным консорциумом в 1973, соучредителями на тот момент выступили 239 банков из 15 стран. В настоящее время SWIFT это кооперативное общество, созданное по бельгийскому законодательству, принадлежащее его членам — более чем 9000 банкам из 209 стран (по данным на 2010 год). Главный офис расположен в Брюсселе.

Каждый банк, включённый в систему, имеет свой уникальный SWIFT-код. На практике для совершения платежа в Eвропе достаточно знать наименование и IBAN-код банковского счета получателя. В день через SWIFT проходит более миллиона транзакций о денежных переводах, межбанковских платежах, ценных бумагах. А ежегодно через SWIFT проходит 2,5 млрд платежных поручений.