Во-первых, 92% белых хакеров в 2022-м году смогли найти уязвимости, которых не находили сканеры безопасности! При этом общее их число достигло 65 тысяч, что больше чем в 2,5 раза превышает число CVE за тот же период времени.

Это к разговору о том, что надеяться на то, что даже самые лучшие сканеры уязвимостей смогут выявить все слабые места в приложениях, оборудовании и их конфигурациях, не имеет никакого смысла на текущем уровне развития технологий. Софт софтом, но человека пока он заменить не может.

Более того, стоит помнить, что сканеры обычно ищут уже кем-то выявленные уязвимости, то есть то, что уже произошло в прошлом. Это, примерно, как проблема с обновляемой всего дважды в год матрицей MITRE ATT&CK, которая описывает уже реализованные и публично известные техники хакеров. А что делать с тем, что еще не публично? Тут-то и нужны пентестеры и багхантеры.

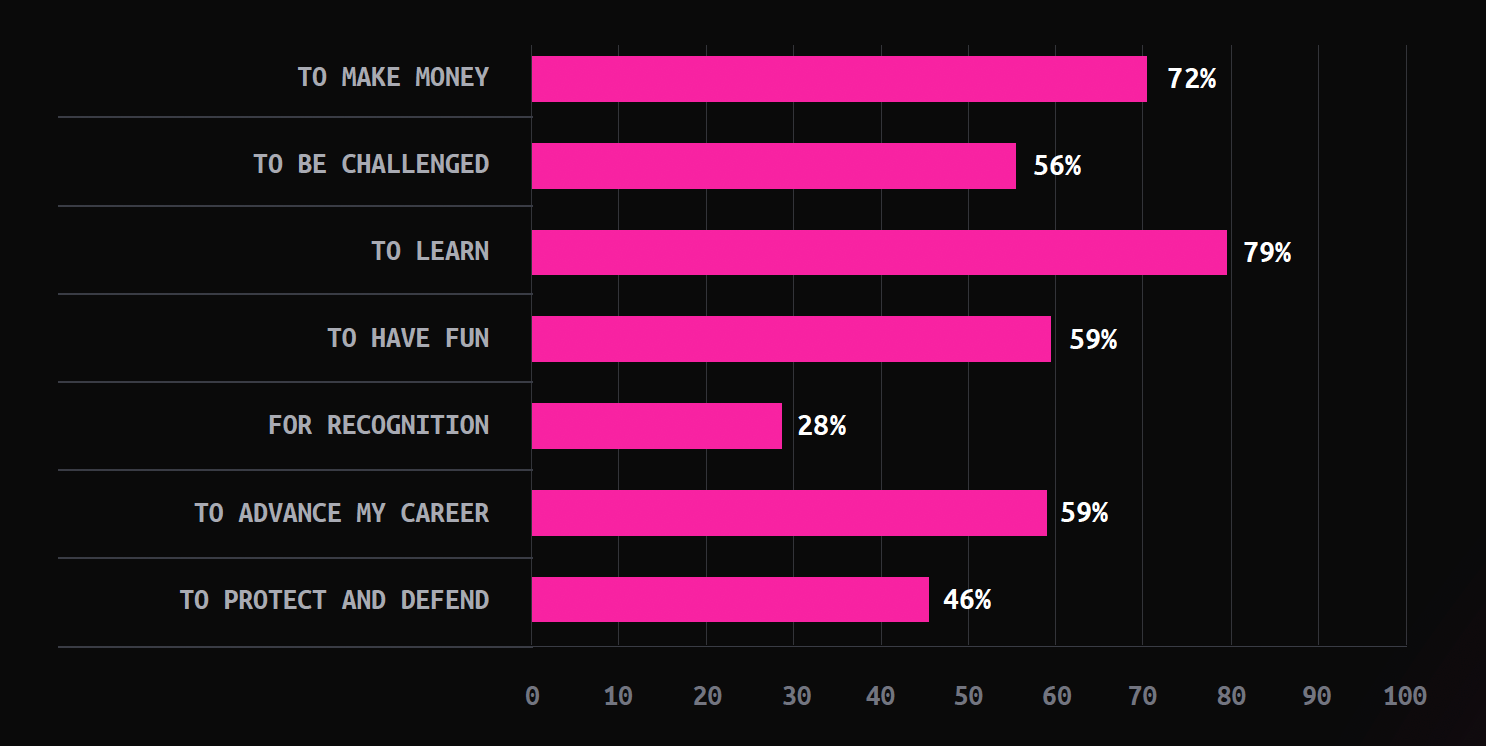

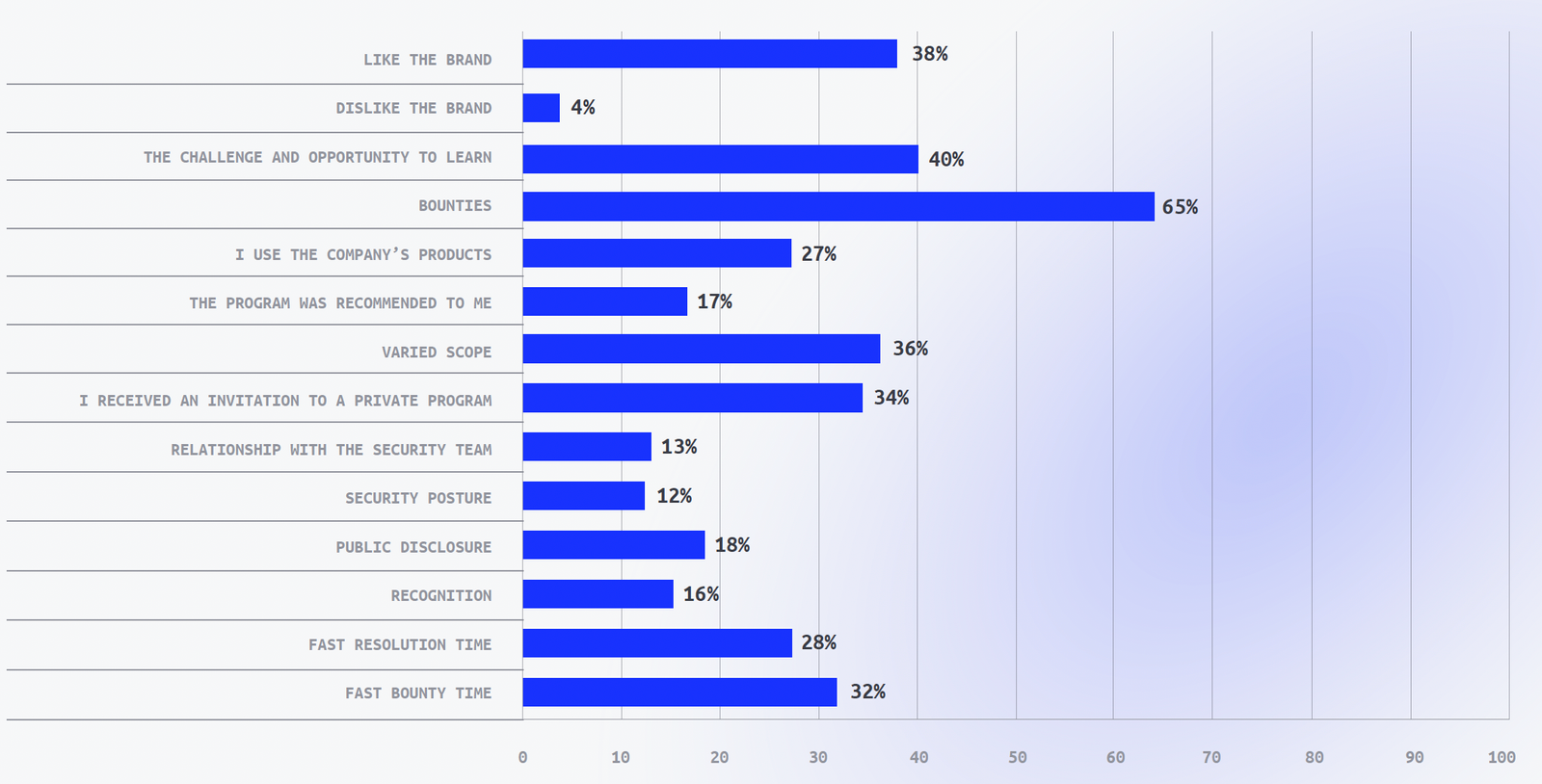

Нередко, общаясь с компаниями, которые хотят выставить свои решения на багбаунти-платформы (их в России три), слышишь уже ставшие классикой вопросы — «А зачем меня пойдут ломать?», «А если сумма вознаграждения слишком мала?» и т.п. На самом деле не так уж и важно, сколько вы будете платить тем, кто будет тратить свое время за легализованный взлом. Есть и другие мотивы. Например, «ломаю, потому что хочу изучить что-то новое» или «ломаю, потому что сложно» или «ломаю, потому что это забавно». ФСТЭКовский «зал славы» по версии HackerOne находится последним в списке мотиваций — признание важно всего 28% хакеров.

При этом 50% хакеров не раскрывают уязвимости, которые они находят. Основная причина — компании и сайты не имеют у себя на сайте политик по раскрытию уязвимостей (например, вот такую). А без этого хакеры не видят смысла помогать уязвимым компаниям (даже если мотив «делать Интернет безопаснее» у них не на последнем месте; на предпоследнем). Ну и юридические вопросы тоже решены не все — поэтому просто взять и сообщить о найденной уязвимости — это та еще «русская рулетка».

А у вас на сайте и в компании есть политика по раскрытию уязвимостей?

Денежная мотивация остается пока еще основной в процессе принятия решения багхантерами — участвовать в поиске уязвимостей или нет. Но есть и множество иных причин, которые стоит учитывать, выходя на багбаунти и привлекая внешних исследователей к своим ресурсам.

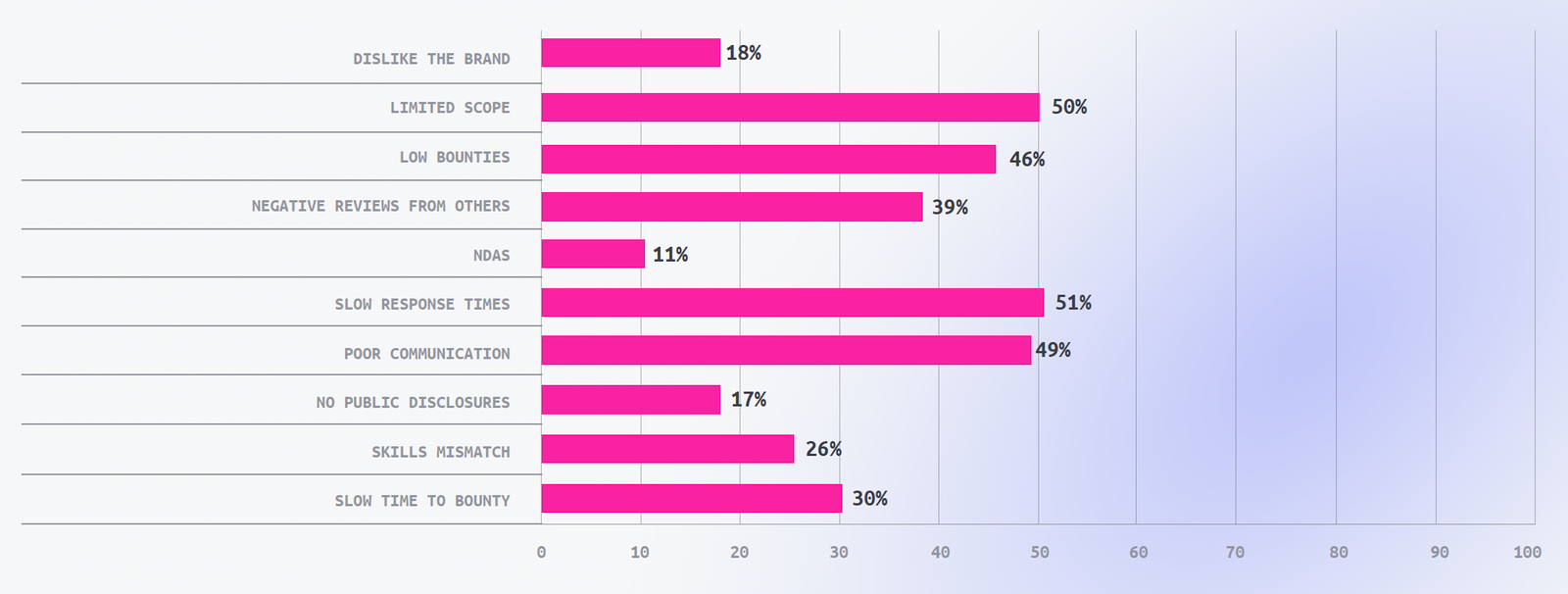

А вот с точки зрения причин, которые «отваживают» хакеров от анонсированного поиска уязвимостей, можно назвать долгое время реагирования на отчеты об уязвимостях, плохая коммуникация с уязвимой компанией, ограниченная область поиска и только потом низкое денежное вознаграждение. Именно поэтому стоит доверяться профессионалам и в первый раз не пробовать запускать свою программу багбаунти, а выйти на уже существующую платформу или даже две или три. И только набив шишки получив опыт можно подумать о запуске своей программы вознаграждения за найденные уязвимости.

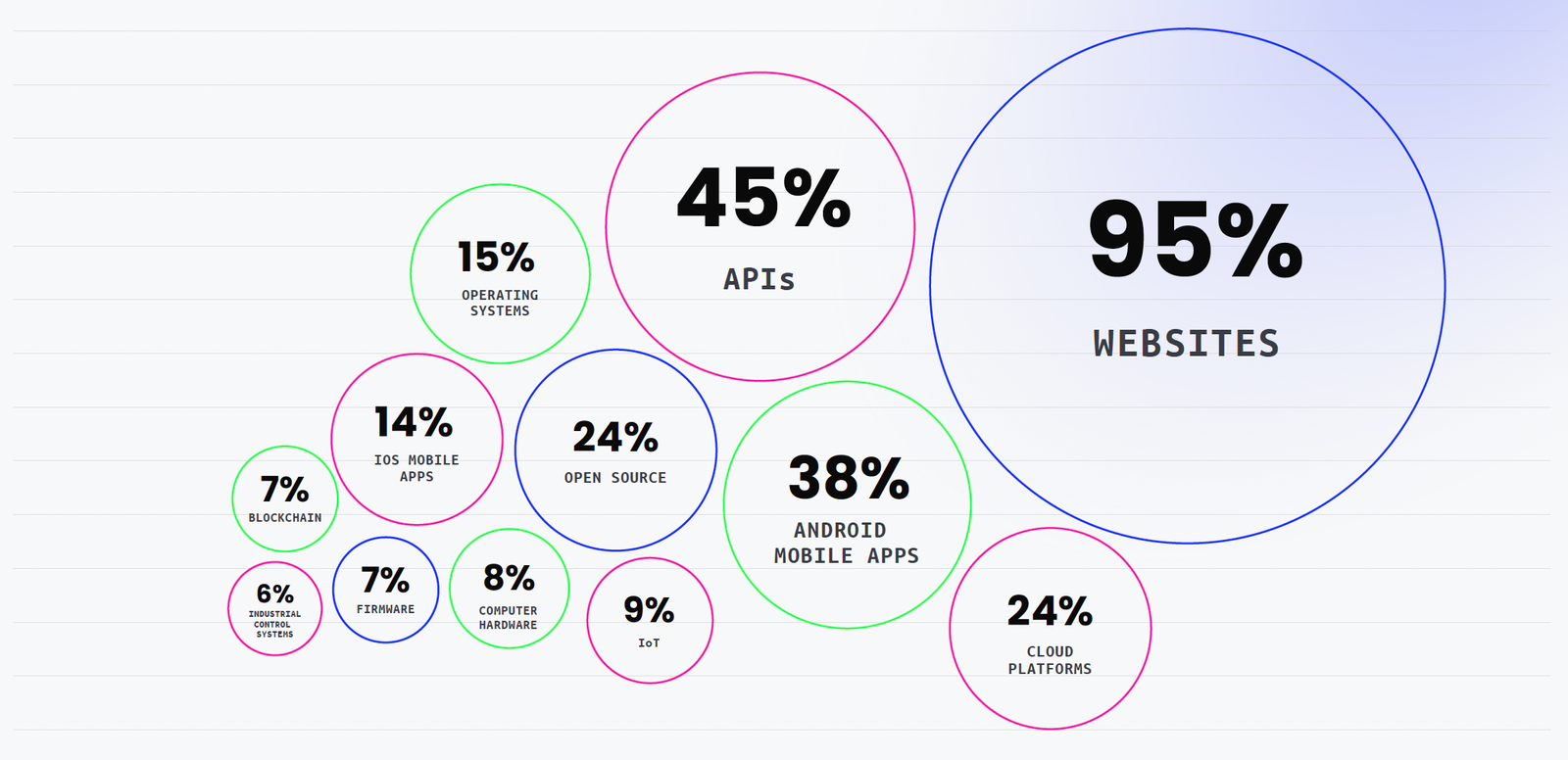

В «Позитив Технолоджис» есть пословица — «если у компании есть веб-сайт, то значит на нем всегда есть RCE, даже если ее еще не нашли«. Именно веб-сайты чаще всего интересуют хакеров и 95% из них фокусируют свое внимание именно на этой цели. Можно сказать, что и с точки зрения тактик пентестеров и реальных хакеров, они активно атакуют своих жертв через точки присутствия в сети Интернет и почти всегда (это мягко сказано) эти атаки успешны. Да, хакер может застрять внутри вашей инфраструктуры, но взломать веб-сайт ему удается почти всегда, если сайт не защищен должным образом.

Именно поэтому стоит подумать об установке Web Application Firewall (в варианте on-prem или облачном) на свой сайт!

Но сайты не единственная точка приложения сил. API, облака, приложения на Андроиде, операционные системы тоже привлекают внимание багхантеров, но все-таки меньше веба.

Не менее интересно посмотреть на отрасли, в которых CISO имеют «железные яйца» и отдают свои ИТ-активы в руки легальных хакеров. Да, финансовые организации, ретейл и разработчики софта традиционно занимают первые три места в этой табели о рангах. Но в прошлом году автомобильная промышленность и фармацевтика активизировали свое присутствие на платформах багбаунти с 400- и 700-процентным ростом. Интересно, что в России ситуация немного иная. Из финансовых институтов, например, на платформе Standoff 365 Bug Bounty присутствует только банк «Тинькофф». Ритейл представлен «Азбукой вкуса». На других российских платформах багбаунти от BI.ZONE и Синклит представлены также Сбермаркет, Сберавто, Авито, Озон, Звук (от Сбера) и другие.

Мне кажется, что каждый уважающий себя CISO (более менее крупной компании), который не просто так получает зарплату «за аттестацию ФСТЭК» или за то, что «делаю что велят», должен выставить свою компанию на багбаунти и проверить… нет, не наличие или отсутствие уязвимостей в своих ИТ-активах (они точно будут найдены), а свою способность оперативно реагировать на выявляемые уязвимости, что требует неплохо выстроенных процессов.

Вопреки распространенному мнению, что на Западе гораздо больше платят багхантерам за найденные уязвимости, это не так. Я не буду показывать 4 графика, иллюстрирующих средний и медианный размер вознаграждений за криты, а также уязвимости высокой, средней и низкой критичности, но поверьте, в России выплачивают схожие по размеру суммы.

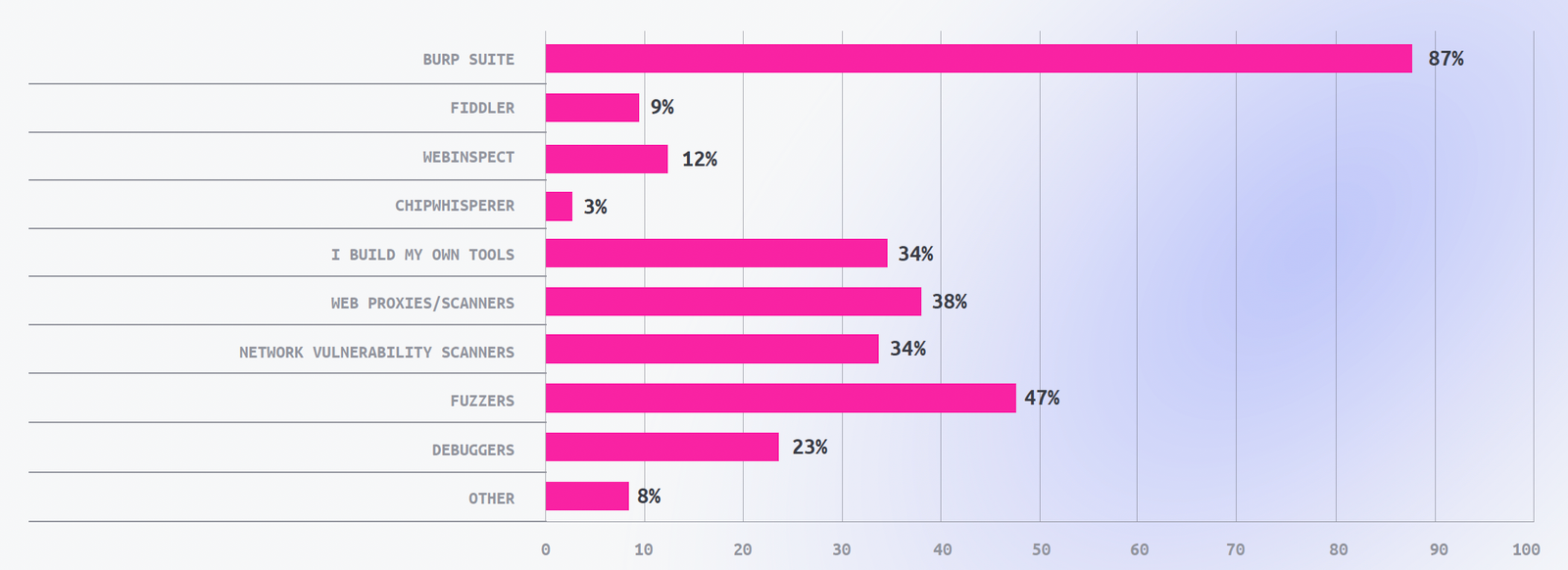

32% хакеров считают, что организации не запускают достаточное количество тестов безопасности своей инфраструктуры, ограничиваясь обычно сканерами безопасности; и то, запускаемыми кое как, без внятной и обоснованной методологии. Сами же легальные хакеры обычно используют очень широкий арсенал инструментом, облегчающих им работу. Кстати, вы можете сравнить свой арсенал по анализу защищенности с тем, что представлено в исследовании HackerOne:

В отчете HackerOne еще много разных интересных цифр, но даже те, что я привел в своей заметке показывают, что реальный анализ защищенности, который показывает результат, не ограничивается только ежеквартальным запуском сканера безопасности. Багбаунти вполне имеет право на существование и во многих случаях эта программа позволяет найти то, что пропущено средствами автоматизации.

ЗЫ. Конечно, вместо классической багбаунти лучше запускать «багбаунти на максималках» или «багбаунти на недопустимые события», но это более сложная история и про нее я напишу как-нибудь в следующий раз.

Заметка

Мотивация хакеров, правила выбора ими целей, а также причины скрытия найденных уязвимостей… была впервые опубликована на Бизнес без опасности.