А я продолжу тему, начатую вчерашней заметкой про customer journey map. Вчера я делал фокус больше на продуктовой части, когда мы изучаем, как ведет себя пользовать, работая с конкретным решением (например, средством защиты) или системой (например, ДБО), но CJM позволяет смотреть на путь клиента шире — начиная с момента, когда клиент только задумался о том, чтобы обратиться к нам, когда у него возникла некая потребность и он ищет способы ее удовлетворения.

Давайте перейдем к примеру и посмотрим на магазин бытовой техники, который, очевидно, сталкивается с множеством угроз, но если посмотреть на них со стороны, то они обычно ограничиваются в нашем сознании DDoSом на сайт, шифровальщиками, утечками ПДн, фальшивыми платежками в адрес банка и т.п. Но если посмотреть с точки зрения CJM, то модель угроз становится шире. Итак, как может выглядеть упрощенная CJM для покупателя бытовой техники (важно, что CJM составляется не для компании, а для клиента):

- Покупатель хочет купить быстро и дешево новый iPhone.

- Покупатель хочет найти оптимальное соотношение цены и продавца.

- Покупатель ищет выгодные условия в Интернете.

- Покупатель ищет iPhone на маркетплейсах Яндекс.Маркет и Ozon или в Интернет-магазинах М.Видео и т.п.

- Покупатель выбирает iPhone по цене.

- Покупатель регистрируется на сайте.

- Покупатель регистрируется в программе лояльности.

- Покупатель размещает заказ и оплачивает его.

- Покупатель товар курьером или в пункте выдачи.

- Покупатель получает бонусные баллы.

Что нам подсказывает данная карта пользовательского пути? Если посмотреть на нее с точки зрения модели угроз, то сразу бросается в глаза этап, на котором злоумышленник может реализовать угрозу против покупателя, а именно этап 3. Злоумышленник может создать фейковый магазин/маркетплейс и заманить на него покупателя с помощью фишинговых сообщений по e-mail, в соцсетях, мессенджерах и т.п. Соответственно, чтобы снизить ущерб бренду (а фейковые магазины ударяют именно по бренду) службе ИБ придется заняться поиском таких сайтов (ну или поручить это фирме, которая занимается Digital Risk Protection).

Важно, что данный этап клиент проходит еще до контакта с компанией и вроде бы мы не должны думать о том, что еще не произошло (это как (не)думать о закладках на этапе поставки оборудования). Но это если смотреть узко. А вот если смотреть с точки зрения бизнеса, то это прямо попадает в сферу внимания ИБ.

На 5-м этапе возможна манипуляция с каталогом цен, в котором сумма iPhone будет занижена, после чего будет размещен заказ и магазин будет обязан продать его по указанной цене. 6-й этап связан с необходимостью защиты ПДн и тут никаких сложностей не предвидится. Кроме, конечно, избыточного соблюдения требований закона, которое только мешает пользователям при регистрации и посещении сайта. Например, вот так выглядит экран при посещении одного российского сайта со смартфона (область просмотра целиком перекрыта):

В этом случае нам нужно будет углубляться в CJM с точки зрения уже сайта и данное уведомление и необходимость его принятия обязательно попадут в карту клиентского пути и нам придется оценивать различные варианты решения этой задачи, в том числе и принятие риска несоответствия (если оценить объем потерь от ушедших с сайта клиентов с потенциальным штрафом за несоблюдение статьи 13.11).

На 8-м этапе у нас появляется мошенничество, когда для оплаты используется, например, украденные карты и нам надо с этим бороться. И тут всплывает история с 3D Secure, уже упомянутая в прошлой заметке. Поэтому некоторые игроки рынка уходят от применения этого механизма, снижающего доходы компании, в сторону иных защитных мер. Например, внедряют системы мониторинга поведения пользователей на сайте (все-таки поведение мошенников отличается от типичного пользователя) или интегрируют ее с системой антифрода. Есть на этапе еще и compliance-требования, а именно PCI DSS, но не это сейчас главное.

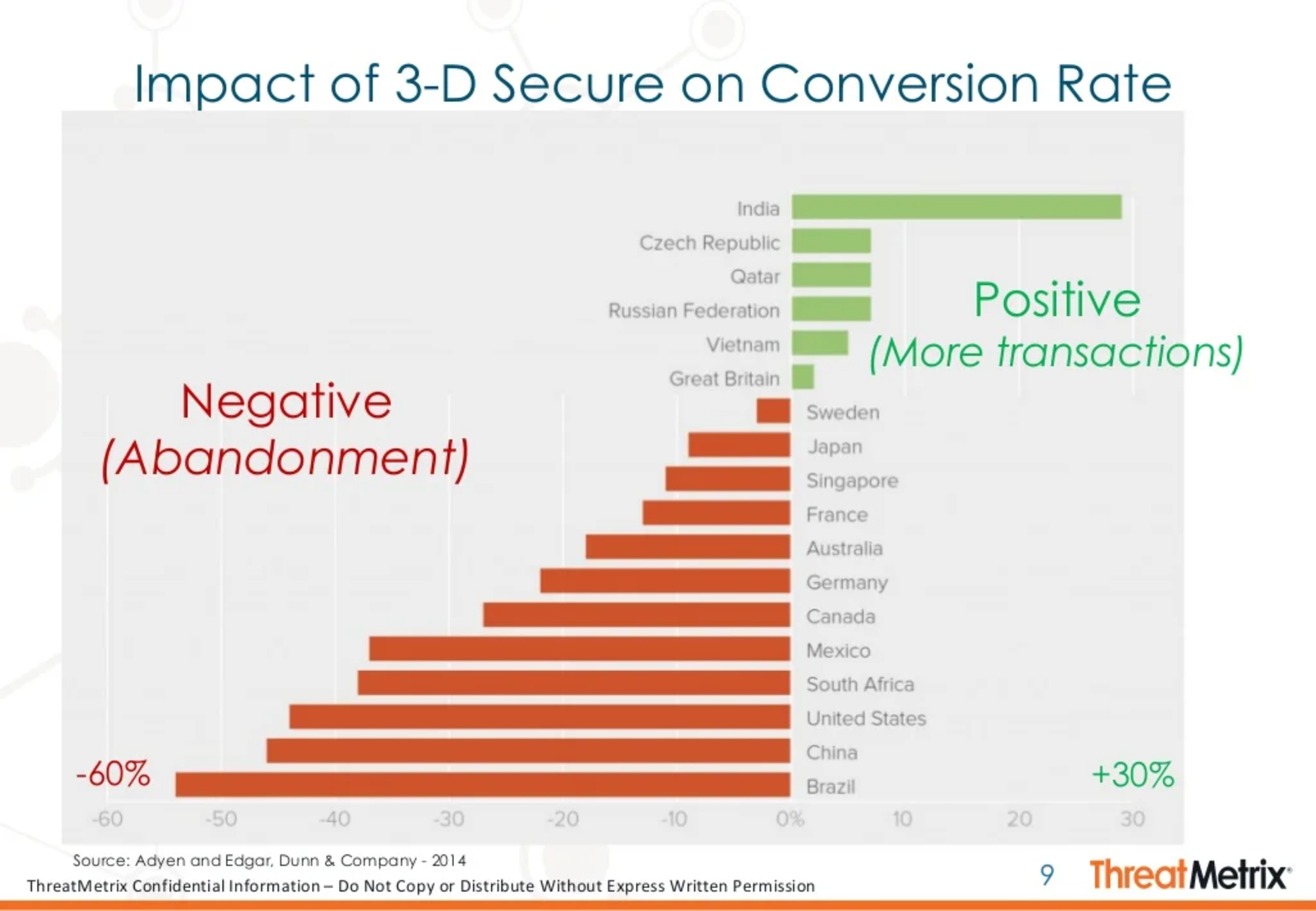

Кстати, касательно прошлой заметки меня ткнули в то, что с 3D Secure не все так однозначно и есть страны, в которых объемы продаж после его внедрения выросли. Да, хотя таких стран и немного. Но это лишний раз доказывает, что в отличие от универсальных «драйверов продаж ИБ» (страшилки про угрозы и compliance), привязка к бизнесу требует более детальной проработки и расчетов. То, что для одних несет убытки, других приносит прибыль; и наоборот.

И оплата на 8 этапе, и регистрация на 6-м и 7-м с точки зрения CJM могут быть раскрыты более детально и получится, что этап ввода данных в соответствующие формы сопровождается проверкой вводимых данных на предмет их корректности (возраст, город, страна, номер платежной карты, фамилия и т.п.). А если у нас какой-нибудь сервис ID-as-a-Service используется, то еще одна проверка. Для защиты от SQL Injection мы будем проводить свои проверки; для защиты от ботов свои, для контроля API свои и т.д. Все это будет достигаться с помощью WAF, RASP, антибот-решений и, возможно, кучи других инструментов.

Все они про безопасность и вроде как про что-то хорошее. Но с другой стороны, каждая проверка — это дополнительное время, которое отделяет покупателя от покупки, а продавца — от получения денег. В какой-то момент времени длительность всех проверок может превысить лимит, который покупатель выделяет на процесс покупки и он, разочарованный, уходит (упомянутые в прошлой заметке APM-решения помогают выявить многие из упомянутых задержек). Он не купил iPhone, мы не получили денег, лояльность клиента снизилась, он вообще может к нам больше не прийти, уйдя к конкурентам, чья доля рынка увеличится, а наша нет. Угроза ли это? Ну раз есть негативные последствия, то да. Один iPhone — это немного, а вот когда у нас из-за избыточных проверок ИБ не продается 10-15-25% товара? Это уже недопустимое событие.

Получается, что ИБ с одной стороны защищает нас от угроз, а с другой создает новые. И какие из них опаснее, надо считать. А начинается все с CJM. Ну по крайней мере, если смотреть на это с точки зрения бизнеса.

Кстати, CJM поможет и обычной службе безопасности оценить свои риски (например, кражу смартфона курьером или в пункте доставки). Но вернемся к ИБ. На 10-м этапе у нас тоже возможна реализация угрозы, например, мошенничество с бонусными баллами, когда создаются фейковые учетные записи, которым при регистрации начисляются приветственные бонусы, которые затем либо продаются, либо передаются, либо на них покупаются товары по цене ниже обычной. При этом ни новых клиентов, ни роста их лояльности магазин или маркетплейс не получает — одни потери. CJM помогает вычислить и эту проблему.

Кстати, я не исключаю, что плохие парни по ту сторону баррикад используют идею с CJM, но в своих целях, для поиска точек, в которых можно воздействовать на клиента-жертву.

Выявив проблемы и барьеры, мы начинаем с ними бороться, предлагая различные способы и оценивая их с точки зрения преимуществ и недостатков. Например, для борьбы с фейковыми магазинами можно использовать не только услуги DRP или простой скрипт по поиску сайтов-клонов (например, URLcrazy из поставки Kali Linux), но и повышение осведомленности клиентов, которые будут знать, что сайт Озона всегда располагается на домене ozon.ru, а Яндекс.Маркет «где-то на домене yandex.ru». К тому же, мероприятия по повышению осведомленности клиентов повышают их лояльность — они понимают, что об их безопасности заботятся. Для защиты форм ввода и вообще обеспечения стабильности Интернет-магазина или маркетплейса можно внедрять множество защитных механизмов и средств, а можно попробовать внедрить механизмы безопасной разработки (да, это дольше, но может оказаться дешевле в долгосрочной перспективе).

Так что CJM — это только начало…

Заметка Customer journey map и модель угроз была впервые опубликована на Бизнес без опасности.