а второй, появившейся и чуть раньше и, на мой взгляд, более известной, была тоже четырехуровневая система визуализации уровня киберугрозы AlertCon от подразделения X-Force компании ISS, позже перекочевавшая в IBM.

Сегодня обе эти системы тоже существуют, но не выходят за пределы продуктов упомянутых компаний. Например, тот же AlertCon, немного изменившийся визуально, отображается в качестве виджета Internet Threat Information Center на дашборде Threat & Security Monitoring в QRadar (или на сайте X-Force). Он постоянно обновляется и видя любой из 4-х уровней угрозы, по задумке авторов, специалисты по ИБ должны сразу понять, что сейчас происходит и какие действия необходимо предпринимать. Стоп-стоп-стоп… Что-то я забежал вперед. Уровень угрозы от ISS/IBM и Symantec/Broadcom еще не говорят, что вам делать, а только визуализируют текущий уровень опасности; что с ним делать — необходимо определять самостоятельно (и в каждой организации этот перечень действий будет явно свой).

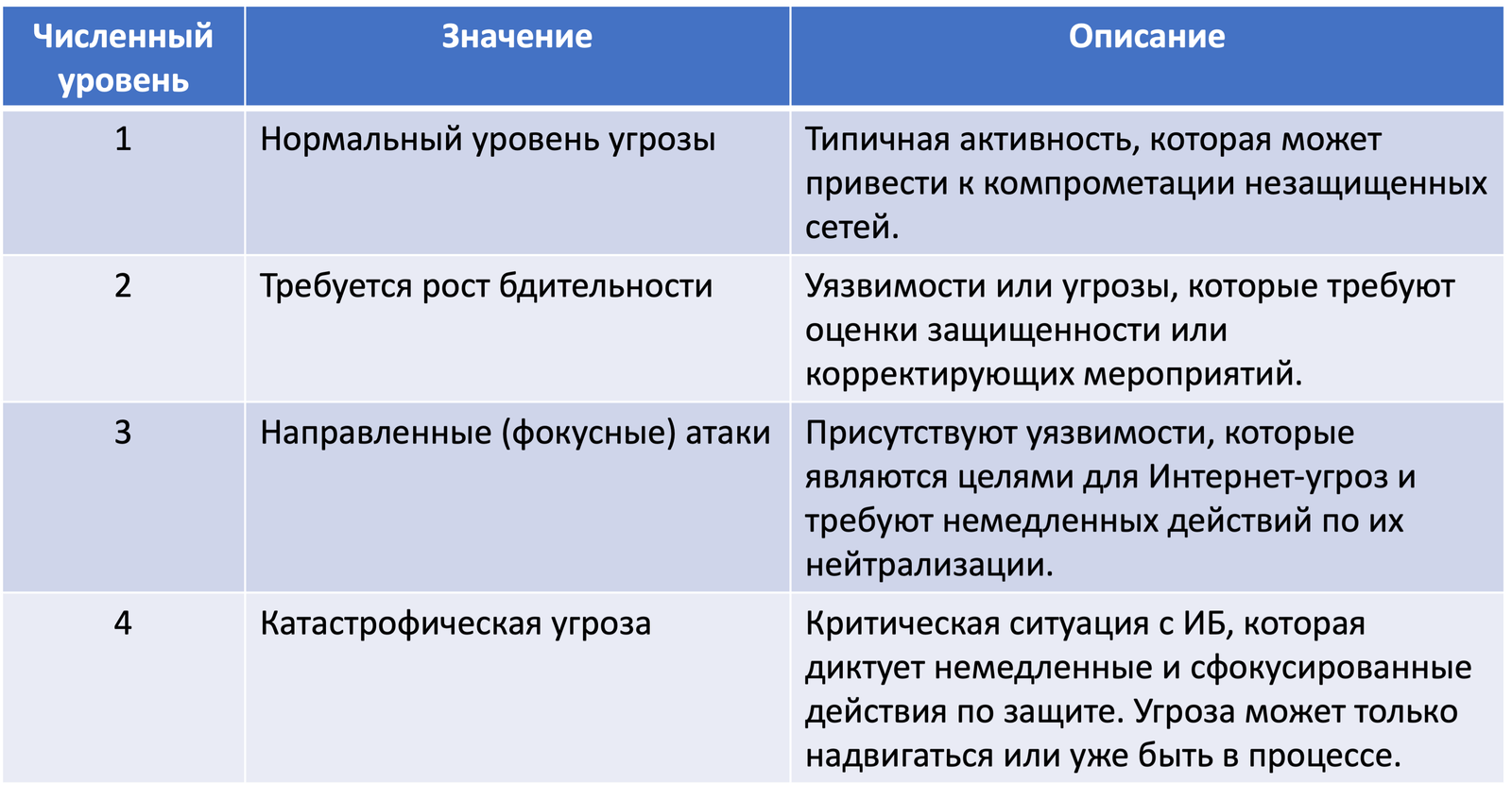

Вся проблема в этих уровнях угрозы, что за каждым из 4-х значений скрывается что-то свое и без 100 грамм непросто понять, что имели ввиду авторы такой системы, указывая тот или иной уровень. Слишком уж велик уровень абстракции — ведь формула расчета уровня угроза неочевидна. Например, так выглядит описание уровней угроз для XIBM -Force AlertCon:

Без понятной формулы расчета уровня киберугрозы (или ее составных частей, при использовании внешней системы оценки) пользоваться ими сложно и кроме бесполезной траты усилий такая система ничего не даст.

Понимая это, предпринималось немало попыток запустить систему, которая бы была лишена недостатка абстракции и действительно позволяла бы, только взглянув на цветовой индикатор, понять «куда бежать» и «что делать». Одной из таких попыток является система, предложенная центром анализа и обмена информацией об ИБ MS-ISAC, задачей которого является предоставление федеральным и локальным органам власти США актуальной информации о киберугрозах. Система ISACов — это некий аналог CERTов, который, однако сфокусирован не на реагировании, а на оповещении (хотя в России государственные «церты» тоже не занимаются реагированием, а только оповещением). Функционирует MS-ISAC при… нет, не при компании Microsoft, а при Center for Internet Security, о проектах которого я уже

писал неоднократно. И вот MS ISAC разработал свою, пятиуровневую систему оценки киберугрозы, на которую ориентируются все федеральные, региональные и муниципальные американские власти.MS-ISAC выделяет 5 уровней опасностей в виртуальном пространстве:

Получив сигнал об оранжевом уровне опасности американские органы власти обязаны продолжать выполнять все рекомендации с предыдущего уровня угрозы, усилить мониторинг ИБ, ограничить подключение или отключить некритичные соединения с Интернет, изолировать отдельные сегменты, использовать альтернативные методы коммуникаций, а также по возможности немедленно пропатчиться и установить последние обновления на средства защиты. Уведомление о переходе на данный уровень киберугрозы приходят на заранее заданный адрес e-mail и по телефону, в то время время как на нижележащих уровнях оповещение ограничивается просто сайтом.

Каждый орган власти, опираясь на полученную от MS-ISAC информацию, использует ее для выстраивания собственной системы защитных мероприятий, в том числе немедленных, привязанных к уровню угрозы. Кто-то из госорганов не особо мудрствует и размещает у себя на сайте очень упрощенный вариант «светофора». Так, например, поступили власти Нью-Гемпшира. А вот власти Пенсильвании сделали визуализации уровня киберугрозы гораздо красивее (см выше).

Для вычисления уровня угрозы используется следующая формула:

Уровень = (Критичность + Летальность) — (Системные защитные меры + Сетевые защитные меры), где

- Критичность определяет цель для киберугрозы по пятибальной шкале (1 — домашние пользователи; 5 — сервисы ядра, такие как DNS, маршрутизаторы, VPN и т.п.).

- Летальность определяет потенциальный ущерб по пятибальной шкале (1 — известных эксплойтов нет, злоумышленник не может получить доступа; 5 — эксплойт существует, злоумышленник может получить административные привилегии или реализовать отказ в обслуживании).

- Системные защитные меры определяют используемые технологии и механизмы защиты на уровне хостов по пятибалльной шкале (1 — устаревшие ОС с отсутствующим антивирусом; 5 — пропатченные актуальные версии ОС с HIDS/EDR, актуальные антвирусные базы).

- Сетевые защитные меры определяют используемые технологии и механизмы защиты на уровне хостов по пятибалльной шкале (1 — нет МСЭ, а e-mail не фильтруются; 5 — МСЭ работает по принципу «блокировать все, исключая…», правила МСЭ проверяются пентестом, все внешние соединения, включая VPN, проходят через МСЭ, функционируют сетевые IDS и системы фильтрации электронной почты).

Дальше мы просто используем правила из школьного курса арифметики и получаем следующую градацию:

- От -8 до -5 — уровень зеленый (green or low)

- От -4 до -2 — уровень синий (blue or guarded)

- От -1 до +2 — уровень желтый (yellow or elevated)

- От +3 до +5 — уровень оранжевый (orange or high)

- От +6 до +8 — уровень красный (red or severe)

Обратите внимание, MS-ISAC использует как текстовое, так и цветовое обозначение уровня, что важно. Дело в том, что среди людей немало тех, кто имеет особенности восприятия цветов и, например, не различает красный и зеленый цвета. Мы их привыкли называть дальтониками, хотя у этого явления есть иные, не такое уничижительное название. Но самое главное, что его надо учитывать при визуализации ИБ, так как в противном случае можно просто получить обратный эффект.

Каждый двенадцатый мужчина страдает дальтонизмом, наиболее распространенной формой которого является дальтонизм красно-зеленого цвета (дейтеранопия)!

Поэтому у себя на сайте «толерантный» MS-ISAC использует вот такой вариант визуализации (хотя допускаю, что голубая окраска территории США и означает цветовое значение уровня текущей угрозы):

Красиво да? На самом деле, «светофор» или цветовая визуализация уровня киберугрозы имеет право на существование, но только при выполнении ряда условий, о которых мы поговорим завтра, как и о том, почему такие системы работают далеко не всегда и почему от них некоторые государства отказываются.

Заметка

Визуализация уровня киберугрозы в виде светофора была впервые опубликована на Бизнес без опасности.