В 2016-м году я уже писал про интересный проект корпорации MITRE, известной по своим инициативам в области ИБ, самой популярной из которых является проект CVE, а также стандарты STIX и TAXII. Так вот матрица ATT@CK (Adversarial Tactics, Techniques and Common Knowledge) по сути является базой знаний и моделью для оценки поведения злоумышленников, реализующих свои активности на последних шагах нападения, обычно описываемого с помощью понятия Kill Chain, то есть на этапах после проникновения злоумышленника во внутреннюю сеть предприятия или на мобильное устройство. Первоначально в базу знаний входило описание 121 тактики и техники, используемых при нападении. По сути речь шла об атаках, позволяющих реализовать различные угрозы (например, из того же высокоуровневого банка данных угроз ФСТЭК). В начале этой недели произошло крупное, уже третье обновление ATT@CK, в результате которого база знаний расширилась до 188 тактик и техник атак (уже существующие были серьезно обновлены), каждая из которых подробно описана в формате Wiki.

В чем вообще смысл и польза базы знаний ATT@CK? Давайте вспомним мою другую заметку 2016-го года, посвященную разным моделям описания защитных мер - от NIST CSF до МинОбороны США. В чем плюс этих высокоуровневых моделей? Они позволяют оперативно понять, каких механизмов/технологий/мероприятий защиты вам не хватает.

Но у нас нет аналогичной модели, которая бы систематизировала методы, используемые злоумышленниками в рамках своей деятельности. Да, есть Kill Chain, но эта концепция очень высокоуровневая и не разъясняет, как можно реализовать этап проникновения или расширения плацдарма на Windows или MacOS. Так вот именно эту задачу (систематизация методов хакеров) и решает модель ATT@CK. Пока так называемая корпоративная версия (ATT@CK for Enterprise) ориентирована только на 3 платформы - Windows, Linux и MacOS.

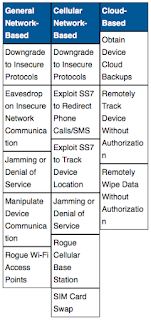

Разработана и первая версия "мобильной" (ATT@CK for Mobile) базы знаний методов злоумышленников, разделенная на три части - получение доступа к устройству:

использование доступа к устройству:

и сетевые эффекты:

Чтобы уйти от просто перечисления и систематизации техник и тактик хакеров (хотя тоже очень полезная вещь), MITRE пошла дальше и начала разработывать Adversary Emulation Plans, то есть наборы документов, которые позволяют защитникам протестировать свои сети и системы, встав на место злоумышленников. По сути Adversary Emulation Plans - это готовые инструкции по созданию собственных Red Team и эмуляции различных техник и тактик нападющих.

Вот такой вот полезный инструмент, систематизирующий наши знания о методах злоумышленников, которые уже проникли в нашу сеть и которые пытаются расширить свой плацдарм и как можно дольше оставаться незамеченными. В следующей заметке я расскажу о том, как извлечь практическую пользу из ATT@CK (хотя эта база знаний полезна и сама по себе) и оценить на ее основе свои защитные возможности.

В заключение хочется отметить, что ATT@CK не спонсируется и не разрабатывается каким-либо вендором или интегратором или консультантом и не привязана к каким-либо продуктам. Вы можете сами поучаствовать в проекте, если вам есть что сказать и добавить в набор используемых тактик и техник.

ЗЫ. У ATT@CK есть свой API, который позволяет вытаскивать из Wiki информацию по нужным техникам/тактикам и вставлять их, например, в собственный портал по ИБ или в собственные решения по ИБ. Есть даже скрипт на PowerShell, задействующий данный API и демонстрирующий работу с ним.

ЗЗЫ. Еще одна интересная модель, систематизирующая мотивацию хакеров и защитников изложена в моей заметке от 2012-го года.

В чем вообще смысл и польза базы знаний ATT@CK? Давайте вспомним мою другую заметку 2016-го года, посвященную разным моделям описания защитных мер - от NIST CSF до МинОбороны США. В чем плюс этих высокоуровневых моделей? Они позволяют оперативно понять, каких механизмов/технологий/мероприятий защиты вам не хватает.

Но у нас нет аналогичной модели, которая бы систематизировала методы, используемые злоумышленниками в рамках своей деятельности. Да, есть Kill Chain, но эта концепция очень высокоуровневая и не разъясняет, как можно реализовать этап проникновения или расширения плацдарма на Windows или MacOS. Так вот именно эту задачу (систематизация методов хакеров) и решает модель ATT@CK. Пока так называемая корпоративная версия (ATT@CK for Enterprise) ориентирована только на 3 платформы - Windows, Linux и MacOS.

|

| Корпоративная версия ATT@CK |

использование доступа к устройству:

и сетевые эффекты:

Чтобы уйти от просто перечисления и систематизации техник и тактик хакеров (хотя тоже очень полезная вещь), MITRE пошла дальше и начала разработывать Adversary Emulation Plans, то есть наборы документов, которые позволяют защитникам протестировать свои сети и системы, встав на место злоумышленников. По сути Adversary Emulation Plans - это готовые инструкции по созданию собственных Red Team и эмуляции различных техник и тактик нападющих.

Вот такой вот полезный инструмент, систематизирующий наши знания о методах злоумышленников, которые уже проникли в нашу сеть и которые пытаются расширить свой плацдарм и как можно дольше оставаться незамеченными. В следующей заметке я расскажу о том, как извлечь практическую пользу из ATT@CK (хотя эта база знаний полезна и сама по себе) и оценить на ее основе свои защитные возможности.

В заключение хочется отметить, что ATT@CK не спонсируется и не разрабатывается каким-либо вендором или интегратором или консультантом и не привязана к каким-либо продуктам. Вы можете сами поучаствовать в проекте, если вам есть что сказать и добавить в набор используемых тактик и техник.

ЗЫ. У ATT@CK есть свой API, который позволяет вытаскивать из Wiki информацию по нужным техникам/тактикам и вставлять их, например, в собственный портал по ИБ или в собственные решения по ИБ. Есть даже скрипт на PowerShell, задействующий данный API и демонстрирующий работу с ним.

ЗЗЫ. Еще одна интересная модель, систематизирующая мотивацию хакеров и защитников изложена в моей заметке от 2012-го года.