Продолжу тему business capability map, начатую в пятницу. Достаточно интересно она раскрывается в контексте безопасности критически важных объектов, законопроект по которым 23-го августа завершил сбор предложений и замечаний. У данного законопроекта один из ключевых недостатков - расплывчатость объекта защиты. Дано общее определение КВО, но не раскрыты отрасли, которые подпадают под этот законопроект. ТЭК? Скорее всего. Банк России? Безусловно. Ростелеком? Непременно. А Россельхозбанк? А Tele2? И Торжокводоканал? А телеканал "Дождь" или радио "Эхо Москвы"?.. Полная неясность.

Но допустим этот недостаток устранят и составят список из отраслей (или типов объектов критической информационной инфраструктуры), подпадающих под действие данного законопроекта (такой список был у ФСТЭК). Но что дальше? Продовольственная отрасль, например, изначально туда не входила (в отличие от списков КВО других государств). Тем проще.

Возьмем системы управления транспортом. Они были КСИИ раньше и являются объектом критической информационной инфраструктуры по новому законопроекту. К ним предъявляются одинаковые высокоуровневые требования. Низкоуровневых пока нет (кроме документов ФСТЭК по КСИИ). И вот тут возникает задача дифференциации требований по защите, отличающиеся по типам объектов защиты. Ведь очевидно, что система управления трубопроводом и система управления воздушным транспортом - это суть разные вещи, хотя и та и другая управляют одним из сегментов транспортной отрасли. В первом случае объект защиты неподвижен, во втором - он перемещается. И если в первом случае приоритеты в защите одни, то во втором - немного (а может и много) другие.

А сам джаммер может быть и вовсе дистанционно управляемым:

Это схема спутниковых коммуникаций:

Это схема ОКС7:

Это схема подводных морских коммуникаций:

Это схема сотовой связи:

Это схема традиционных кабельных сетей:

Но допустим этот недостаток устранят и составят список из отраслей (или типов объектов критической информационной инфраструктуры), подпадающих под действие данного законопроекта (такой список был у ФСТЭК). Но что дальше? Продовольственная отрасль, например, изначально туда не входила (в отличие от списков КВО других государств). Тем проще.

Возьмем системы управления транспортом. Они были КСИИ раньше и являются объектом критической информационной инфраструктуры по новому законопроекту. К ним предъявляются одинаковые высокоуровневые требования. Низкоуровневых пока нет (кроме документов ФСТЭК по КСИИ). И вот тут возникает задача дифференциации требований по защите, отличающиеся по типам объектов защиты. Ведь очевидно, что система управления трубопроводом и система управления воздушным транспортом - это суть разные вещи, хотя и та и другая управляют одним из сегментов транспортной отрасли. В первом случае объект защиты неподвижен, во втором - он перемещается. И если в первом случае приоритеты в защите одни, то во втором - немного (а может и много) другие.

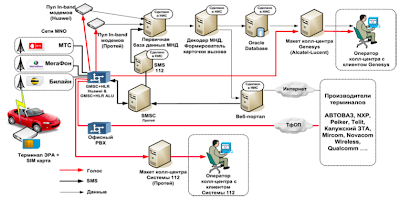

А ведь есть еще и подсегменты. Например, автомобильный транспорт бывает грузовым, а бывает пассажирским. И если на пассажирском важно сберечь жизни людей, то на грузовом - недопустить хищения груза или срыва сроков его поставки. Поэтому на трубопровод врядли кто-то будет ставить навигационные датчики (кому придет в голову красть трубу), а вот установить тахограф на грузовой автомобиль - требование в порядке вещей. А канал GPS или ГЛОНАСС надо тоже защитить. Возьмем к примеру систему ЭРА-ГЛОНАСС, предназначенную для передачи экстренных сообщений с терминалов, которыми могут быть оборудованы автомобили экстренных служб, инкассаторские броневики, автобусы с цифровыми тахографами, 12-титонники, ездящие по платным дорогам и т.п. Даже если на нее взять и просто натянуть требования по КСИИ, то не факт, что система будет работать после этого.

Или возьмем электроэнергетику. Сейчас все чаще и чаще начинают внедрять системы мониторинга (WAMS, WAP, WAC), в основе которых лежит технология векторных измерений и синхронизации устройств, разнесенных в пространстве. Надежная синхронизация позволяет, например, в случае инцидента на какой-либо подстанции провести детальный разбор полетов и определить источник сбоя. И точность синхронизации в зависимости от задачи нужна разная. Для цифрового выравнивания для основных измерений значений тока и напряжения нужна точность синхронизации в единицы микросекунд. Для систем управления сетью и устройств защиты подстанций - единицы миллисекунд. Если вдруг кому-то придет в голову на протокол синхронизации времени (или вообще ГЛОНАСС) натянуть требования ФСБ по криптозащите с помощью наших ГОСТов (а у нас больше ничего нет), то вся система синхронизации полетит в тартарары, т.к. скорость выработки и проверки криптофункций гораздо ниже требуемых для надежной синхронизации; особенно в распределенной системе. Будут ли разработаны требования по защите системы синхронизации времени, как неотъемлемой части современных КВО в некоторых отраслях? Нет пока ответа. Анализ business capability map показывает, что это более чем актуальная задача.

Кстати, защита систем синхронизации на базе спутниковых передатчиков актуальна не только для электроэнергетики. Она важна для аэропортов, коммерческих автомобилей, ценных грузов, платных дорог, ФСИН, использующей браслеты на ногах арестованных, морских портов и т.п. Эффективность средств постановки помех для спутниковых систем достаточно высока. Вот, например, как выглядит радиус работы обычного джаммера (желтым показана зона, где работа спутникового сигнала все еще оставляет желать лучшего, а фиолетовым - где сигнал полностью блокируется).

Как будут выкручиваться наши регуляторы я пока не знаю. Если ФСТЭК вполне способна пригласить экспертов из разных отраслей для обновления своих КСИИшных документов и их привязки к специфике того или иного КВО, то в здравый смысл ФСБ я не очень верю. И причина такого неверия банальна - опыт разработки и законопроекта по КВО (а его ведь совсем не в августе начали разрабатывать), и документов по персданным показывает, что ФСБ не любит прислушиваться к экспертному мнению. И даже взятие на себя только КВО высокой категории опасности не сильно поможет - требования для Газпрома, Росатома, Ростелекома, ВГТРК и Сбербанка (предположу, что эти компании будут отнесены именно к высокой категории опасности) явно должны различаться.

А вот американский подход мне нравится больше. Заходим на сайт министерства национальной безопасности в раздел по безопасности критических инфраструктур. Там все просто - 16 секторов, утвержденных указом американского Президента. По каждому сектору краткое описание и объемный план, специально разработанный под каждую отрасль - с описанием отрасли и ее сегментов, процесс анализа рисков, участвующие организации и их ответственность, контактная информация и т.п. Вот как, например, выглядит часть плана по безопасности такого критически важного сектора как связь. Это высокоуровневая схема описания Интернет с указанием ключевых элементов:

Это схема сети следующего поколения (NGN):

Это схема спутниковых коммуникаций:

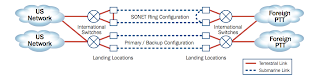

Это схема ОКС7:

Это схема подводных морских коммуникаций:

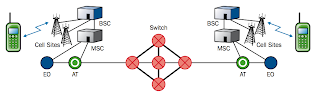

Это схема сотовой связи:

Это схема традиционных кабельных сетей:

Все достаточно наглядно (в плане еще и описание подробное есть) и ясно. Понятно что защищать, понятно, чем отличаются один сегмент отрасли связи от другого. От этого уже можно строить и более конкретные требования и планы защиты, которые, что тоже очевидно, будут отличаться друг от друга. Одно дело защищать спутниковые каналы и совсем другое обычный Интернет. Если вы забыли на точке пиринга поставить какой-нибудь DPI, то это не страшно, можно и потом поставить. А вот если вы что-то на спутник забыли взгромоздить, то ситуация сразу меняется - цена ошибки гораздо выше, а спектр возможных защитных решений гораздо уже.

Собственно весь этот пост нужен для демонстрации одной простой мысли - помимо законопроекта (который нуждается в серьезной доработке), нужно сделать еще много чего и гораздо более важного, чем это есть сейчас. Закон все-таки определяет только высокоуровневые вещи. Для эффективной защиты КВО со стороны тех, кто раньше этим почти не занимался, нужен системный подход, нормальное государственно-частное партнерство (это условие прописаны в стратегиях и планах защиты критических инфраструктур всех без исключения государств), отсутствие ненужной и избыточной секретности и... работать, работать и работать. Времени не так уж и много выделено даже по " Основным направлениям государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации" (кстати АСУ ТП есть далеко не на всех КВО), а уж в реальной жизни и того меньше.

Собственно весь этот пост нужен для демонстрации одной простой мысли - помимо законопроекта (который нуждается в серьезной доработке), нужно сделать еще много чего и гораздо более важного, чем это есть сейчас. Закон все-таки определяет только высокоуровневые вещи. Для эффективной защиты КВО со стороны тех, кто раньше этим почти не занимался, нужен системный подход, нормальное государственно-частное партнерство (это условие прописаны в стратегиях и планах защиты критических инфраструктур всех без исключения государств), отсутствие ненужной и избыточной секретности и... работать, работать и работать. Времени не так уж и много выделено даже по " Основным направлениям государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации" (кстати АСУ ТП есть далеко не на всех КВО), а уж в реальной жизни и того меньше.