Вчера я описал доклады по ГосСОПКА, прозвучавшие на SOC Forum. Сегодня пора обратиться к другому "государственному" центру мониторинга и реагирования на компьютерные инциденты. Речь, конечно же, пойдет о FinCERT. Я уже писал о том, что бы я хотел видеть от этой структуры. Теперь давайте посмотрим, что про это думает сам ЦБ, который представил на SOC Forum два доклада о работе FinCERT.

В отличие от существующего SOC, который в ЦБ занимается защитой платежной системы Банка России, то есть выполняет внутренние задачи, FinCERT направлен вовне - на взаимодействие с объектами кредитно-финансовой сферы.

И основная проблема, с которой сталкивается сейчас FinCERT - это доверие со стороны банков, которые пока не горят желанием делиться с центром мониторинга информацией об инцидентах. Об этом говорит сразу несколько фактов. И опрос, проведенный в рамках круглого стола на сентябрьской InfoSecurity Russia, и число участников, работающих с FinCERT - их 80 (в том же известном всем закрытом клубе почти в 7 раз больше банков), и рассказ замначальника ГУБиЗИ Артема Сычева о том, что они предупреждали некоторые банки об угрозах реализации против них DDoS-атак, но банки не прислушивались к рекомендациям ЦБ. Оно и понятно, одной рукой ЦБ приглашает делиться сведениями о проблемах с ИБ в банках, а другой отзывает потом у них лицензии. Понятно, что это разные "руки", но голова-то одна, и поэтому определенное недоверие к работе FinCERT есть и будет еще долго сопровождать эту структуру. На ее исправление придется потратить немало сил и времени.

Но вернемся к тому, что делает FinCERT. Согласно презентации Дмитрия Фролова, руководителя FinCERT, входящего в состав ГУБиЗИ, созданный и скоро уже как полгода работающий центр мониторинга имеет дело с 4-мя типами инцидентов:

Пока FinCERT собирает информацию. Делает он это из различных источников - СМИ, банки, мониторинг Интернет, ГосСОПКА (правда, непонятно как). Основной канал получения этих сведений - электронная почта. В отличие от GOV-CERT, который явно указывает PGP-ключ для обмена с ним информацией в защищенном режиме, FinCERT использует ничем не защищенный обмен. О возможности применения PGP на форуме говорилось, но о том, что это за ключ и как его получить (а также удостовериться в его подлинности) информации нет.

Самый предпочтительный вариант взаимодействия с FinCERT - по электронной почте, так как он будет самым оперативным. В этом случае, как заявляют представители Центра, время на обработку входящего сообщения займет 1 рабочий день или около того. Попытка достучаться до FinCERT по официальным каналам (через территориальные управления или через Интернет-приемную) затянут ответ на несколько недель. Бюрократия - это то, что может убить центр мониторинга и реагирования на инциденты, который должен функционировать более оперативно, чем это принято сейчас в госорганах.

Вообще, отсутствие "витрины" у FinCERT сильно мешает его активному продвижению в банковской среде. Планы по автоматизации своей деятельности у Центра большие - остается только верить, что они сбудутся в самой ближайшей перспективе. Например, у Банка России в планах стоит интеграция с банком данных угроз и уязвимостей ФСТЭК России. Особенно интересно выглядит система личных кабинетов, которая будет сродни революции на сайте ЦБ, который только совсем недавно был переработан студией Артемия Лебедева и никаких личных кабинетов там сейчас не предусмотрено.

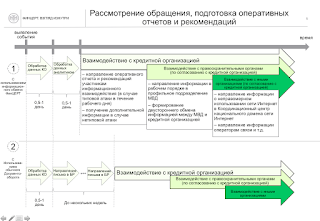

Общая схема работы FinCERT достаточно стандартна для такого рода центров мониторинга и реагирования - они получают информацию, анализируют ее, и на основе анализа готовят оперативные рекомендации пострадавшей стороне, а также рассылают их по остальным присоединившимся к системе информационного обмена организациям. Также предусмотрены и плановые отчеты по инцидентам.

Вот тут у меня очередная порция сомнений есть. Особенно видя что происходит с отчетами по 203-й форме и с рекомендациями по повышению уровня защищенности ни ее основе. Но про это в следующей заметке.

Внутри FinCERT сидят аналитики, которые занимаются анализом получаемой информации об угрозах. Для этого используются как бесплатные (тот же VirusTotal), так и платные (упоминались фиды от Лаборатории Касперского) источники и инструменты. Про различные источники информации Threat Intelligence я уже рассказывал на SOC Forum и повторяться не буду, отправив читателя к своей презентации. Единственное, что могу добавить, что пока ни о какой стандартизации информационного обмена речи нет - данные об угрозах, а также индикаторы компрометации рассылаются в виде документов PDF или Word.

Вот так выглядит на сегодня FinCERT. С прошедшего в феврале Уральского форума (а регистрация на новый уже открыта) видно движение вперед. Как в части налаживания работы самого центра и обеспечения его некоторой открытости (то, чего так не хватает ГосСОПКЕ), так и в части реальных результатов, о которых на SOC Forum говорил Руслан Стоянов из Лаборатории Касперского (есть реальные задержания киберпреступников).

В отличие от существующего SOC, который в ЦБ занимается защитой платежной системы Банка России, то есть выполняет внутренние задачи, FinCERT направлен вовне - на взаимодействие с объектами кредитно-финансовой сферы.

И основная проблема, с которой сталкивается сейчас FinCERT - это доверие со стороны банков, которые пока не горят желанием делиться с центром мониторинга информацией об инцидентах. Об этом говорит сразу несколько фактов. И опрос, проведенный в рамках круглого стола на сентябрьской InfoSecurity Russia, и число участников, работающих с FinCERT - их 80 (в том же известном всем закрытом клубе почти в 7 раз больше банков), и рассказ замначальника ГУБиЗИ Артема Сычева о том, что они предупреждали некоторые банки об угрозах реализации против них DDoS-атак, но банки не прислушивались к рекомендациям ЦБ. Оно и понятно, одной рукой ЦБ приглашает делиться сведениями о проблемах с ИБ в банках, а другой отзывает потом у них лицензии. Понятно, что это разные "руки", но голова-то одна, и поэтому определенное недоверие к работе FinCERT есть и будет еще долго сопровождать эту структуру. На ее исправление придется потратить немало сил и времени.

Но вернемся к тому, что делает FinCERT. Согласно презентации Дмитрия Фролова, руководителя FinCERT, входящего в состав ГУБиЗИ, созданный и скоро уже как полгода работающий центр мониторинга имеет дело с 4-мя типами инцидентов:

- DDoS-атаки

- Вредоносное ПО

- Мошеннические SMS и звонки

- НСД к конфиденциальной информации.

Но список этот явно не формализованный, так как на презентации прозвучало, что можно даже об уязвимости в ДБО какого-либо банка написать и FinCERT должен посодействовать в устранении дыры. Кстати, как и НКЦКИ ФСБ, FinCERT с физлицами не работает - только с финансовыми организациями.

Пока FinCERT собирает информацию. Делает он это из различных источников - СМИ, банки, мониторинг Интернет, ГосСОПКА (правда, непонятно как). Основной канал получения этих сведений - электронная почта. В отличие от GOV-CERT, который явно указывает PGP-ключ для обмена с ним информацией в защищенном режиме, FinCERT использует ничем не защищенный обмен. О возможности применения PGP на форуме говорилось, но о том, что это за ключ и как его получить (а также удостовериться в его подлинности) информации нет.

Интернет-приемная ЦБ для этого малоприспособлена (проблемы те же, что и в GOV-CERT), а транспортные сервисы Банка России (как для 203-й формы отчетности) пока не заработали.

|

| Фрагмент формы обращения на сайте Банка России |

Вообще, отсутствие "витрины" у FinCERT сильно мешает его активному продвижению в банковской среде. Планы по автоматизации своей деятельности у Центра большие - остается только верить, что они сбудутся в самой ближайшей перспективе. Например, у Банка России в планах стоит интеграция с банком данных угроз и уязвимостей ФСТЭК России. Особенно интересно выглядит система личных кабинетов, которая будет сродни революции на сайте ЦБ, который только совсем недавно был переработан студией Артемия Лебедева и никаких личных кабинетов там сейчас не предусмотрено.

Общая схема работы FinCERT достаточно стандартна для такого рода центров мониторинга и реагирования - они получают информацию, анализируют ее, и на основе анализа готовят оперативные рекомендации пострадавшей стороне, а также рассылают их по остальным присоединившимся к системе информационного обмена организациям. Также предусмотрены и плановые отчеты по инцидентам.

Вот тут у меня очередная порция сомнений есть. Особенно видя что происходит с отчетами по 203-й форме и с рекомендациями по повышению уровня защищенности ни ее основе. Но про это в следующей заметке.

Внутри FinCERT сидят аналитики, которые занимаются анализом получаемой информации об угрозах. Для этого используются как бесплатные (тот же VirusTotal), так и платные (упоминались фиды от Лаборатории Касперского) источники и инструменты. Про различные источники информации Threat Intelligence я уже рассказывал на SOC Forum и повторяться не буду, отправив читателя к своей презентации. Единственное, что могу добавить, что пока ни о какой стандартизации информационного обмена речи нет - данные об угрозах, а также индикаторы компрометации рассылаются в виде документов PDF или Word.

Помимо автоматизации своей деятельности у FinCERT есть планы и по методологическому обеспечению, что логично. Как минимум, должен быть разработан документ о самом центре (будет ли это Положение или Указание или просто письмо не совсем ясно), а также соглашение о взаимодействии с финансовыми организациями, которое установить порядок обмена и защиты информации об инцидентах, а также передачи ее в правоохранительные органы.

Вот так выглядит на сегодня FinCERT. С прошедшего в феврале Уральского форума (а регистрация на новый уже открыта) видно движение вперед. Как в части налаживания работы самого центра и обеспечения его некоторой открытости (то, чего так не хватает ГосСОПКЕ), так и в части реальных результатов, о которых на SOC Forum говорил Руслан Стоянов из Лаборатории Касперского (есть реальные задержания киберпреступников).