В данной статье будет рассмотрена standalone установка виртуального аплаенса.

Развертывание состоит следующих главных этапов:

- Установка системы;

- Настройка системы и её компонентов;

- Установка PT AF PRO

Статью подготовили инженеры внедрения и технической поддержки Группа компаний «TS Solution» решает задачи по проектированию и внедрению комплексных проектов в сфере ИТ и ИБ на основе отечественных и зарубежных решений.Основные направления деятельности: – Аудит, соответствие требованиям регуляторов, категорирование объектов КИИ; – Полный спектр работ по построению системы ИБ; – Построение IT-инфраструктуры;– Проектирование и внедрение инфраструктурных решений, серверные технологии и системы хранения данных; – Работы требующие аттестации ФСТЭК и ФСБ; – Предоставление 1-й и 2-й линии технической поддержки и полное техническое сопровождение проектов; – Проведение авторизованных и авторских курсов и программ обучения |

Установка системы

Развернуть систему можно 3 способами:

- Через установку Debian-пакета системы из подготовленного ISO-образа;

- Импорт виртуальной машины из подготовленного OVA-образа;

- Через предварительную настройку Astra Linux для установки пакетов PT AF PRO

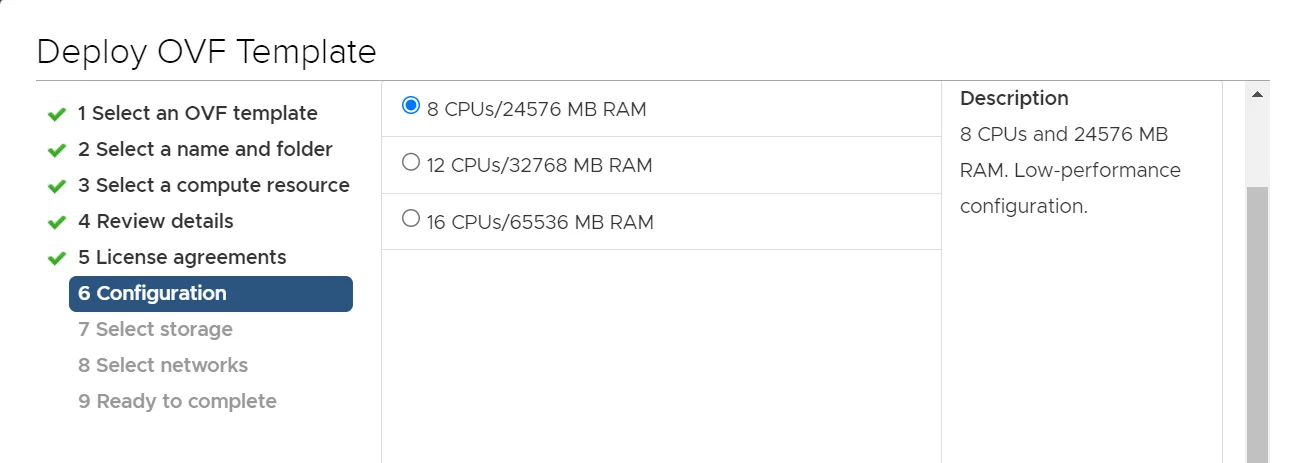

Сначала скачиваем образ и импортируем его. Выделение ресурсов произойдет автоматически. Затем будет предложен выбор конфигурации.

После деплоя OVA файла авторизовываемся через консоль. Логин и пароль: pt и positive соответственно.

Настройка системы и её компонентов

Теперь идем строго по инструкции. Для дальнейшей установки PT AF PRO нам будет необходимо осуществить корректное выполнение всех шагов.

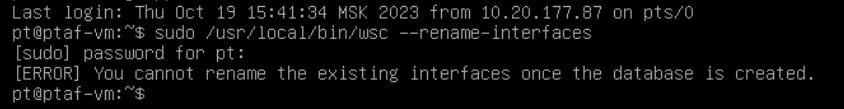

Первым делом необходимо переименовать интерфейсы командой:

sudo /usr/local/bin/wsc --rename-interfaces

Возможно, вам будет выдана ошибка о том, что интерфейсы уже используются.

Примерно такая:

В данном случае необходимо будет сбросить конфигурацию wsc посредством переноса в другую директорию файла базы данных. Команду выполнять из-под пользователя системы. НЕ внутри оболочки wsc.

Пример команды следующий: mv /opt/ptaf/conf/wsc/config.sqlite3 /home/pt

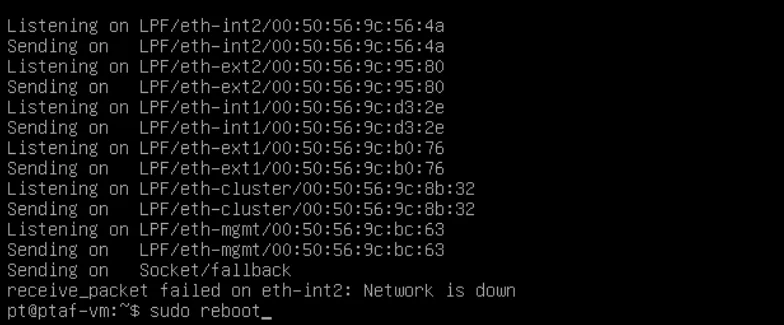

После этого мы еще раз запускаем переименование интерфейсов и получаем корректный результат. И затем перезагружаем наше устройство.

Пару слов про альтернативы. При развертывании через ISO-образ интерфейсы будут автоматически переименованы после перезагрузки устройства. А в случае с Astra Linux необходимо удалить файл config.sqlite3, сделав аналогично OVA-варианту. В инструкции всё описано последовательно в отношении установки на «астру», поэтому нет смысла дублировать это здесь.

В зависимости от количества назначенных сетевых интерфейсов каждому из них будет присвоено специальное название и соответствующая роль.

Роли в PT AF PRO следующие:

- mgmt. Управление работой и взаимодействие с PT AF PRO через веб-интерфейс, по REST API или по SSH;

- cluster. Взаимодействие сервисов Kubernetes между собой (как в минимальной, так и в кластерной конфигурациях);

- wan. Входящие запросы от клиентов защищаемых приложений;

- lan. Соединения между PT AF PRO и защищаемыми приложениями

Также мы можем увидеть, что менеджмент интерфейс уже автоматически получил ip адрес по dhcp. Если в вашей сети он не настроен, то задайте ip-адрес и шлюз самостоятельно позже.

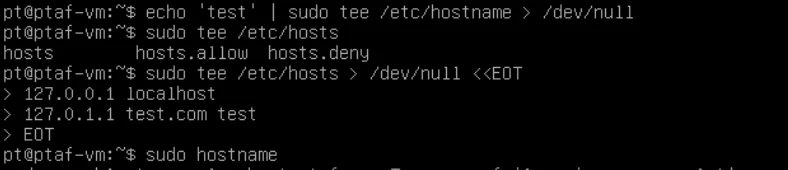

Далее выполняем смену имени сервера. Заданный FQDN указываете по своему усмотрению. Позже он будет добавлен в систему полноценно.

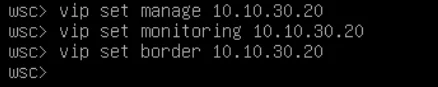

Затем настраиваем виртуальные ip-адреса и NTP сервер.

Для удобства знакомства с продуктом виртуальные ip-адреса рекомендуется задать такими же, как и для mgmt-интерфейса. По ним осуществляется взаимодействие администратора с графической оболочкой PT AF PRO.

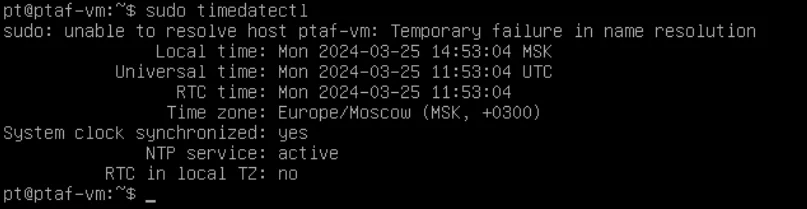

NTP-сервер в большинстве случаев подтягивается автоматически. Главное, что должна происходить синхронизация. Если её нет, то следуем инструкции из руководства пользователя. Если есть, то двигаемся дальше.

Как можно заметить, нам выдается предупреждение о проблеме с резолвом имен. Это предупреждение будет устранено по ходу установки.

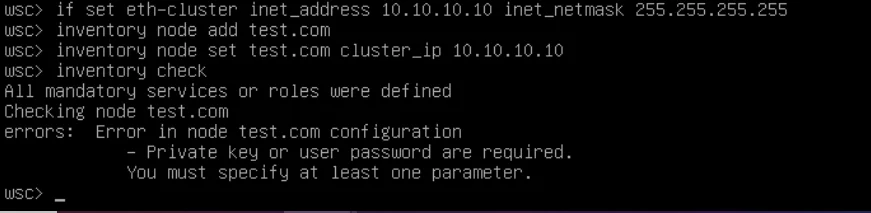

Теперь сохраним текущие настройки, обязательно введя config commit внутри wsc (иначе изменения не применятся). Двинемся дальше уже к настройке сетевых интерфейсов. Согласно инструкции, устанавливаем ip-адреса для сетевых интерфейсов, где они нам нужны. Важно, что необходимо присвоить любой ip-адрес, не мешающий сети, для кластерного интерфейса (eth-cluster). Наличие хоть какого-то ip-адреса на нем потребуется при настройке Kubernetes.

Перейдем к настройке уже самого Kubernetes. Здесь также следуем инструкции из официального гайда.

Однако при настройке минимальной конфигурации мы можем получить ошибку о нехватке данных в узле:

Поэтому необходимо воспользоваться полноценной настройкой для кластера (но не обязательно вводить все данные). Чтобы двинуться дальше по установке, достаточно будет указать данные пользователя, пароль для выполнения от имени суперпользователя и порт.

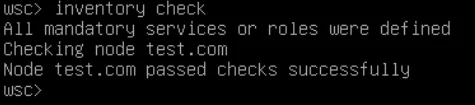

После сохраняем настройки и проверяем, что всё в порядке.

На этом подготовка к установке самого PT AF PRO закончена, и мы можем приступить к установке его пакетов. А именно: infra, ptaf-deploy и grafana.

Установка PT AF PRO

В отличие от предыдущих шагов, здесь все намного проще.

Запускаем поочередно следующие команды:

sudo /var/pt/infra/current/install.sh

sudo /var/pt/ptaf-deploy/current/install.sh (данная команда для Debian. Если производите установку на Astra Linux, то необходима другая команда: sudo /var/pt/tmp/ptaf-deploy/install.sh)

sudo /var/pt/infra/current/deploy.sh --action=add_monitoring

По завершении установки нам станет доступен графический интерфейс PT AF PRO по ранее заданному адресу виртуальных интерфейсов. Останется только получить лицензию.

Делается это путем обмена ключа инициализации (который запрашивается у менеджера) на так называемый отпечаток:

Заходим в веб-интерфейс системы, который доступен по адресу: https://<Виртуальный IP-адрес сервиса веб-интерфейса или доменное имя сервера>. Данные для входа admin и positive (логин и пароль соответственно). Меняем пароль.

После этого у нас откроется страница активации лицензии. Необходимо нажать на кнопку добавления лицензии и ввести ключ инициализации, который запрашивается у менеджера. Вставляем его в нужное поле и выгружаем фингерпринт, который обратно отправляем менеджеру. В ответ получаем лицензию, которую затем активируем в PT AF PRO.

Затем мы можем приступить к конфигурированию политик и настройке защищаемых приложений. Все эти возможности в базовом представлении разберем в следующих двух статьях. И затем проведем автоматизированную атаку, которой проверим работу PT AF PRO, скажем так, «из коробки», с применением базовых шаблонов политик.

Итак, в этом материале мы с вами изучили настройки системы, её политик и установили PT Application Firewall PRO. А уже в следующей статье мы рассмотрим функции безопасности, которые на данный момент доступны администратору для конфигурирования политики защиты приложений.

До встречи в четвёртой статье курса!

| TS University делает большой шаг в сторону доступности знаний. Мы самые популярные статьи портала для вас.Теперь вы можете свободно изучать и делиться понравившимися материалами с коллегами без регистрации на сайте! |