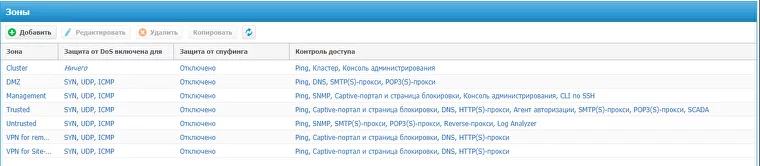

Зоны

Политики безопасности Usergate используют зоны интерфейсов, а не непосредственно интерфейсы. Это дает необходимую гибкость политикам безопасности, а также существенно упрощает управление отказоустойчивым кластером. Зона в UserGate — это логическое объединение сетевых интерфейсов, на основе их функционального назначения.

По умолчанию в Usergate представлены следующие зоны:

Management

Представляет собой зону для подключения доверенных сетей, для администрирования Usergate.

Trusted

Представляет собой зону для подключения доверенных сетей (LAN-сети).

Untrusted

Представляет собой зону для подключения к недоверенным сетям (Интернет).

DMZ

Представляет собой зону для интерфейсов, подключенных к общедоступному сегменту корпоративной сети (общедоступный веб-сервер, общедоступный почтовый сервер и т.д.).

VPN for Site-to-Site

Зона для организации Site-to-Site VPN.

VPN for remote access

Зона для организации Remote access VPN.

Cluster

Зона для интерфейсов, используемых для работы кластера.

Помимо стандартных зон, возможно создавать свои зоны.

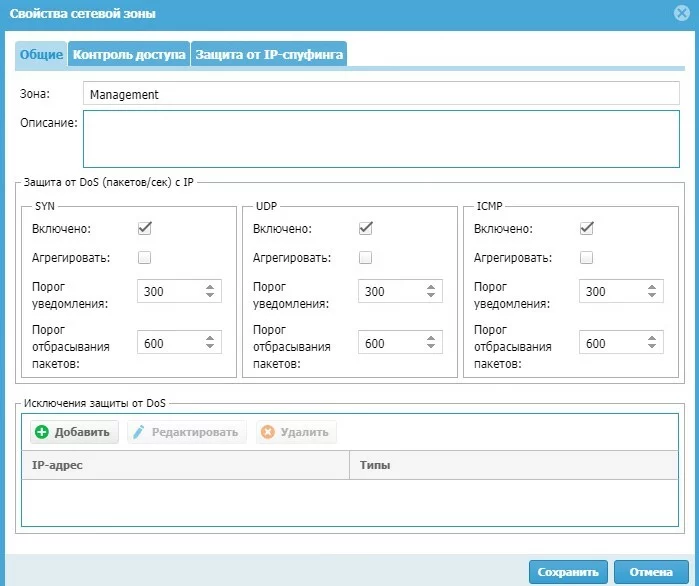

С каждой зоной возможны следующие настройки:

- Параметры защиты от DDoS-атак

Порог уведомления — количество запросов, считающиеся инцидентом, для записи событий в системный журнал. Рекомендованное значение — 300 пакетов в секунду.

Порог отбрасывания пакетов — количество запросов, считающиеся инцидентом, для отбрасывания пакетов и записи событий в системный журнал. Рекомендованное значение 600 пакетов в секунду.

Не редки случаи, когда данные значения надо увеличить. Например, для протокола UDP, если проходит трафик IP-телефонии и L2TP VPN.

Параметры защиты от DDoS-атак:

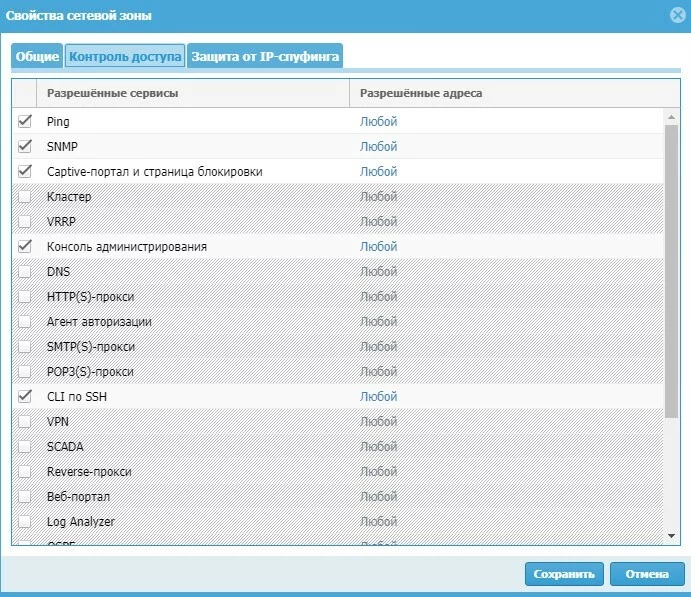

2. Контроль доступа зоны

Во вкладке «Контроль доступа» указываются сервисы, которые будут доступны клиентам, подключенным к данной зоне.

Сервисы:

- Ping — позволяет пинговать UserGate.

- SNMP — доступ к UserGate по протоколу SNMP (UDP 161).

- Captive-портал и страница блокировки — необходимы для показа страницы авторизации Captive-портала и страницы блокировки (TCP 80, 443, 8002).

- XML-RPC для управления — позволяет управлять продуктом по API (TCP 4040).

- Кластер — сервис, необходимый для объединения нескольких узлов UserGate в кластер (TCP 4369, TCP 9000-9100).

- VRRP — сервис, необходимый для объединения нескольких узлов UserGate в отказоустойчивый кластер (IP протокол 112).

- Консоль администрирования — доступ к веб-консоли управления (TCP 8001).

- DNS — доступ к сервису DNS-прокси (TCP 53, UDP 53).

- HTTP(S)-прокси — доступ к сервису HTTP(S)-прокси (TCP 8090).

- Агент авторизации — доступ к серверу, необходимый для работы агентов авторизации Windows и терминальных серверов (UDP 1813).

- SMTP(S)-прокси — сервис фильтрации SMTP-трафика от спама и вирусов. Необходим только при публикации почтового сервера в интернет.

- POP3(S)-прокси — сервис фильтрации POP3-трафика от спама и вирусов. Необходим только при публикации почтового сервера в интернет.

- CLI по SSH — доступ к серверу для управления им с помощью CLI (command line interface), порт TCP 2200.

- VPN — доступ к серверу для подключения к нему клиентов L2TP VPN (UDP 500, 4500).

- SCADA — сервис фильтрации АСУ ТП-трафика. Необходим только при контроле АСУ ТП-трафика.

- Reverse-прокси — сервис, необходимый для публикации внутренних ресурсов с помощью Reverse-прокси.

- Web-портал — сервис, необходимый для публикации внутренних ресурсов с помощью SSL VPN.

- Log analyzer — сервис анализатора журналов Log analyzer. Необходимо включить его, если планируется использовать данный сервер UserGate в качестве Log analyzer.

- OSPF — сервис динамической маршрутизации OSPF.

- BGP — сервис динамической маршрутизации BGP.

- NTP service — разрешает доступ к сервису точного времени, запущенному на сервере UserGate.

Необходимо внимательно подходить к настройке сервисов. Например, при включенном CLI по SSH сервисе в зоне Untrusted, любой желающий сможет подключиться к шлюзу. Или, без включенного VPN сервиса, не получится организовать VPN-соединение.

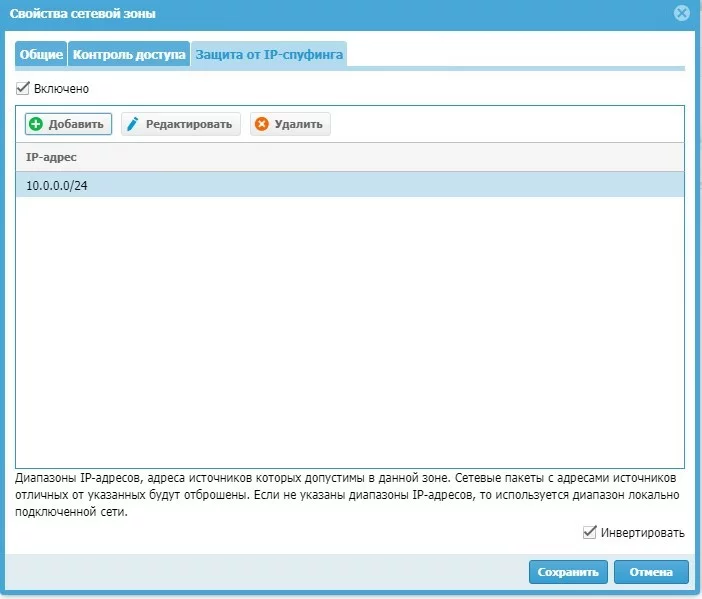

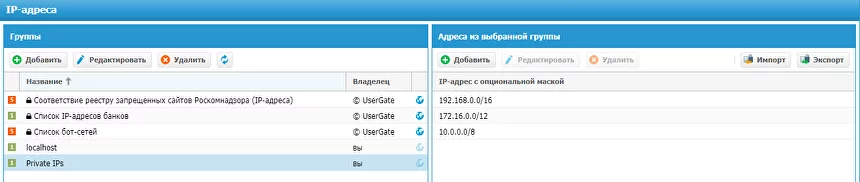

3. Защита от IP-спуфинга

IP-спуфинг — атака, заключающаяся в использовании чужого ip-адреса источника с целью обмана системы безопасности. Например, атакующий может подменить свой ip-адрес на внутренний ip-адрес из корпоративной сети.

Для защиты от подобных атак администратор может указать диапазоны IP-адресов, адреса источников которых допустимы в выбранной зоне. Сетевые пакеты с адресами источников отличных от указанных будут отброшены.

Галочка «Инвертировать» устанавливает противоположное значение. Например, для зоны Untrusted можно указать диапазоны «серых» IP-адресов 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0./16 и включить опцию «Инвертировать».

Диапазоны IP-адресов:

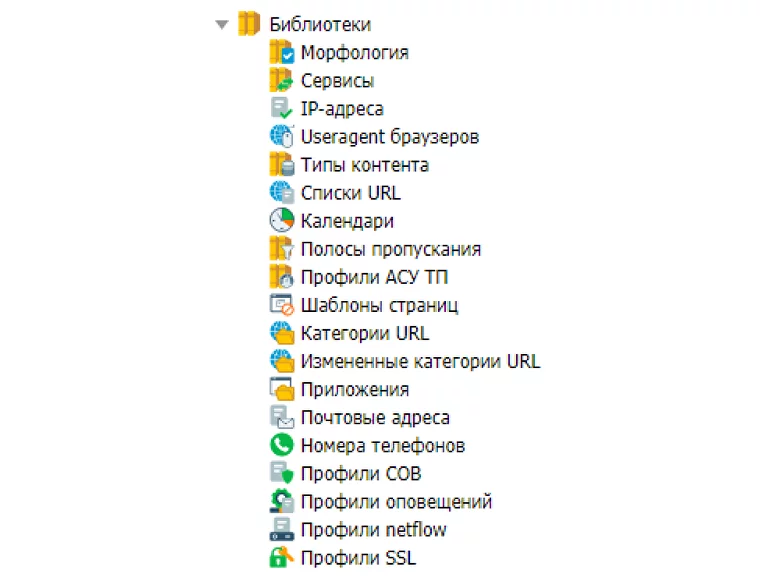

Библиотеки элементов

Этот раздел содержит в себе все записи (ip-адреса, категории сайтов и др.), которые используются при настройке правил.

«Библиотеки» включает себя подразделы, элементы которых можно создавать и редактировать. Некоторые элементы не редактируются, так как поставляются и поддерживаются разработчиками Usergate. Элементы, поставляемые Usergate обновляются, при наличии специальной лицензии.

Морфология

Морфологический анализ предназначен для распознавания отдельных слов и словосочетаний. Доступ к контенту будет заблокирован, если в тексте содержится достаточное количество указанных слов.

Морфологический анализ входит в лицензию ATP. Данные словари нельзя редактировать:

| Соответствие списку запрещенных материалов Министерством Юстиции Российской Федерации | Морфологический словарь, содержащий перечень слов и фраз, запрещенных Министерством Юстиции Российской Федерации. |

| Соответствие списку запрещенных материалов республики Казахстан | Морфологический словарь, содержащий перечень слов и фраз, запрещенных Министерством Юстиции республики Казахстан. |

| Суицид | Морфологический словарь, содержащий перечень слов и фраз суицидальной направленности. |

| Терроризм | Морфологический словарь, содержащий перечень слов и фраз террористической направленности. |

| Нецензурная лексика | Морфологический словарь, содержащий перечень слов и фраз, относящихся к нецензурной лексике. |

| Азартные игры | Морфологический словарь, содержащий перечень слов и фраз, относящихся к азартным играм. |

| Наркотики | Морфологический словарь, содержащий перечень слов и фраз наркотической направленности. |

| Соответствие ФЗ-436 (Защита детей) | Морфологический словарь, содержащий перечень слов и фраз тематик, нежелательных для детей. |

| Порнография | Морфологический словарь, содержащий перечень слов и фраз порнографической направленности. |

| Бухгалтерия (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в бухгалтерии. |

| Маркетинг (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в маркетинге. |

| Персональные данные (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, встречающихся в персональных данных. |

| Финансы (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в финансах. |

| Юридический (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в юриспруденции. |

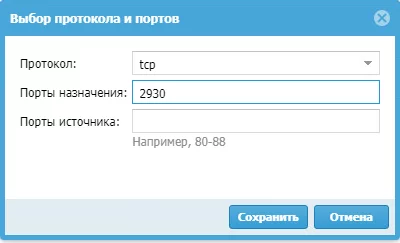

Сервисы и IP-адреса

Сервисы

В разделе находятся общеизвестные протоколы стека TCP/IP. Первоначальный список сервисов поставляется вместе с продуктом. Помимо доступных протоколов, можно создавать собственные кастомные сервисы.

Протоколы:

IP-адреса

Данный раздел содержит список диапазонов ip-адресов.

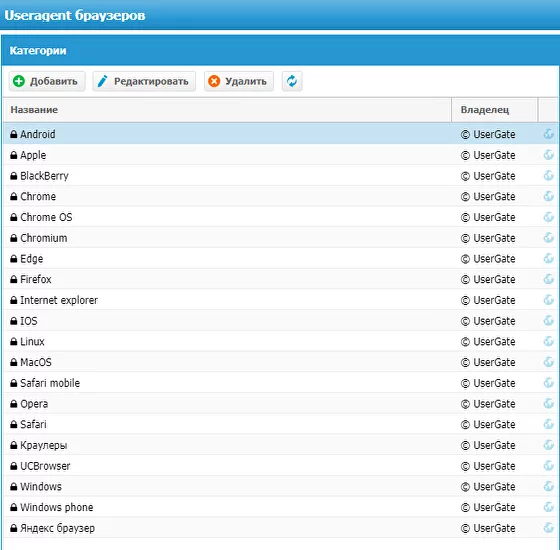

Useragent браузеров

Администратор может разрешить или запретить работу только с определенным типом браузеров. Первоначальный список содержит такие типы как (Chrome, Opera, Mozilla Firefox, Safari и другие).

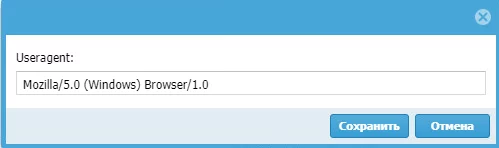

Есть возможность создать свои списки. Для этого в панели «Категории» необходимо нажать «Добавить» и ввести название списка. Затем в панели «Шаблоны useragent» добавить необходимые браузеры по типу: «Mozilla/5.0 (Windows) Browser/1.0». Полный список строк шаблонов находится .

Создание списков:

Типы контента и списки URL

Типы контента

Фильтрация по типам контента позволяет блокировать загрузку файлов определенного типа. Например, запретить все файлы типа .pdf или .exe.

«Типы контента» входит в лицензию ATP. Списки, поддерживаемые Usergate нельзя редактировать, но есть возможность создавать и редактировать собственные списки. Данный процесс будет разобран дальше.

Списки URL

В разделе содержатся указатели URL, которые используются в правилах контентной фильтрации в качестве белых и черных списков.

«Списки URL» входит в лицензию ATP.

Списки, поддерживаемые Usergate:

| Список поисковых систем без безопасного поиска | Список известных поисковых систем, на которых отсутствует возможность блокировки поисковых запросов взрослого содержания. Рекомендуется блокировать такие поисковики для целей родительского контроля. |

| Соответствие списку запрещенных URL Министерства Юстиции РФ | Данный список содержит URL, запрещенные Министерством Юстиции Российской Федерации. |

| Соответствие списку запрещенных URL Республики Казахстан | Единый реестр доменных имен, указателей страниц сайтов в сети интернет и сетевых адресов, содержащих информацию, распространение которой запрещено в Республике Казахстан. |

| Список образовательных учреждений | Список доменных имен образовательных учреждений РФ. |

| Список фишинговых сайтов | Данный список содержит URL фишинговых сайтов. |

| Соответствие реестру запрещенных сайтов Роскомнадзора (URL) | Единый реестр указателей страниц сайтов в сети интернет, содержащих информацию, распространение которой в Российской Федерации запрещено. Данный список доступен на сайте . |

| Соответствие реестру запрещенных сайтов Роскомнадзора (домены) | Единый реестр доменных имен, содержащих информацию, распространение которой в Российской Федерации запрещено. Данный список доступен на сайте . |

«*» — любое количество любых символов.

«^» — начало строки.

«$» — конец строки.

Примеры записей:

| Запись | Обработанный DNS-запрос | Обработанный HTTP-запрос |

| yahoo.com или *yahoo.com* | Блокируется весь домен, например: sport.yahoo.com, mail.yahoo.com | Блокируется весь домен и URL домена: , |

| ^mail.yahoo.com$ | Заблокирован только mail.yahoo.com | Заблокированы только , |

| ^mail.yahoo.com/$ | Ничего не заблокировано | Ничего не заблокировано, так как последний символ слэш определяет URL, но не указаны «https» или «http» |

| ^$ | Ничего не заблокировано | Заблокирован только |

| ^yahoo.com/12345/ | Ничего не заблокировано | Заблокированы , |

Автор статьи: Дмитрий Лебедев, инженер TS Solution.

Во второй части статьи мы продолжим рассматривать настройку зон, но вы можете прямо сейчас ознакомиться с этой темой .

Больше учебных материалов по ИБ и ИТ направлениям вы найдете на учебном портале . После регистрации вам станут доступны статьи, курсы и вебинары о решениях Кода Безопасности, UserGate, Positive Technologies, Check Point и других вендоров.