Продолжаем наш цикл статей о NGFW для малого бизнеса, напомню что мы рассматриваем новый модельный ряд 1500 серии. В 1 части цикла я упомянул об одной из самых полезных опций при покупке устройства SMB — поставка шлюзов с встроенными лицензиями Mobile Access (от 100 до 200 пользователей в зависимости от модели). В данной статье мы рассмотрим настройку VPN для шлюзов 1500 серии, идущих с предустановленной Gaia 80.20 Embedded. Вот краткое содержание:

- Возможности VPN для SMB.

- Организация Remote Access для малого офиса.

- Доступные клиенты для подключения.

1. Возможности VPN для SMB

Для того чтобы подготовить cегодняшний материал, был использован официальный гайд администратора версии R80.20.05 (на момент выхода статьи — актуальный). Соответственно, в части VPN при Gaia 80.20 Embedded есть поддержка:

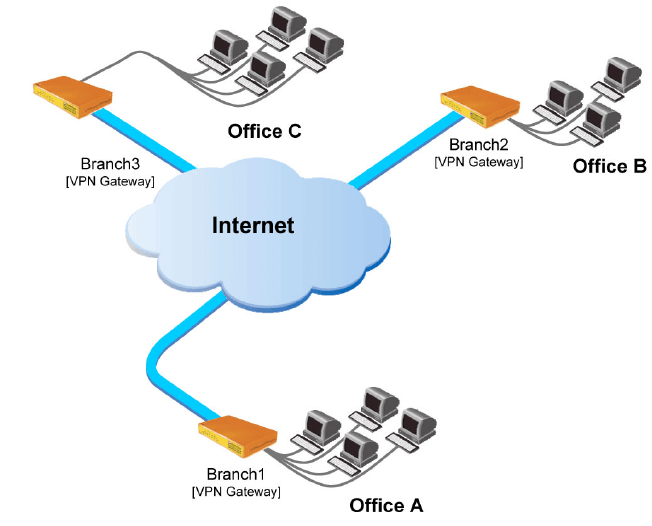

- Site-To-Site. Создание VPN-туннелей между вашими офисами, где пользователи смогут работать, как в одной “локальной” сети.

- Remote Access. Удаленное подключение к ресурсам вашего офиса с помощью конечных устройств пользователей (ПК, мобильные телефоны и т.д.). Дополнительно есть SSL Network Extender, он позволяет публиковать отдельные приложения и запускать их с помощью Java Applet, подключившись через SSL. Примечание: не путать c Mobile Access Portal (поддержка на Gaia Embedded отсутствует).

Дополнительно крайне рекомендую авторский курс TS Solution — Check Point Remote Access VPN он раскрывает технологии Сheck Point в части VPN, затрагивает вопросы лицензирования и содержит подробнейшие инструкции по настройке.

2. Remote Access для малого офиса

Мы же с вами приступим к организации удаленного подключения к вашему офису:

- Для того чтобы пользователи смогли построить VPN-туннель с шлюзом, вам необходимо иметь публичный IP-адрес. Если вы уже прошли первичную настройку ( 2 статья из цикла), то как правило — External Link уже активен. Информацию можно узнать перейдя на Gaia Portal: Device → Network → Internet

В том случае, если ваша компания использует динамический публичный IP-адрес, то вы можете задать Dynamic DNS. Перейдите в Device → DDNS & Device Access

На текущий момент существует поддержка от двух провайдеров: DynDns и no-ip.com. Чтобы активировать опцию нужно ввести свои учетные данные (логин, пароль).

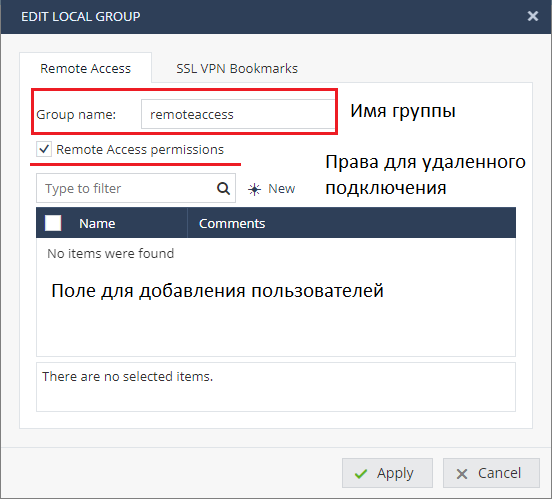

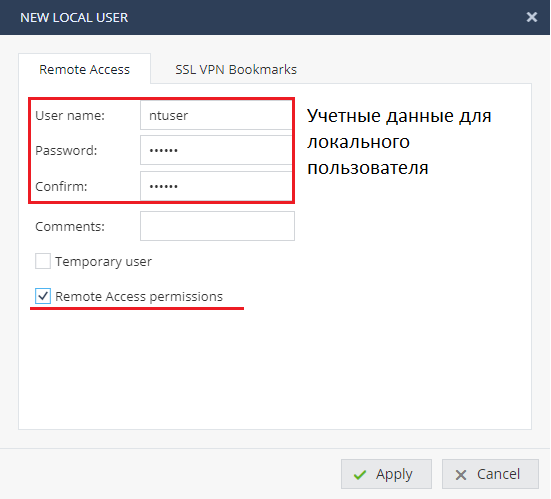

- Далее создадим учетную запись пользователя, она пригодится для тестирования настроек: VPN → Remote Access → Remote Access Users

В группе (на примере: remoteaccess) создадим пользователя, следуя инструкциям на скриншоте. Настройка учетной записи стандартна, задаем логин и пароль, дополнительно включаем опцию Remote Access permissions.

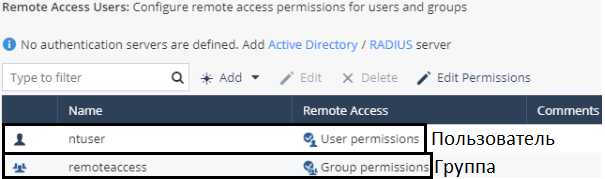

Если вы успешно применили настройки, то должны появиться два объекта: локальный пользователь, локальная группа из пользователей.

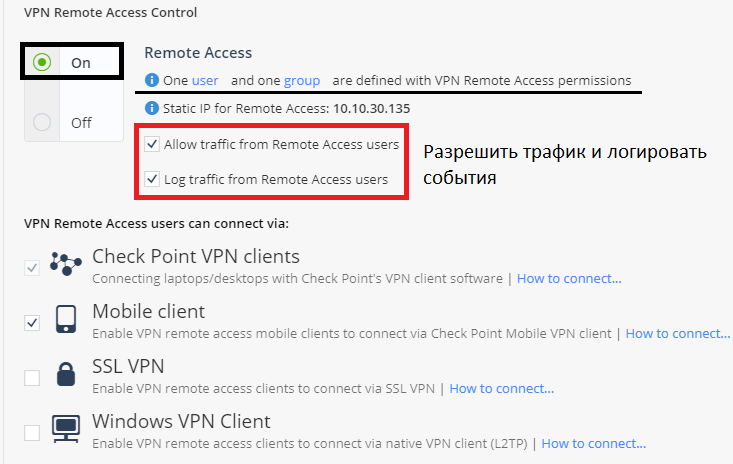

- Следующим шагом переходим в VPN → Remote Access → Blade Control. Убедитесь что у вас включен блейд и разрешен трафик от удаленных пользователей.

- *Выше был приведен минимальный набор шагов, чтобы настроить Remote Access. Но прежде чем мы протестируем подключение, давайте изучим дополнительные настройки, перейдя во вкладку VPN → Remote Access → Advanced

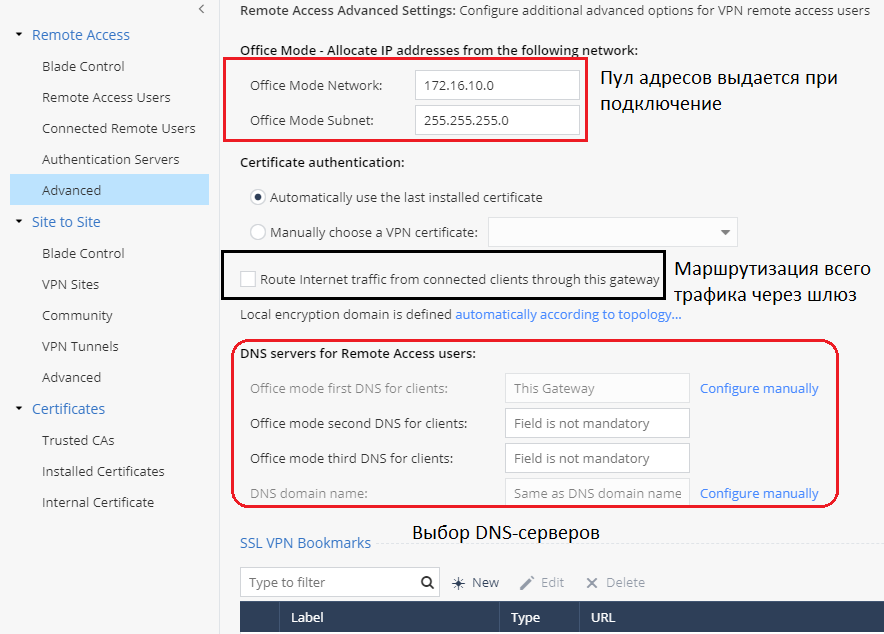

Исходя из текущих настроек, мы видим что удаленные пользователи при подключение получат IP-адрес из сети 172.16.11.0/24, благодаря опции Office Mode. Этого хватает с запасом для использования 200 конкурентных лицензий (указано для 1590 NGFW Сheck Point).

Опция «Route Internet traffic from connected clients through this gateway» является необязательной и отвечает за маршрутизацию всего трафика от удаленного пользователя через шлюз (в том числе и соединения в Интернет). Это позволяет инспектировать трафик пользователя и защищать его рабочую станцию от различных угроз и вредоносных программ.

- *Работа с политиками доступа для Remote Access

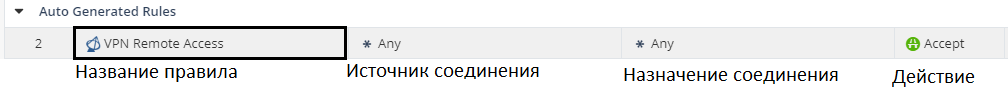

После того как мы настроили Remote Access, было создано автоматическое правило доступа на уровне Firewall, чтобы просмотреть его нужно перейти по вкладке: Access Policy → Firewall → Policy

В данном случае удаленные пользователи, входящие в ранее созданную группу, смогут получать доступ ко всем внутренним ресурсам компании, замечу что правило находится в общем разделе “Incoming, Internal and VPN traffic”. Для того чтобы разрешить трафик VPN-пользователей в Интернет, необходимо будет создать отдельное правило в общем разделе “Outgoing access to the Internet”.

Наконец, нам осталось убедиться, что пользователь может успешно создать VPN-туннель до нашего NGFW шлюза и получать доступ к внутренним ресурсам компании. Для этого необходимо установить VPN-клиент на тестируемый хост, в помощь прилагается ссылка для загрузки. После установки необходимо будет провести стандартную процедуру добавления нового сайта ( указывается публичный IP-адрес вашего шлюза). Для удобства процесс представлен в виде GIF

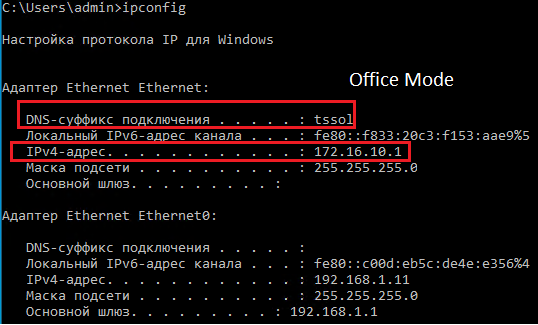

Когда соединение уже установлено, проверим полученный IP-адрес на хостовой машине с помощью команды в CMD: ipconfig

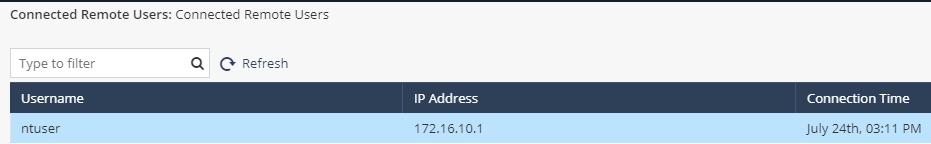

Мы убедились что виртуальный сетевой адаптер получил IP-адрес из Office Mode нашего NGFW, пакеты отправляются успешно. Для завершения можем перейти на Gaia Portal: VPN → Remote Access → Connected Remote Users

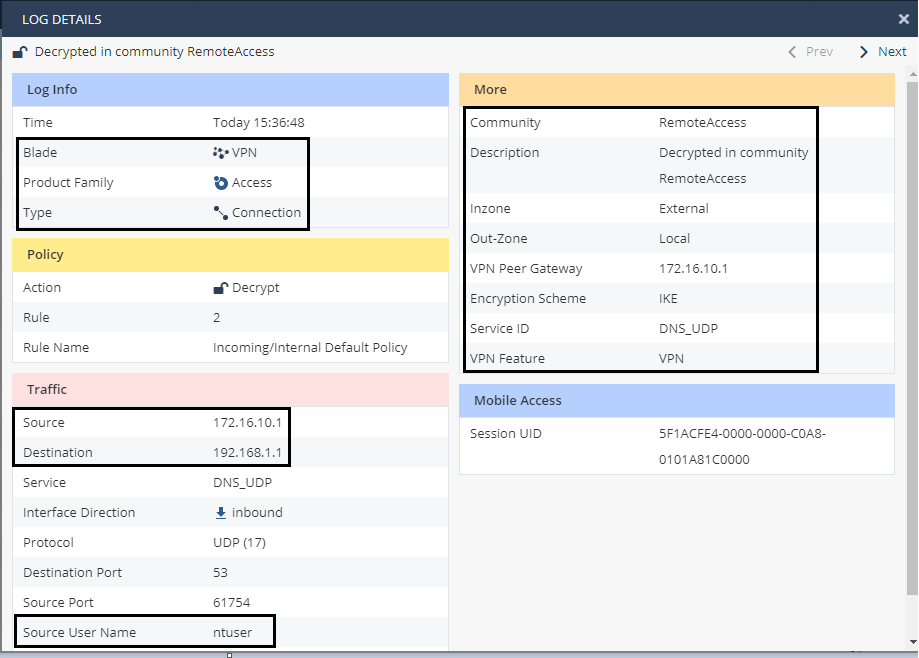

Пользователь “ntuser” отображается как подключенный, проверим логирование событий, перейдя в Logs & Monitoring → Security Logs

Логирование соединения происходит, в качестве источника с выступает IP-адрес: 172.16.10.1 — это адрес, полученный нашим пользователем через режим Office Mode.

3. Поддерживаемые клиенты для Remote Access

После того как мы с вами рассмотрели процедуру настройки удаленного подключения в ваш офис, c помощью NGFW Сheck Point семейства SMB, хотелось бы написать о поддержке клиентов для различных устройств:

- Endpoint VPN для Windows / Mac OS

- Mobile Client ( Android / IOS)

- L2TP Native Client ( Check Point заявляет о поддержке родного приложения для VPN от Microsoft).

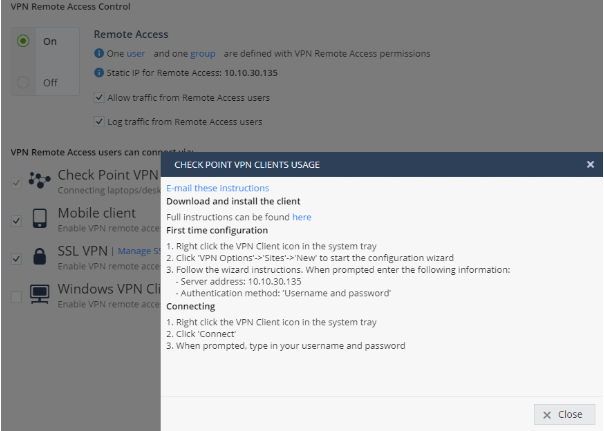

Разнообразие поддерживаемых ОС и устройств позволит вам использовать вашу лицензию, идущую в комплекте с NGFW в полной мере. Для того чтобы настроить отдельное устройство есть удобная опция “How to connect”

В ней автоматически формируются шаги, согласно вашим настройкам, что позволит администраторам без проблем установить новые клиенты.

Вывод: Подводя итог данной статьи, мы рассмотрели возможности VPN для NGFW Check Point семейства SMB. Далее описали шаги по настройке Remote Access, в случае удаленного подключения пользователей к офису, после изучили средства мониторинга. В завершение статьи поговорили о доступных клиентах и вариантах подключения при Remote Access. Таким образом, ваш филиальный офис сможет обеспечить беспрерывность и безопасность работы сотрудников с помощью VPN-технологий, несмотря на различные внешние угрозы и факторы.

Большая подборка материалов по Check Point от TS Solution. Следите за обновлениями ( Telegram, Facebook, VK, TS Solution Blog, Яндекс.Дзен).