В последнее время в Интернете можно найти огромное кол-во материалов по теме анализа трафика на периметре сети. При этом все почему-то совершенно забыли об анализе локального трафика, который является не менее важным. Данная статья как раз и посещена этой теме. На примере Flowmon Networks мы вспомним старый добрый Netflow (и его альтернативы), рассмотрим интересные кейсы, возможные аномалии в сети и узнаем преимущества решения, когда вся сеть работает как единый сенсор. И самое главное — провести подобный анализ локально трафика можно совершенно бесплатно, в рамках триальной лицензии (45 дней). Если тема вам интересна, добро пожаловать под кат. Если же читать лень, то, забегая вперед, можете зарегистрироваться на предстоящий вебинар, где мы все покажем и расскажем (там же можно будет узнать о предстоящем обучении продукту).

Что такое Flowmon Networks?

Прежде всего, Flowmon это европейский ИТ-вендор. Компания Чешская, со штаб-квартирой в городе Брно (вопрос санкций даже не поднимается). В своем текущем виде компания представлена на рынке с 2007 года. До этого была известна под брендом Invea-Tech. Так что суммарно на разработку продуктов и решений потрачено почти 20 лет.

Flowmon позиционируется как бренд А-класса. Разрабатывает премиальные решения для корпоративных заказчиков и отмечен в квадратах Gartner по направлению Network Performance Monitoring and Diagnostics (NPMD). Причем, что интересно, из всех компаний в отчете, Flowmon – единственный вендор, отмеченный Gartner как производитель решений и для сетевого мониторинга, и для защиты информации (Network Behavior Analysis). Первого места пока не занимает, но за счет этого и не стоит как крыло от Боинга.

Какие задачи позволяет решить продукт?

Глобально, можно выделить следующий пул задач, решаемых продуктами компании:

- повышение стабильность работы сети, а также сетевых ресурсов за счет минимизации времени их простоя и недоступности;

- повышение общего уровня производительности сети;

- повышение эффективности работы администрирующего персонала, за счет:

— использования современных инструментов инновационного сетевого мониторинга, основанных на информации об IP потоках;

— предоставления детальной аналитики о функционировании и состоянии сети – пользователях и приложениях, работающих в сети, передаваемых данных, взаимодействующих ресурсах, сервисах и узлах;

— реагирования на инциденты до того как они произойдут, а не после потери сервиса пользователями и клиентами;

— сокращения времени и ресурсов, необходимых для администрирования сети и IT-инфраструктуры;

— упрощения задач поиска неисправностей. - повышение уровня защищенности сети и информационных ресурсов предприятия, за счет использования несигнатурных технологий выявления аномальной и вредоносной сетевой активности, а также «атак нулевого дня» (zero-day);

- обеспечение требуемого уровня SLA сетевых приложений и баз данных.

Продуктовый портфель Flowmon Networks

Теперь рассмотрим непосредственно портфель продуктов Flowmon Networks и узнаем, чем конкретно занимается компания. Как многие уже догадались из названия, основная специализация – на решениях для потокового flow мониторинга трафика, плюс ряд дополнительных модулей, расширяющих базовый функционал.

По факту, Flowmon можно назвать компанией одного продукта, или вернее – одного решения. Давайте разбираться, хорошо это или плохо.

Ядром системы является коллектор, отвечающий за сбор данных по всевозможным flow протоколам, как NetFlow v5/v9, jFlow, sFlow, NetStream, IPFIX… Вполне логично, что для компании не аффилированной ни с одним из производителей сетевого оборудования – важно предложить рынку универсальный продукт, не привязанный к какому-то одному стандарту или протоколу.

Flowmon Collector

Коллектор выпускается как в виде аппаратного сервера, так и в виде виртуальной машины (VMware, Hyper-V, KVM). Кстати, аппаратная платформа реализована на кастомизированных серверах DELL, что автоматически снимает большую часть вопросов с гарантией и RMA. Собственной аппаратной составляющей являются разве что FPGA платы захвата трафика, разработаные дочерней компанией Flowmon, и позволяющие осуществлять мониторинг на скоростях до 100 Gbps.

Но что делать, если на существующем сетевом оборудовании нет возможности генерировать качественный flow? Или же нагрузка на оборудование слишком высока? Не проблема:

Flowmon Prob

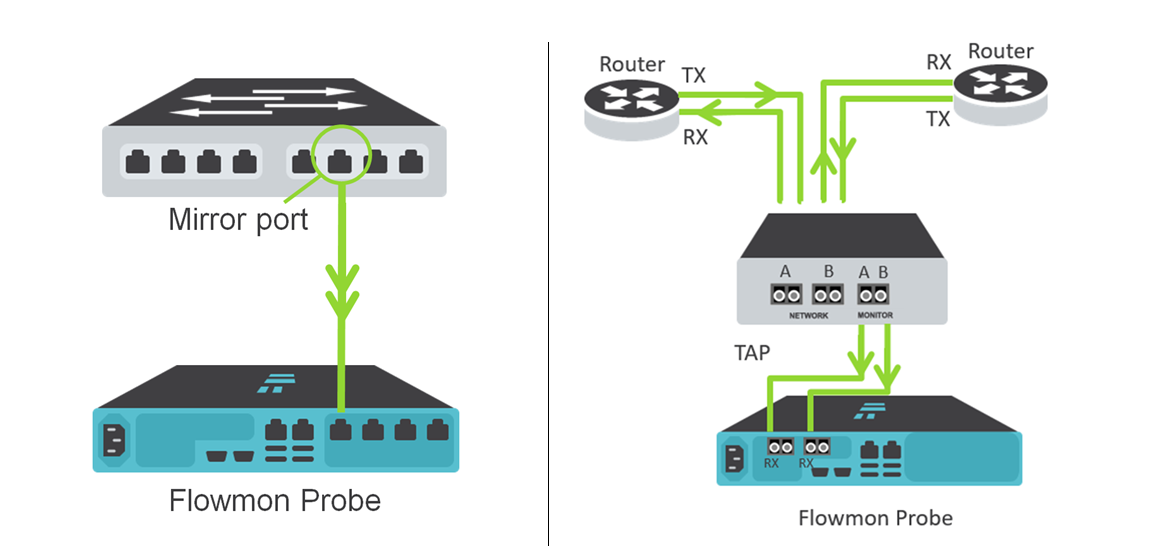

На этот случай Flowmon Networks предлагает использовать собственные зонды (Flowmon Probe), которые подключаются в сеть через SPAN порт коммутатора или с использованием пассивных TAP разветвителей.

SPAN (mirror port) и TAP варианты внедрения

В этом случае «сырой» трафик, поступающий на Flowmon Probe, преобразуется в расширенный IPFIX, содержащий более 240 метрик с информацией. В то время как в стандартном NetFlow протоколе, генерируемом сетевым оборудованием, содержится не более 80 метрик. Это позволяет обеспечить видимость протоколов не только на 3 и 4 уровнях, но и на 7 уровне по модели ISO OSI. В итоге, сетевые администраторы могут осуществлять мониторинг функционирования таких приложений и протоколов, как e-mail, HTTP, DNS, SMB…

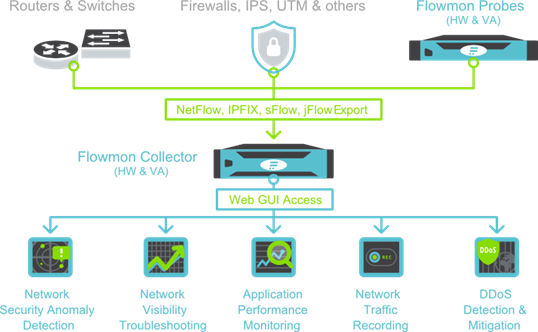

Концептуально, логическая архитектура системы выглядит следующим образом:

Центральной частью всей «экосистемы» Flowmon Networks является Collector, получающий трафик с существующего сетевого оборудования или собственных зондов (Probe). Но для Enterprise решения предоставлять функционал исключительно для мониторинга сетевого трафика было бы слишком просто. Это умеют делать и Open Source решения, пусть и не с такой производительностью. Ценностью Flowmon являются дополнительные модули, расширяющие базовый функционал:

- модуль Anomaly Detection Security – выявление аномальной сетевой активности, включая атаки «нулевого дня», на основании эвристического анализа трафика и типового сетевого профиля;

- модуль Application Performance Monitoring – контроль производительности сетевых приложений без установки «агентов» и влияния на целевые системы;

- модуль Traffic Recorder – запись фрагментов сетевого трафика по набору предопределенных правил или по триггеру с модуля ADS, для дальнейшего траблшутинга и/или расследования инцидентов ИБ;

- модуль DDoS Protection – защита периметра сети от волюметрических атак отказа в обслуживании DoS/DDoS, в том числе атак на приложения (OSI L3/L4/L7).

В рамках данной статьи мы рассмотрим, как все работает вживую на примере 2 модулей – Network Performance Monitoring and Diagnostics и Anomaly Detection Security.

Исходные данные:

- сервер Lenovo RS 140 с гипервизором VMware 6.0;

- образ виртуальной машины Flowmon Collector, который можно скачать тут;

- пара коммутаторов с поддержкой flow протоколов.

Шаг 1. Инсталляция Flowmon Collector

Развертывание виртуальной машины на VMware происходит совершенно стандартным образом из OVF шаблона. В итоге получаем виртуальную машину под управлением CentOS и с готовым к работе ПО. Требования к ресурсам – гуманные:

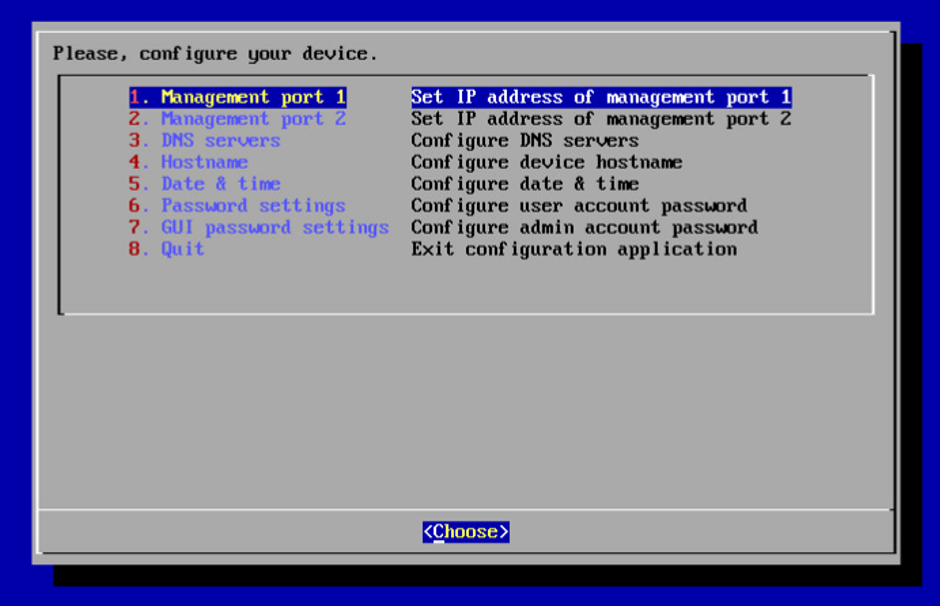

Остается только выполнить базовую инициализацию по команде sysconfig:

Настраиваем IP на порту управления, DNS, время, Hostname и можем подключаться к WEB-интерфейсу.

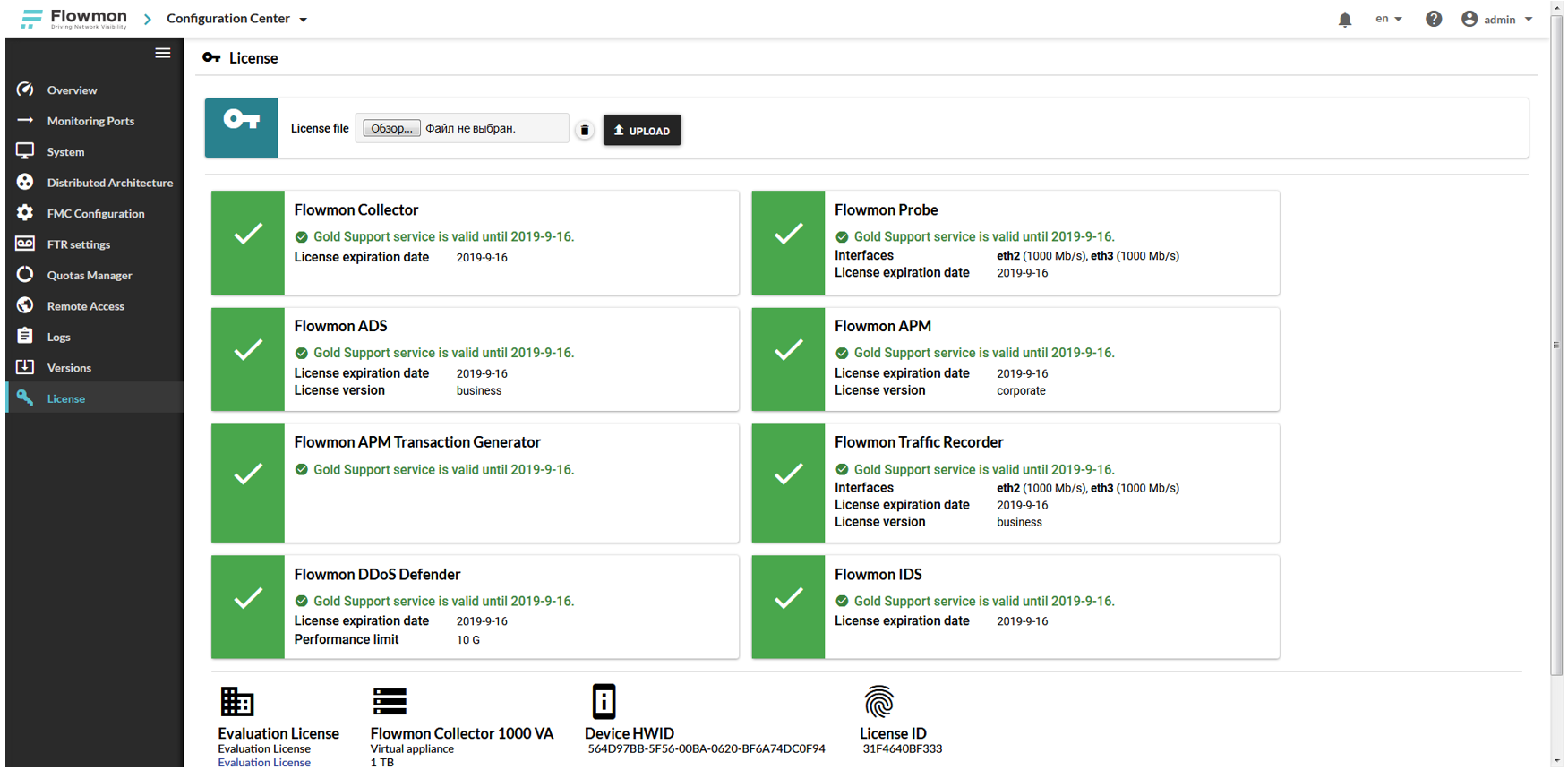

Шаг 2. Установка лицензии

Триальная лицензия на полтора месяца генерируется и скачивается вместе с образом виртуальной машины. Подгружается через Configuration Center -> License. В итоге видим:

Все готово. Можно приступать к работе.

Шаг 3. Настройка ресивера на коллекторе

На данном этапе нужно определиться, каким образом в систему будут поступать данные с источников. Как мы говорили раньше, это может быть один из flow протоколов или SPAN порт на коммутаторе.

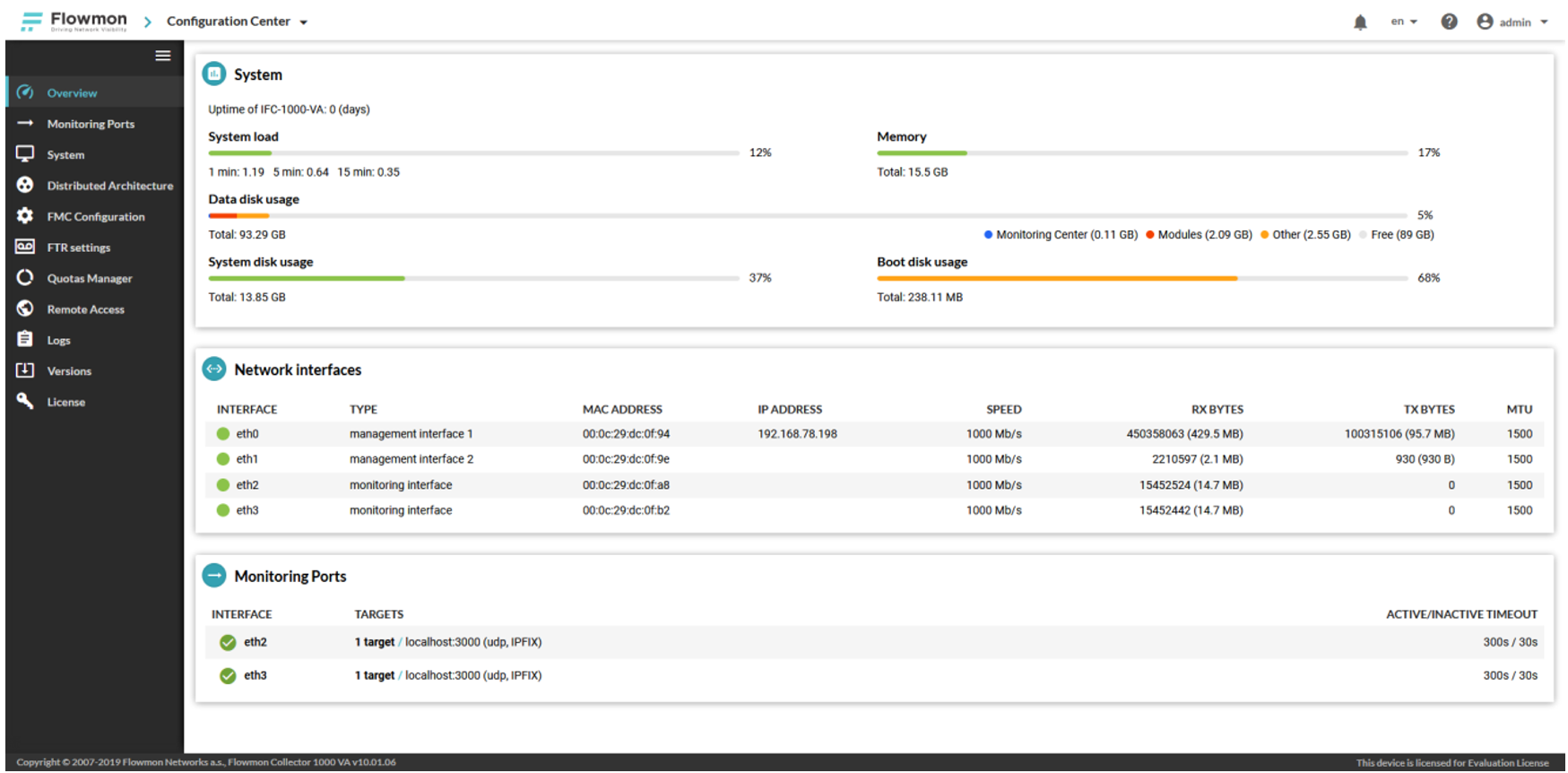

В нашем примере будем использовать прием данных по протоколам NetFlow v9 и IPFIX. В этом случае, в качестве таргета мы указываем IP адрес Management интерфейса – 192.168.78.198. Интерфейсы eth2 и eth3 (с типом Monitoring interface) используются для приема копии «сырого» трафика со SPAN порта коммутатора. Их пропускаем, не наш случай.

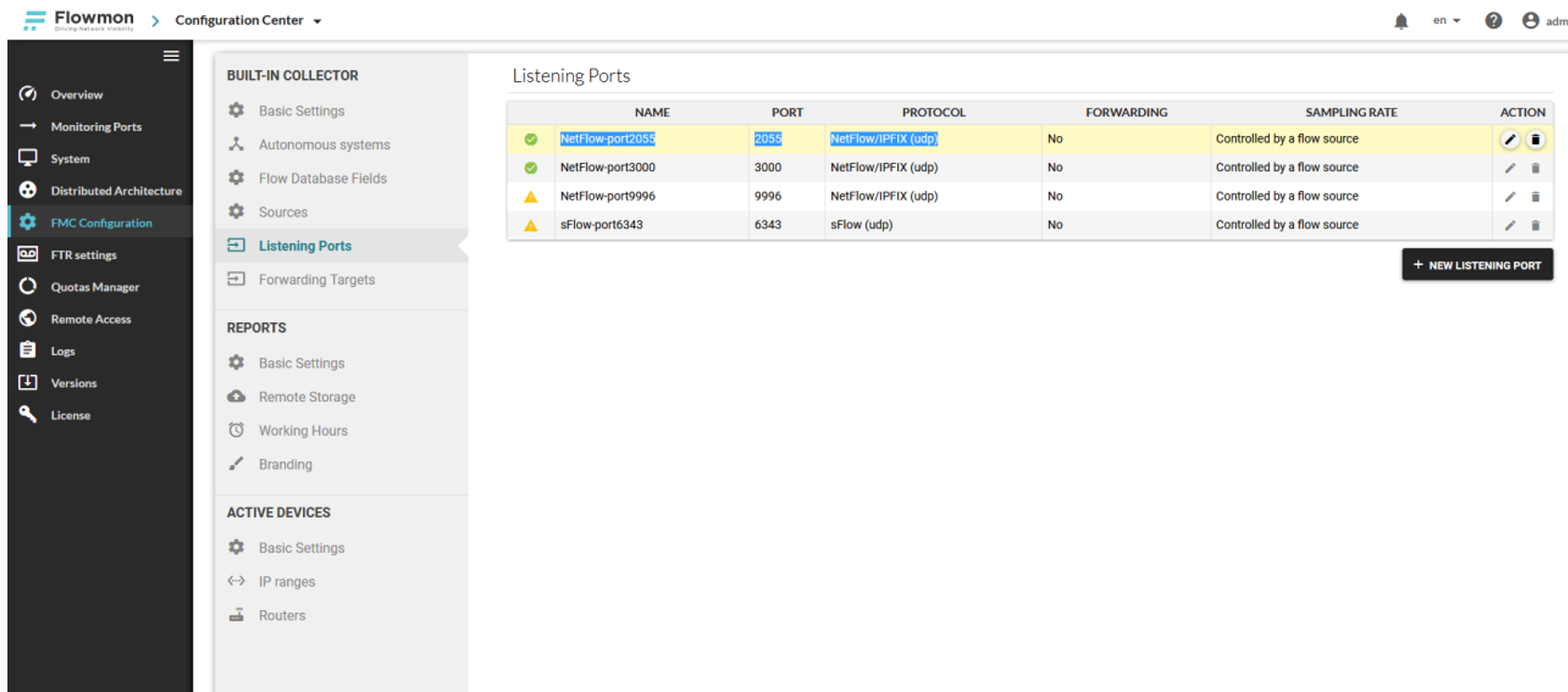

Далее проверяем порт коллектора, куда должен поступать трафик.

В нашем случае коллектор ожидает трафик на порту UDP/2055.

Шаг 4. Настройка сетевого оборудования для экспорта flow

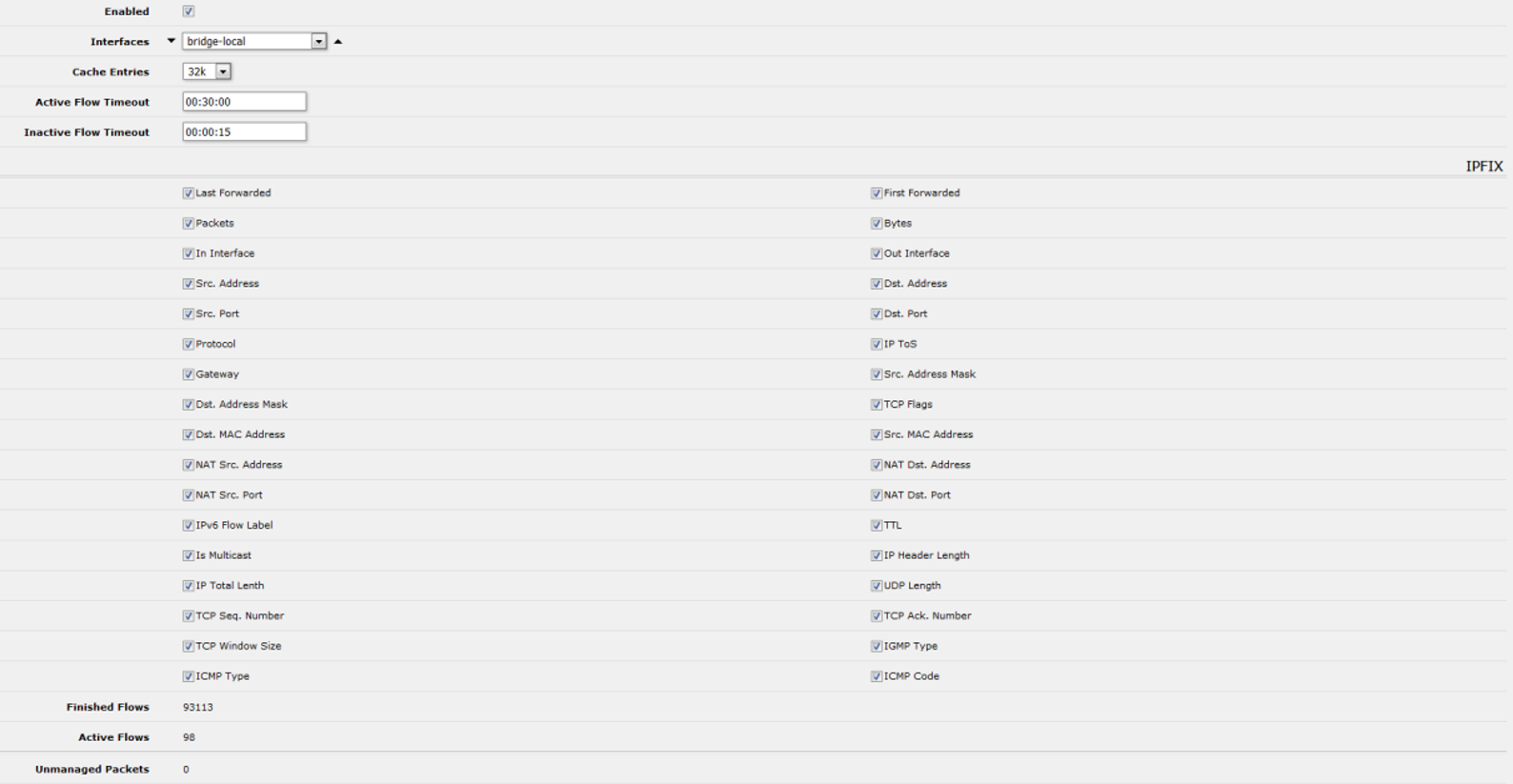

Настройку NetFlow на оборудовании Cisco Systems, наверное, можно назвать совершенно обычным делом для любого сетевого администратора. Для нашего примера мы возьмем что-нибудь более необычное. Например, маршрутизатор MikroTik RB2011UiAS-2HnD. Да, как ни странно, такое бюджетное решение для малых и домашних офисов тоже поддерживает протоколы NetFlow v5/v9 и IPFIX. В настройках задаем таргет (адрес коллектора 192.168.78.198 и порт 2055):

И добавляем все доступные для экспорта метрики:

На этом можно сказать, что базовая настройка завершена. Проверяем, поступает ли в систему трафик.

Шаг 5. Проверка и эксплуатация модуля Network Performance Monitoring and Diagnostics

Проверить наличие трафика от источника можно в разделе Flowmon Monitoring Center –> Sources:

Видим, что данные поступает в систему. Спустя некоторое время после того, как коллектор накопит трафик, виджеты начнут отображать информацию:

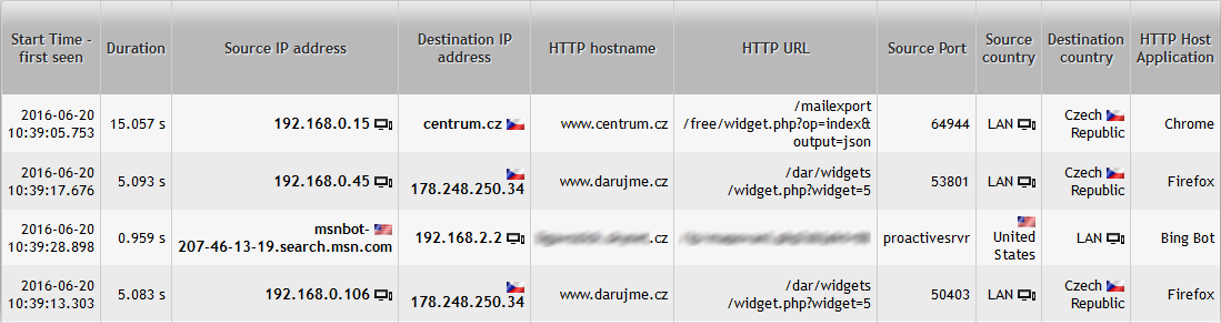

Построена система по принципу drill down. Тоесть, пользователь, выбирая интересующий его фрагмент на схеме или графике, «проваливается» до того уровня глубины данных, которые ему нужны:

Вплоть до информации о каждом сетевом соединении и коннекте:

Шаг 6. Модуль Anomaly Detection Security

Этот модуль можно назвать, пожалуй, одним из самых интересных, благодаря использованию безсигнатурных методов обнаружения аномалий в сетевом трафике и вредоносной сетевой активности. Но это не аналог IDS/IPS систем. Работа с модулем начинается с его «обучения». Для этого в специальном визарде указываются все ключевые компоненты и службы сети, включая:

- адреса шлюза, DNS, DHCP и NTP серверов,

- адресация в сегментах пользователей и серверов.

После этого система переходит в режим обучения, который в среднем длится от 2 недель до 1 месяца. За это время система формирует baseline трафика, характерного непосредственно для нашей сети. Проще говоря, система изучает:

- какое поведение является характерным для узлов сети?

- какие объемы данных обычно передаются и являются нормальными для сети?

- какое время работы является типовым для пользователей?

- какие приложения работают в сети?

- и многое другое..

В итоге мы получаем инструмент, выявляющий любые аномалии в нашей сети и отклонения от характерного поведения. Вот пара примеров, которые позволяет обнаружить система:

- распространение в сети нового вредоносного ПО, не детектируемого сигнатурами антивирусов;

- построение DNS, ICMP или других туннелей и передача данных в обход межсетевого экрана;

- появление в сети нового компьютера, выдающего себя за DHCP и/или DNS сервер.

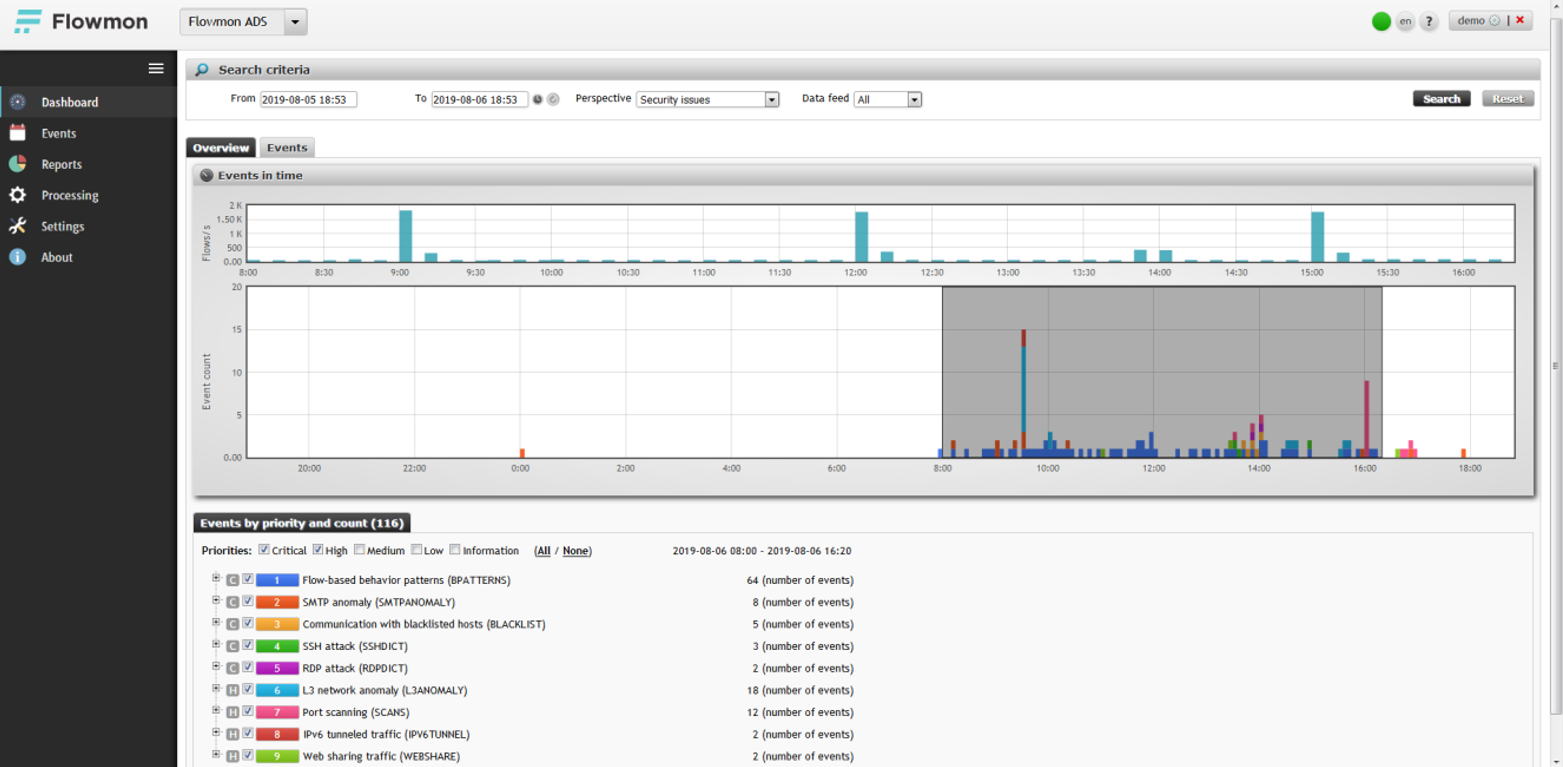

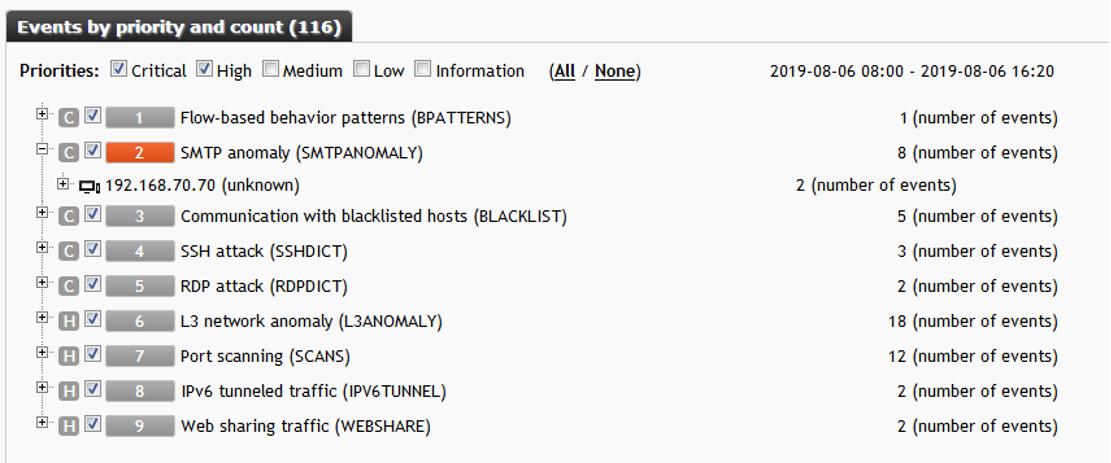

Посмотрим, как это выглядит в живую. После того, как Ваша система прошла обучение и построила baseline трафика сети, она начинает детектировать инциденты:

Главная страница модуля – временной график с отображением выявленных инцидентов. В нашем примере видим явный всплеск, примерно между 9 и 16 часами. Выделяем его и смотрим подробнее.

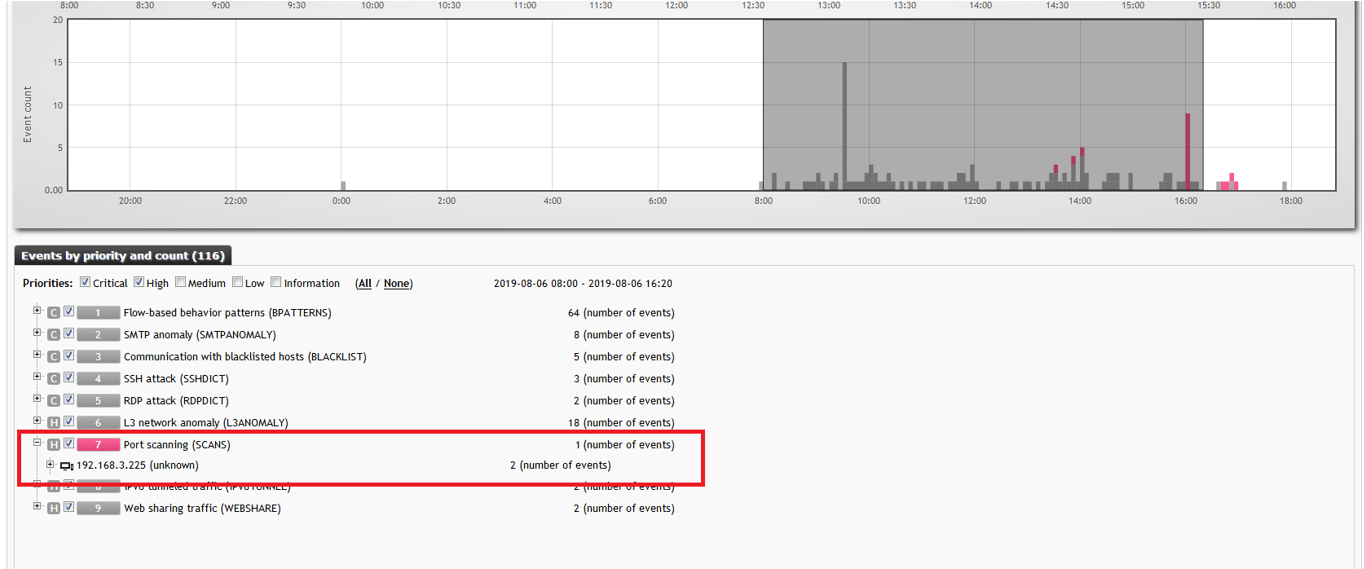

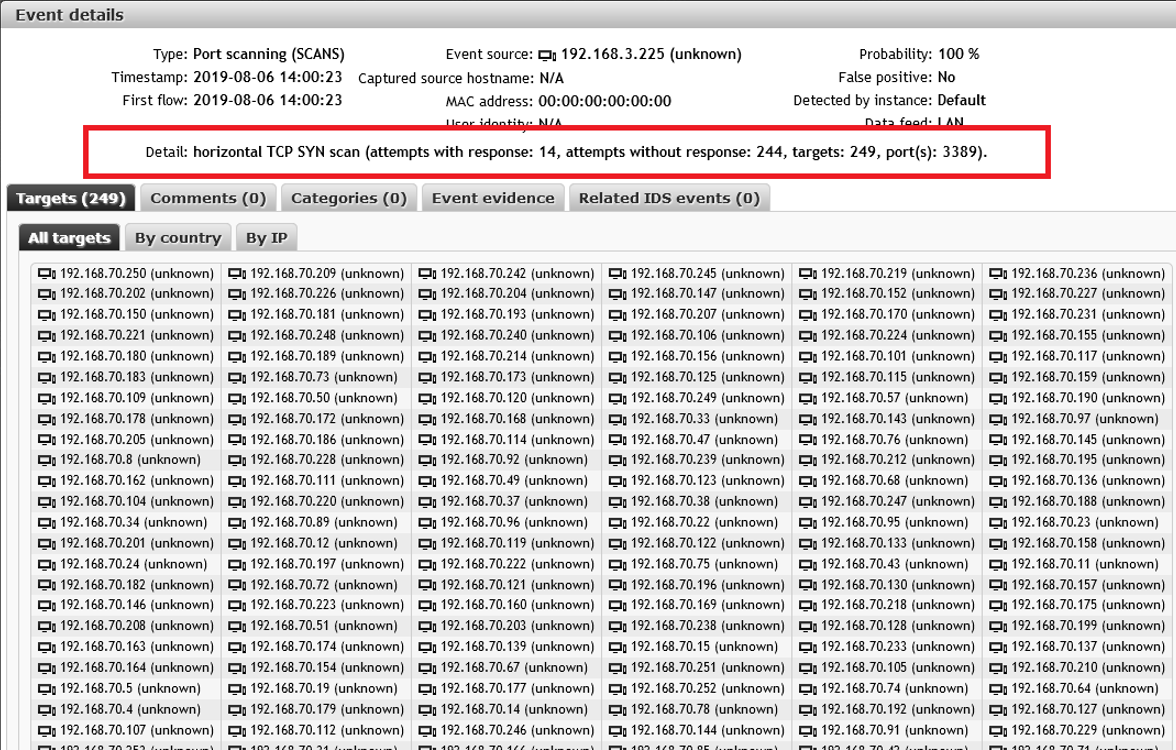

Явно прослеживается аномальное поведение злоумышленника в сети. Начинается все с того, что хост с адресом 192.168.3.225 начал горизонтальное сканирование сети по порту 3389 (сервис Microsoft RDP) и находит 14 потенциальных «жертв»:

и

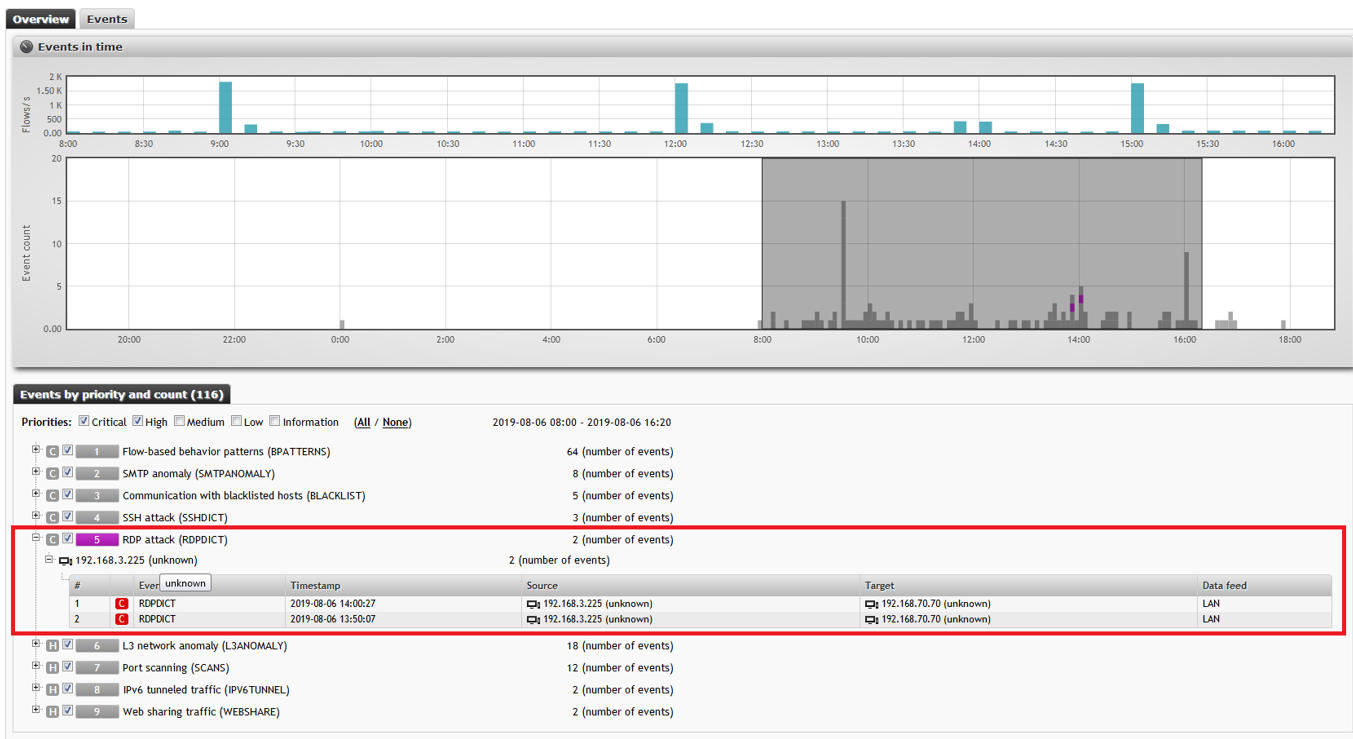

Следующий зафиксированный инцидент – хост 192.168.3.225 начинает брутфорс атаку по перебору паролей на сервис RDP (порт 3389) на выявленных ранее адресах:

В итоге атаки на одном из взломанных хостов фиксируется SMTP аномалия. Другими словами, началась рассылка СПАМ:

Данный пример является наглядной демонстрацией возможностей работы системы и модуля Anomaly Detection Security, в частности. Об эффективности судите сами. На этом функциональный обзор решения мы завершаем.

Заключение

Резюмируем, какие выводы о Flowmon мы можем сделать в сухом остатке:

- Flowmon – решение премиального уровня для корпоративных Заказчиков;

- благодаря универсальности и совместимости, сбор данных доступен с любых источников: сетевого оборудования (Cisco, Juniper, HPE, Huawei…) или собственных зондов (Flowmon Probe);

- возможности по масштабируемости решения позволяют наращивать функционал системы посредством добавления новых модулей, а также повышать производительность благодаря гибкому подходу к лицензированию;

- за счет использования технологий безсигнатурного анализа, система позволяет обнаруживать даже не известные антивирусам и IDS/IPS системам zero-day атаки;

- благодаря полной «прозрачности» с точки зрения установки и присутствия системы в сети – решение не влияет на работу других узлов и компонент Вашей ИТ инфраструктуры;

- Flowmon – единственное на рынке решение, поддерживающее мониторинг трафика на скоростях до 100 Гбит/с;

- Flowmon – решение для сетей любого масштаба;

- лучшее соотношение цена / функционал среди аналогичных решений.

В данном обзоре мы рассмотрели менее 10% общего функционала решения. В следующей статье мы расскажем про остальные модули Flowmon Networks. На примере модуля Application Performance Monitoring мы покажем как администраторы бизнес приложений могут обеспечить доступность на заданном уровне SLA, а также максимально быстро диагностировать проблемы.

Также, хотим пригласить Вас на наш вебинар (10.09.2019), посвященный решениям вендора Flowmon Networks. Для предварительной регистрации просим Вас пройти регистрацию тут.

На этом пока все, спасибо за Ваш интерес!

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.