Здравствуйте, коллеги!

Определившись с минимальными требованиями для развертывания StealthWatch в прошлой части, мы можем начать развертывание продукта.

1. Способы развертывания StealthWatch

Существует несколько способов «потрогать» StealthWatch:

• dcloud – облачный сервис лабораторных работ;

• Cloud Based: Stealthwatch Cloud Free Trial – здесь Netflow с вашего устройства посыпется в облако и будет там анализироваться ПО StealthWatch;

• On-premise POV ( GVE request) – способ, по которому пошел я, вам скинут 4 OVF файла виртуальных машин со встроенными лицензиями на 90 дней, которые можно развернуть на выделенном сервере в корпоративной сети.

Несмотря на обилие cкачанных виртуалок, для минимальной рабочей конфигурации достаточно только 2: StealthWatch Management Console и FlowCollector. Однако если нет сетевого устройства, которое может экспортировать Netflow на FlowCollector, то необходимо развернуть еще и FlowSensor, так как последний с помощью SPAN/RSPAN технологий позволяет собирать Netflow.

В качестве лабораторного стенда, как я уже говорил ранее, может выступать ваша реальная сеть, так как StealthWatch нужна лишь копия, или, правильнее говоря, выжимка копии трафика. На рисунке ниже представлена моя сеть, где на шлюзе безопасности я сконфигурирую Netflow Exporter и, в результате, буду посылать Netflow на коллектор.

Для доступа к будущим VM, на вашем фаерволе, если таковой имеется, следует разрешить следующие порты:

TCP 22 l TCP 25 l TCP 389 l TCP 443 l TCP 2393 l TCP 5222 l UDP 53 l UDP 123 l UDP 161 l UDP 162 l UDP 389 l UDP 514 l UDP 2055 l UDP 6343

Некоторые из них — общеизвестные сервисы, некоторые зарезервированы под службы Cisco.

В моем случае я просто развернул StelathWatch в той же сети, что и Check Point, и никаких правил на разрешения конфигурировать не пришлось.

2. Установка FlowCollector на примере VMware vSphere

2.1. Нажмите Browse и выберете OVF файл1. Проверив доступность ресурсов, перейдите в меню View, Inventory > Networking (Ctrl+Shift+N).

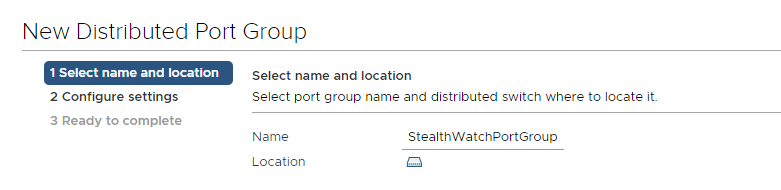

2.2. Во вкладке Networking, выбираем в настройках виртуального свича New Distributed port group.

2.3. Задаем имя, пусть будет StealthWatchPortGroup, остальные настройки можно сделать как на скриншоте и нажимаем Next.

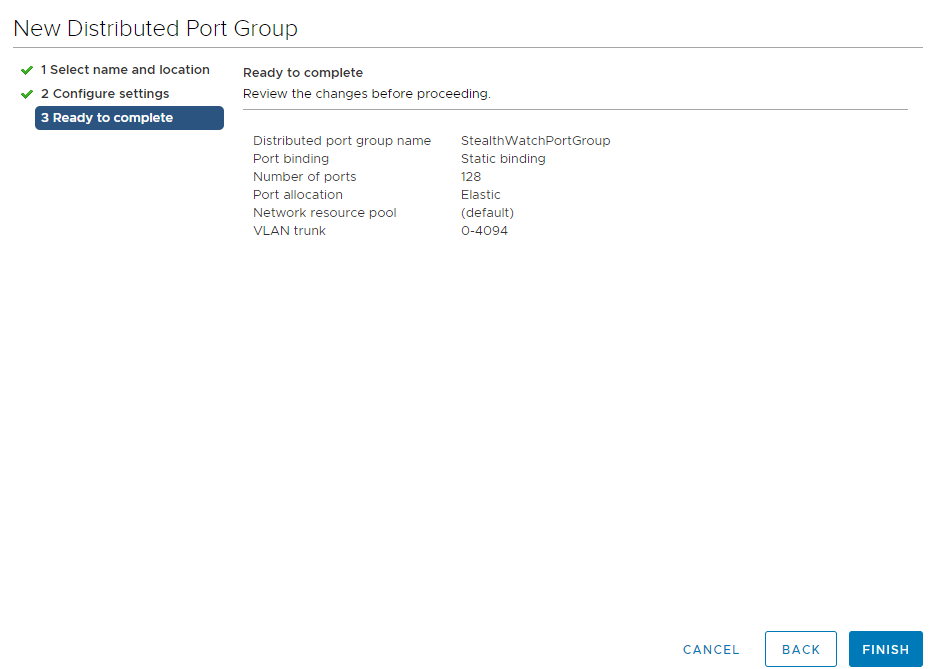

2.4. Завершаем создание Port Group кнопкой Finish.

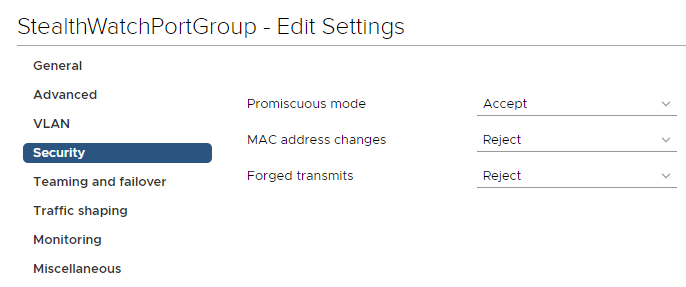

2.5. У созданной Port Group подредактируем настройки, нажав правой клавишей мыши на порт группу, выбираем Edit Settings. Во вкладке Security обязательно включаем «неразборчивый режим», Promiscuous Mode > Accept > OK.

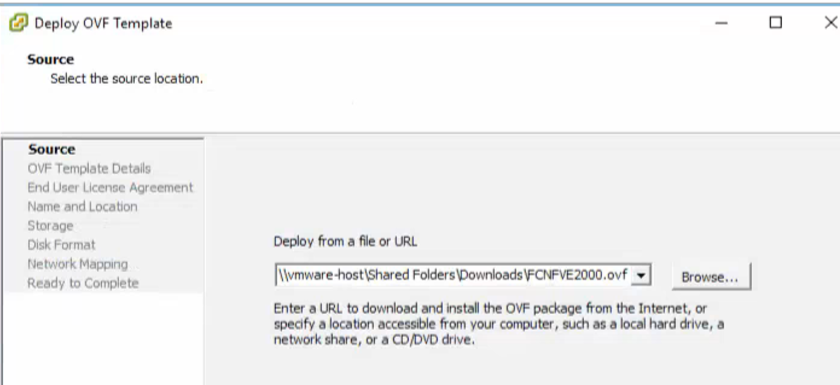

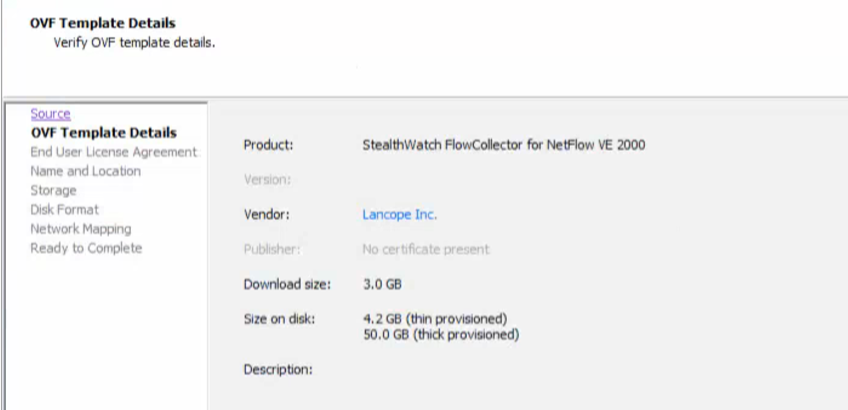

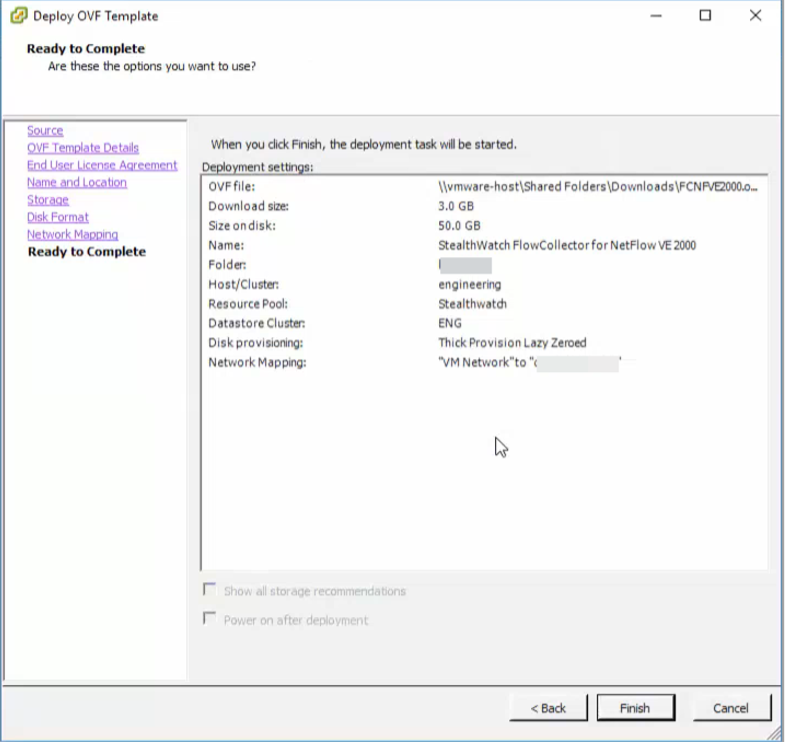

2.6. В качестве примера импортируем OVF FlowCollector, ссылку на скачивание которого прислал инженер Cisco после GVE запроса. Нажав правой клавишей мыши на хост, на котором вы планируете развернуть VM, выбираем Deploy OVF Template. Касательно выделяемого места, на 50 GB он «заведется», но для боевых условий рекомендуется выделять гигабайт 200.

2.7. Выбираем папку, где лежит OVF файл.

2.8. Нажимаем «Далее».

2.9. Указываем имя и сервер, где мы это разворачиваем.

2.10. В итоге получаем следующую картину и нажимаем «Finish».

2.11. Выполняем те же самые шаги, для развертывания StealthWatch Management Console.

2.12. Теперь следует указать необходимые сети в интерфейсах, чтобы FlowCollector видел, как SMC, так и устройства, с которых будет экспортироваться Netflow.

3. Инициализация StealthWatch Management Console

3.1. Перейдя в консоль установленной машины SMCVE, вы увидите место для ввода логина и пароля, по умолчанию sysadmin/lan1cope.

3.2. Заходим в пункт Management, задаем IP-адрес и другие сетевые параметры, затем подтверждаем их изменение. Устройство перезагрузится.

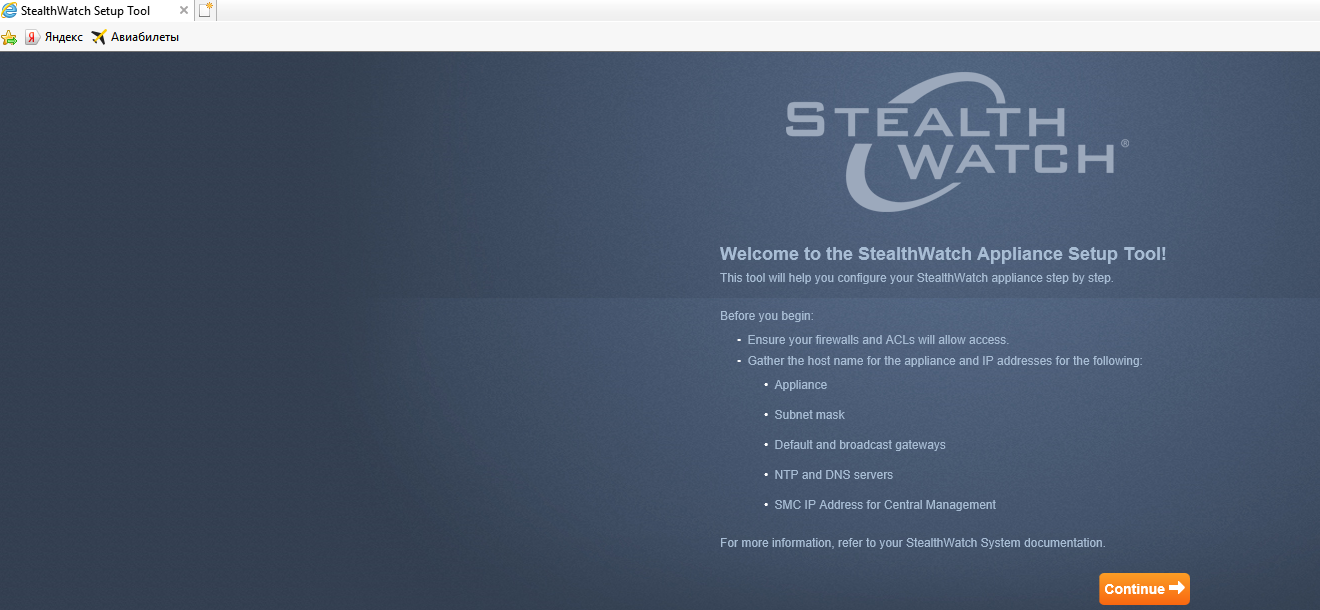

3.3. Переходим в веб-интерфейс (по https на тот адрес, который вы задали SMC) и проинициализировать консоль, логин/пароль по умолчанию — admin/lan411cope.

P.S.: бывает, что в Google Chrome не открывается, Explorer всегда выручит.

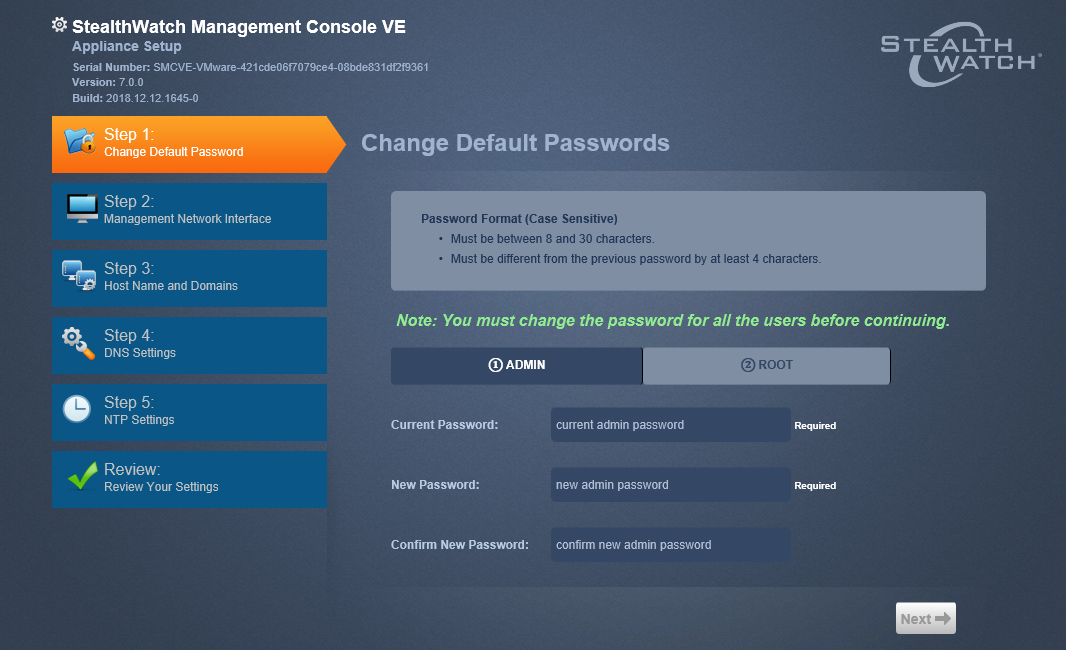

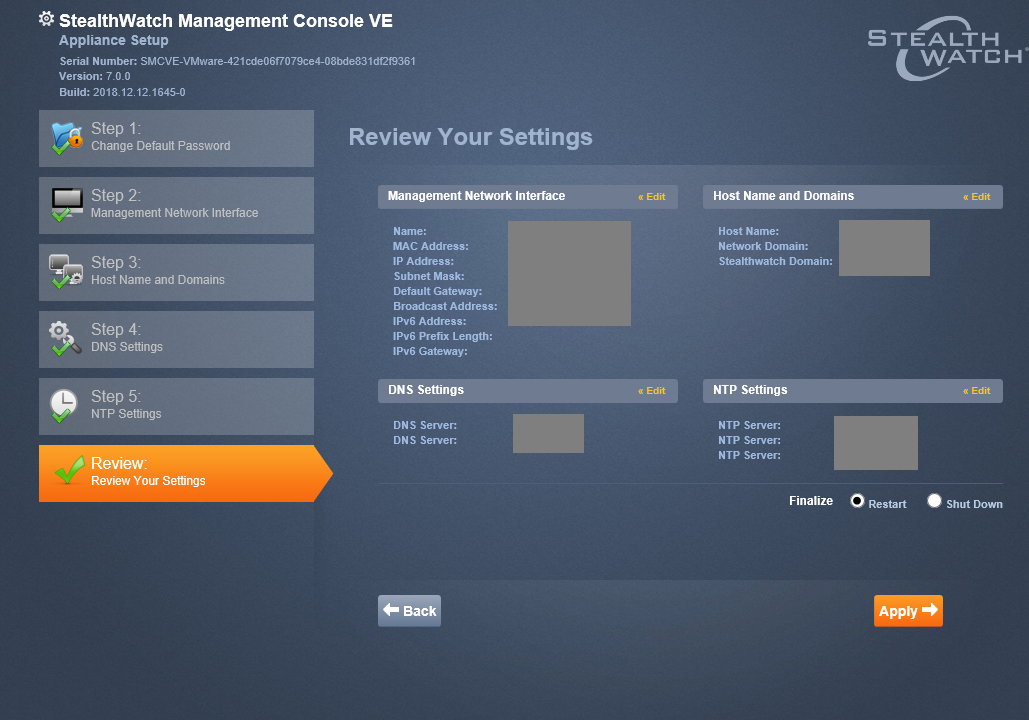

3.4. Обязательно меняем пароли, задаем DNS, NTP серверы, домен и прочее. Настройки интуитивно понятные.

3.5. После нажатия кнопки «Apply» устройство снова перезагрузится. Через 5-7 минут можно подключить еще раз по этому адресу; управление StealthWatch будет осуществляться через веб-интерфейс.

4. Настройка FlowCollector

4.1. С коллектором все то же самое. Сперва в CLI указываем IP-адрес, маску, домен, далее FC перезагружается. После можно подключиться к веб-интерфейсу по заданному адресу и провести такую же базовую настройку. В связи с тем, что настройки похожи, подробные скриншоты опускаются. Учетные данные для входа такие же.

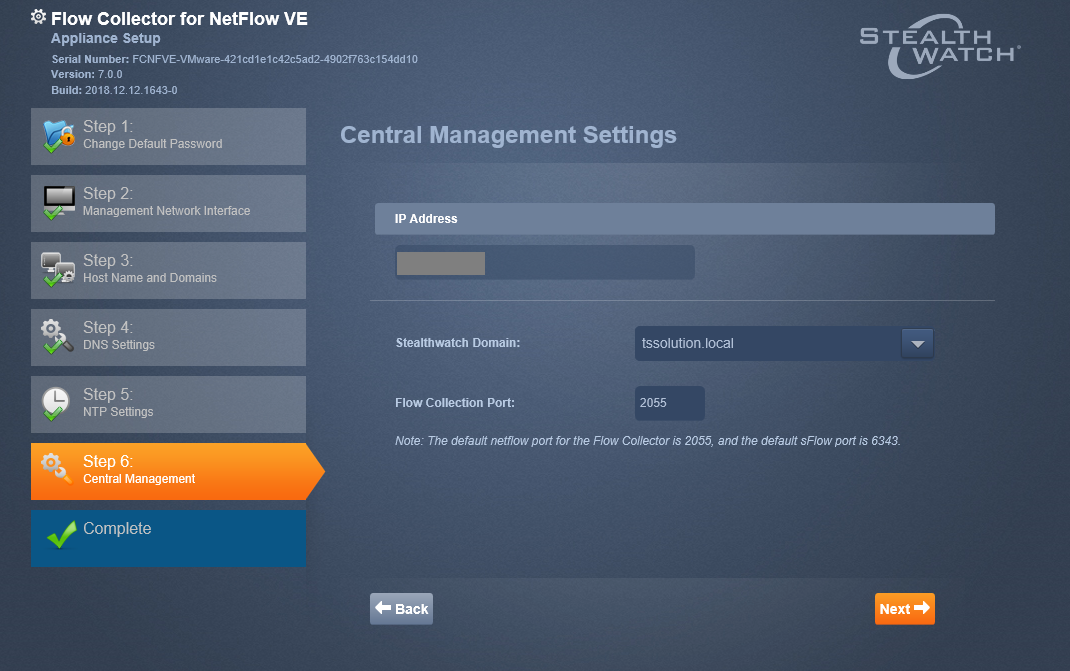

4.2. На предпоследнем пункте необходимо задать IP-адрес SMC, в этом случае консоль будет видеть устройство, подтвердить эту настройку придется вводом учетных данных.

4.3. Выбираем домен для StealthWatch, он был задан ранее, и порт 2055 – обычный Netflow, если работаете с sFlow, порт 6343.

5. Конфигурация Netflow Exporter

5.1. Для настройки экспортера Netflow настоятельно рекомендую обратиться к этому ресурсу , здесь основные гайды для конфигурации Netflow экспортера для многих устройств: Cisco, Check Point, Fortinet.

5.2. В нашем случае, я повторюсь, мы экспортируем Netflow со шлюза Check Point. Настройка Netflow exporter производится в схожей по названию вкладке в веб-интерфейсе (Gaia Portal). Для этого стоит нажать «Add», указать версию Netflow и необходимый порт.

6. Анализ работы StealthWatch

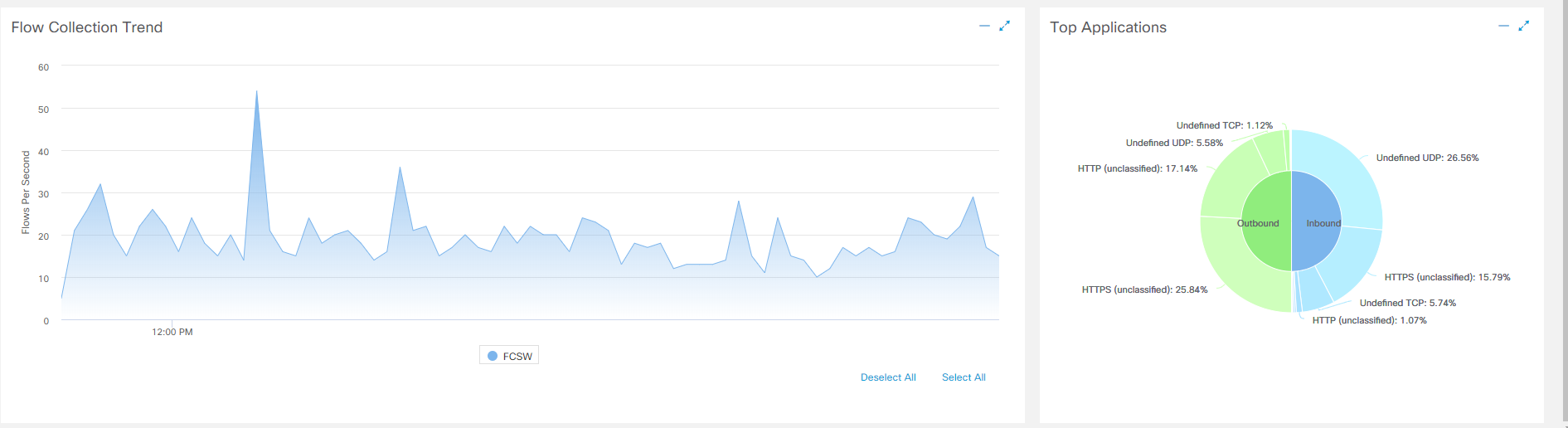

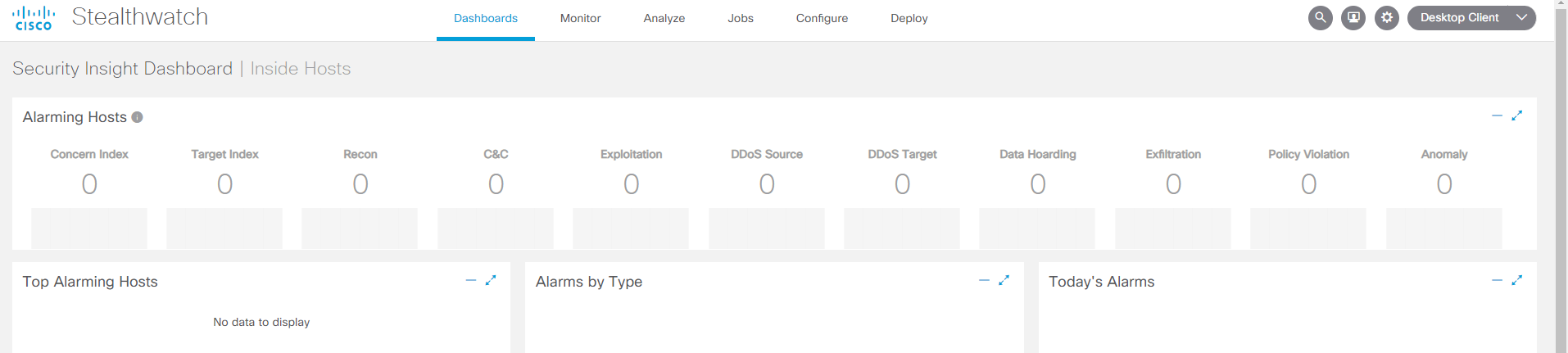

6.1. Перейдя в веб-интерфейс SMC, на первой же странице Dashboards > Network Security видно, что трафик пошел!

6.2. Некоторые настройки, например, разбиение хостов по группам, мониторинг отдельных интерфейсов, их загруженность, управление колллекторами и другое можно найти только в Java приложении StealthWatch. Разумеется, Cisco потихоньку переносит весь функционал в браузерную версию и скоро от такого десктопного клиента мы откажемся.

Для установки приложения, предварительно следует поставить JRE (я ставил версию 8, хотя говорится, что поддерживается вплоть до 10) с официального сайта Oracle

В правом верхнем углу веб-интерфейса консоли управления для скачивания необходимо нажать кнопку «Desktop Client».

Вы сохраняете и устанавливаете клиент принудительно, java скорее всего будет ругаться на него, возможно потребуется занести хост в java исключения.

В результате взору открывается довольно понятный клиент, в котором легко посмотреть загрузку экспортеров, интерфейсов, атаки и их потоки.

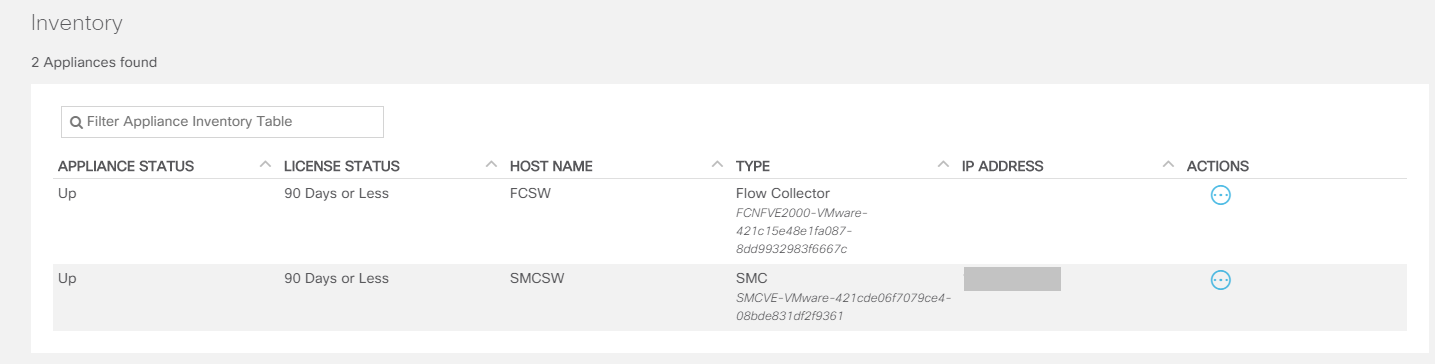

7. StealthWatch Central Management

7.1. Во вкладке Central Management находятся все устройства, являющиеся частью развернутого StealthWatch, такие как: FlowCollector, FlowSensor, UDP-Director и Endpoint Concetrator. Там можно управлять сетевыми настройками и службами устройств, лицензиями и мануально выключить устройство.

Перейти в нее можно нажав на «шестеренку» в правом верхнем углу и выбрав Central Management.

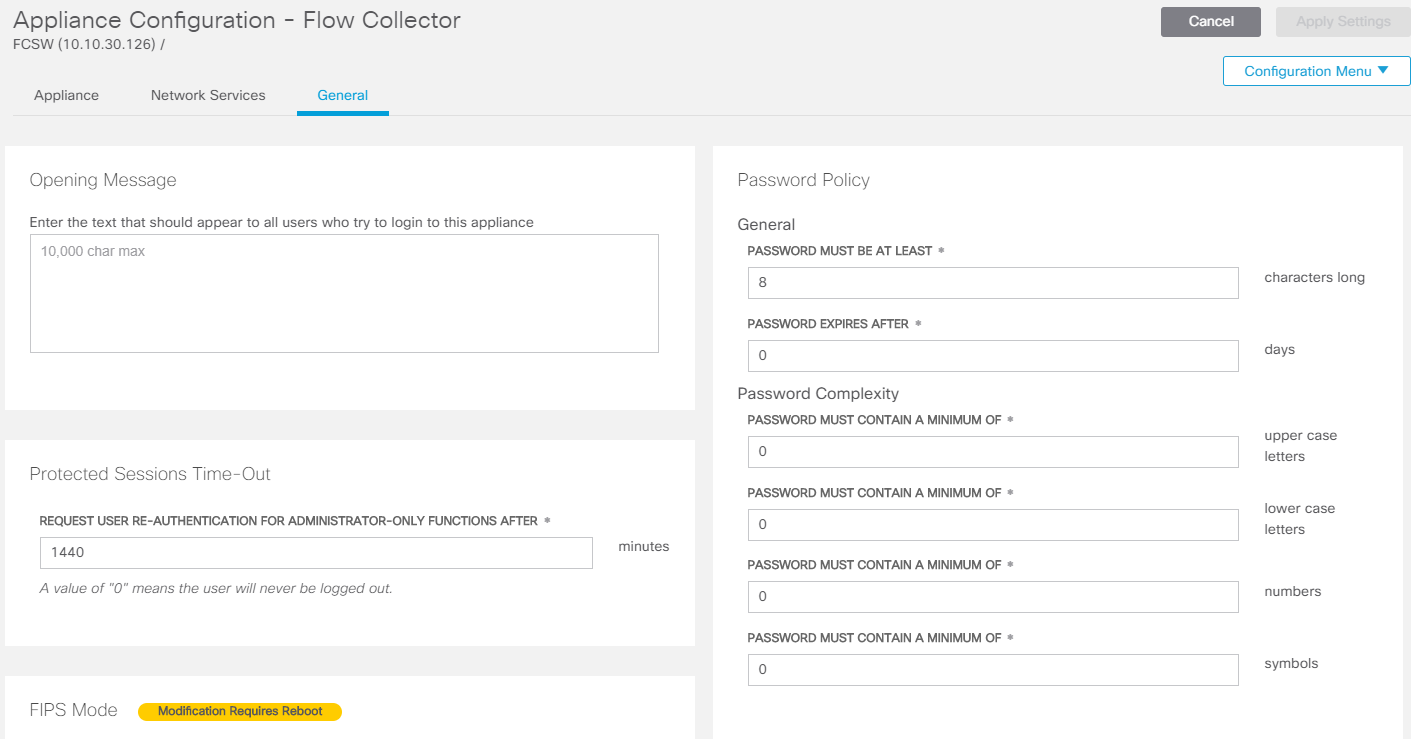

7.2. Перейдя в Edit Appliance Configuration у FlowCollector, вы увидите настройки SSH, NTP и другие сетевые настройки, касающиеся непосредственно апплайнса. Чтобы перейти следует выбрать Actions > Edit Appliance Configuration у необходимого устройства.

7.3. Менеджмент лицензиями также можно найти, во вкладке Central Management > Manage Licences. Триальные лицензии в случае GVE запроса даются на 90 дней.

Продукт готов к работе! В следующей части мы рассмотрим, как StealthWatch может распознавать атаки и генерировать отчеты.