Мы будем использовать для поиска уязвимых IP-адресов на CVE-2019-0192.

Шаг 1. Найдите уязвимые версии программного обеспечения

Посмотрим на :

В версиях Apache Solr 5.0.0–5.5.5 и 6.0.0–6.6.5 API-интерфейс Config позволяет настраивать JMX-сервер с помощью HTTP-запроса POST. Направив его на вредоносный RMI-сервер, злоумышленник может воспользоваться небезопасной структуризацией Solr для запуска удаленного выполнения кода на стороне Solr.

- это платформа для поисковых систем с открытым исходным кодом, используется многими гигантами программного обеспечения, такими как AT&T, eBay и Netflix.

Нам нужно найти версии Apache Solr с 5.0.0 до 5.5.5 и с 6.0.0 до 6.6.5.

Вот полный список :

| 5.x | 6.x |

| 5.0.0 | 6.0.0 |

| 5.1.0 | 6.0.1 |

| 5.2.0 | 6.1.0 |

| 5.2.1 | 6.2.0 |

| 5.3.0 | 6.2.1 |

| 5.3.1 | 6.3.0 |

| 5.3.2 | 6.4.0 |

| 5.4.0 | 6.4.1 |

| 5.4.1 | 6.4.2 |

| 5.5.0 | 6.5.0 |

| 5.5.1 | 6.5.1 |

| 5.5.2 | 6.6.0 |

| 5.5.3 | 6.6.1 |

| 5.5.4 | 6.6.2 |

| 5.5.5 | 6.6.3 |

| 6.6.4 | |

| 6.6.5 |

Шаг 2: Воспроизведите уязвимую среду

Самый простой способ воспроизвести среду Solr - запустить контейнер докера с соответствующим тегом версии, используя команду, представленную на странице :

docker run \ --detach \ --name="solr" \ --publish 8983:8983 \ solr:5.5.5 |

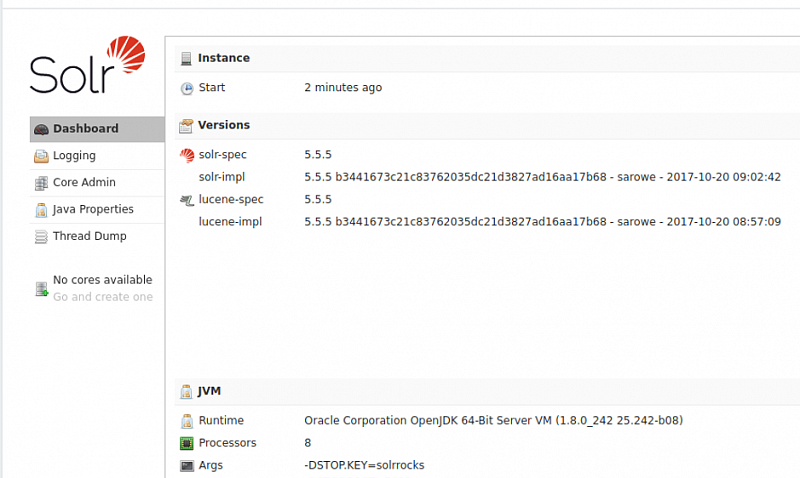

Через несколько минут мы получим исправную систему на :

Домашняя страница Apache Solr

На веб-сервере Solr по умолчанию нет защиты, поэтому панель администратора открыта для всех.

Шаг 3: Определите характеристики программного обеспечения

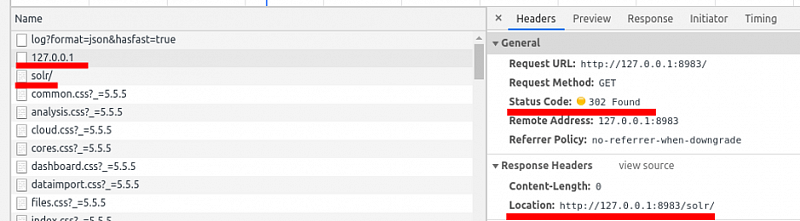

Первое, на что следует обратить внимание, это документация докер-хаба. В документации команда, запускающая контейнер, использует порт 8983. Номер порта является первой зацепкой, однако он довольно распространен для различных служб HTTP, поэтому мы должны найти что-то еще.

Второй характеристикой является ответ перенаправления HTTP на страницу / solr/, полученную с сервера, когда мы переходим на домашнюю страницу.

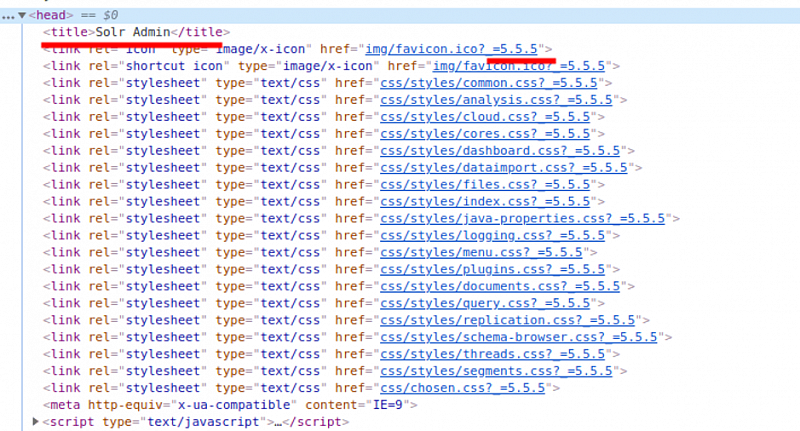

Стоит попытаться изучить исходный код HTML. В заголовке страницы мы видим подстроку «Solr Admin», которая может быть идентификатором программного обеспечения. Далее мы видим, что версия Apache Solr «5.5.5» включена в путь таблиц стилей.

Теперь у нас достаточно информации, чтобы попытаться найти уязвимые IP-адреса.

Шаг 4: Задайте правильный запрос

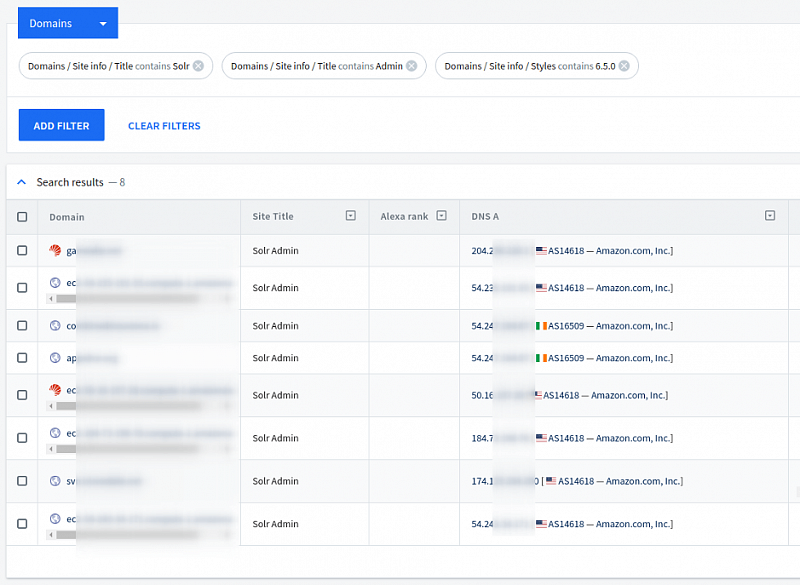

На этом этапе мы собираемся использовать , чтобы найти домены, работающие на Apache Solr, затронутые CVE-2019-0192.

Попробуем найти домены по версии 6.5.0 Apache Solr и Title. Мы установим следующие поисковые фильтры:

- Domains → Site info → Title → contains → Solr

- Domains → Site info → Title → contains → Apache

- Domains → Site info → Styles → contains → 6.5.0

Расширенный поиск

Последний шаг: очистка

Почистите компьютер после проведенных операций. Остановите и удалите док-контейнер Apache Solr и образ докера:

docker stop solr \ && docker rm solr \ && docker rmi solr:5.5.5 |

Итоги

Чтобы повысить безопасность службы Apache Solr вы всегда должны добавлять элементы управления безопасностью. Тогда ваше программное обеспечение не будет подвергаться публичному доступу. Примерами таких элементов управления могут быть HTTP-авторизация или использование VPN.

Вы должны быть готовы к таким мерам безопасности, ведь обнаружение таких хостов, относительно редкая удача.