Последние полгода были, мягко говоря, непростыми. Новая реальность – новые векторы кибератак, хотя и про старые, проверенные временем инструменты злоумышленники не забывали. Solar JSOC и JSOC CERT скучать не приходилось: атаки на RDP, новые оболочки известного ВПО и методы сокрытия Mimikatz… Подробности, как всегда, письмом ниже.

Во втором квартале 2020 года злоумышленники активно эксплуатировали тему пандемии в атаках с использованием социальной инженерии (неожиданно, правда?). Как правило, вредоносные письма имитировали официальную рассылку с информацией о коронавирусе, что в период всеобщей паники и напряженности существенно повысило эффективность таких атак. Причем хакеры задействовали не только массовые вирусы (шифровальщики, банковские трояны, RAT и т.д.), но также были случаи использования темы пандемии APT-группировками. Атаковали практически все отрасли и типы клиентов (от SMB до enterprise и госкорпораций).

Пример фишингового письма якобы от Центра по контролю и профилактике заболеваний США:

Во время пандемии многие компании организовывали удаленный режим работы в основном по RDP. Ктово что горазд как умел. Это спровоцировало рост успешных атак на организации по двум векторам: brute-force атаки по RDP и взлом систем сотрудников с последующим проникновением в инфраструктуру.

Кроме того, в конце марта 2020 года на теневых форумах появилось объявление о продаже исходников шифровальщика Dharma за 2000$. А уже в апреле и мае мы столкнулись с расследованиями инцидентов, в которых злоумышленник (и, судя по итогам расследования, это были несколько разных атакующих) проник в инфраструктуру жертвы, перебрав пароль от локальной учетной записи администратора по протоколу RDP. После этого он решил обойти антивирус простым, но эффективным способом: запустил несколько десятков копий шифровальщика в разных оболочках. Большинство файлов были обнаружены и удалены антивирусом, но для успешного шифрования хватило одного незадетектированного сэмпла. Попытки злоумышленника обойти защиту видны в журналах антивируса:

Данный факт позволяет предположить, что исходные коды Dharma кто-то все-таки купил и умело пользуется им, накрывая шифровальщик различными обертками.

Сохранился тренд на использование находящихся в публичном поле эксплойтов для компрометации необновленных веб-сервисов. Тот же ShellShock, например, до сих пор часто применяется при атаках на госсектор. Аналогичные векторы встречаются в атаках на энергетику и ТЭК. E-сommerce и банки, напротив, довольно неплохо выстраивают защиту собственных веб-приложений, поэтому с такими проблемами сталкиваются крайне редко.

В одном из расследований нам встретилось использование комбинации уязвимостей на JBoss Web Application Server. В результате их эксплуатации злоумышленник поместил на сервер шелл (jcmd.war), а для передачи команд этому шеллу воспользовался SSRF-уязвимостью в WebLogic-сервере:

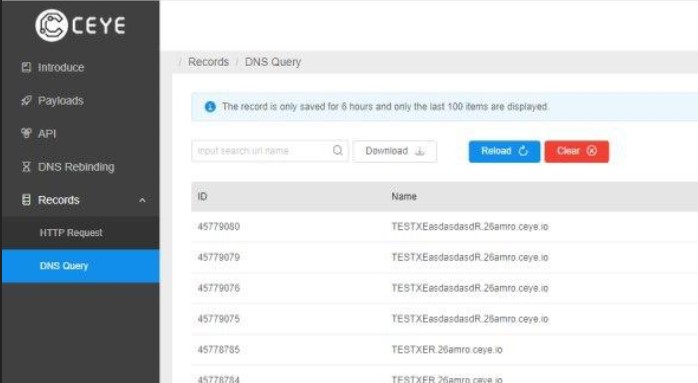

Команды представляли собой powershell-скрипты, которые выполняли на системе различные действия и отправляли команды по DNS-туннелю на легитимный сайт ceye.io, созданный ИБ-специалистами для тестирования корпоративных систем:

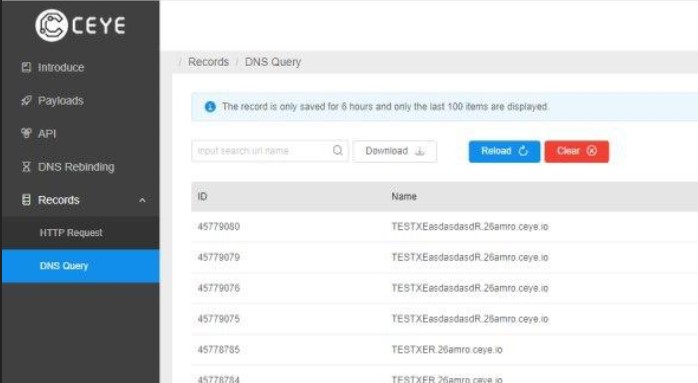

На сайте в аккаунте злоумышленника появлялось нечто подобное:

В итоге он смог получить результат выполнения команды, собрав фрагменты ответа вручную или с помощью скрипта.

Ниже приведены векторы атак, которые применяли злоумышленники с низкойсоциальной ответственностью квалификацией. Как правило, они занимаются шифрованием серверов и рабочих станций, майнингом криптовалюты, созданием из полученных ресурсов бот-сетей для организации DDoS-атак или фишинговых рассылок, а также перепродажей полученных доступов более профессиональным хакерам.

Уязвимость класса RCE, найденная в ПО Citrix NetScaler в конце 2019 года, стала одной из самых громких и легко эксплуатируемых за последнее время. После выхода новости и PoC в паблик сразу стал очевиден масштаб проблемы: десятки тысяч систем оказались уязвимы по всему миру.

Со своей стороны мы также фиксируем массовые атаки на организации кредитно-финансовой сферы, ТЭК, энергетики и промышленности. В частности, в одном из собственных расследований мы столкнулись с тем, что данная уязвимость стала точкой входа злоумышленника в инфраструктуру. Установив web shell на систему Citrix NetScaler, он смог сохранять доступ в течение семи месяцев.

Следы эксплуатации уязвимости CVE-2019-19781 выглядят так:

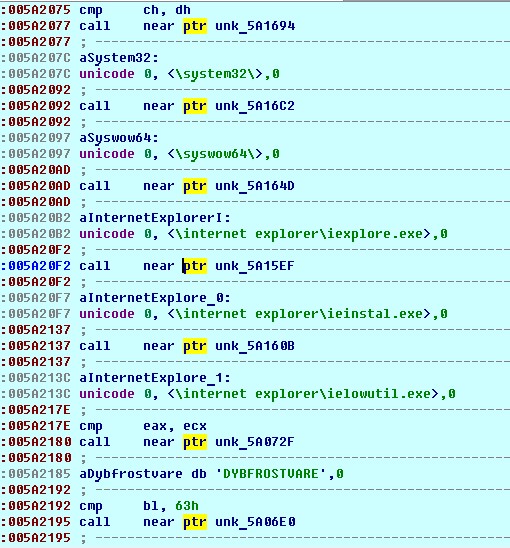

Злоумышленники стали рассылать известный банковский троян RTM в новой оболочке, которая имеет довольно простую структуру и работает в три этапа. Ниже приведен первый слой обертки, который расшифровывает шелл-код и передает ему управление.

Далее шелл-код, имеющий примерно такую же простую структуру, расшифровывает и запускает исполняемый файл, который далее распаковывает RTM с помощью функции RtlDecompressBuffer и запускает его:

Как известно, последние годы RTM лидирует в российском пространстве по количеству фишинговых рассылок. Атаки направлены на максимальный захват инфраструктуры и закрепление в ней с последующей попыткой монетизации через вывод денежных средств.

Загрузчик Emotet, которого практически не использовали в России весь прошлый год, вновь активировался в июле 2020 года и в этот раз распространял банковский троян QBot. Мы фиксируем его у наших заказчиков из разных отраслей: энергетика, госсектор, кредитно-финансовая сфера. При этом один из модулей Qbot позволяет красть почтовые письма, которые операторы, распространяющие Emotet, дальше используют для фишинговых рассылок. Это значительно повышает уровень доверия получателей и увеличивает шанс заражения.

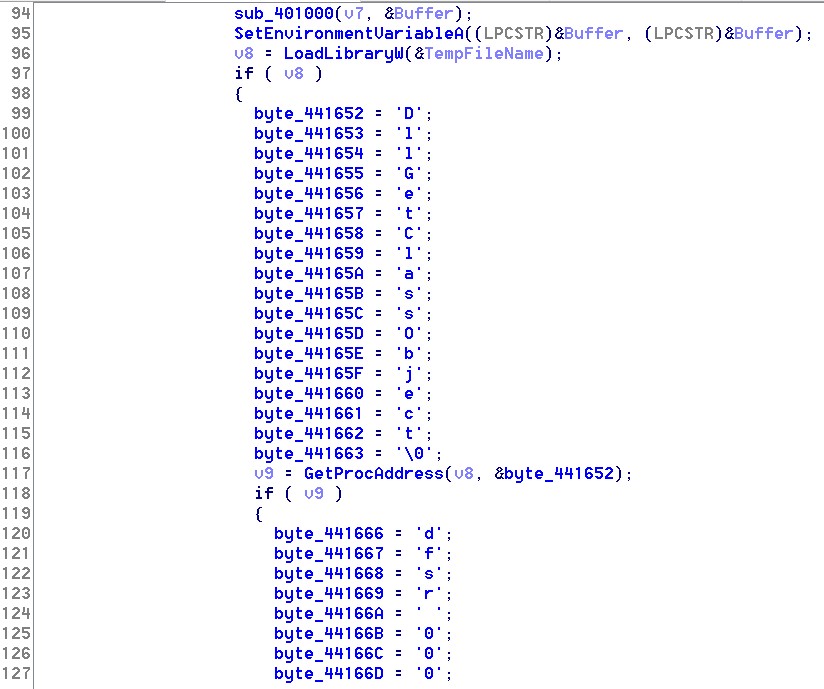

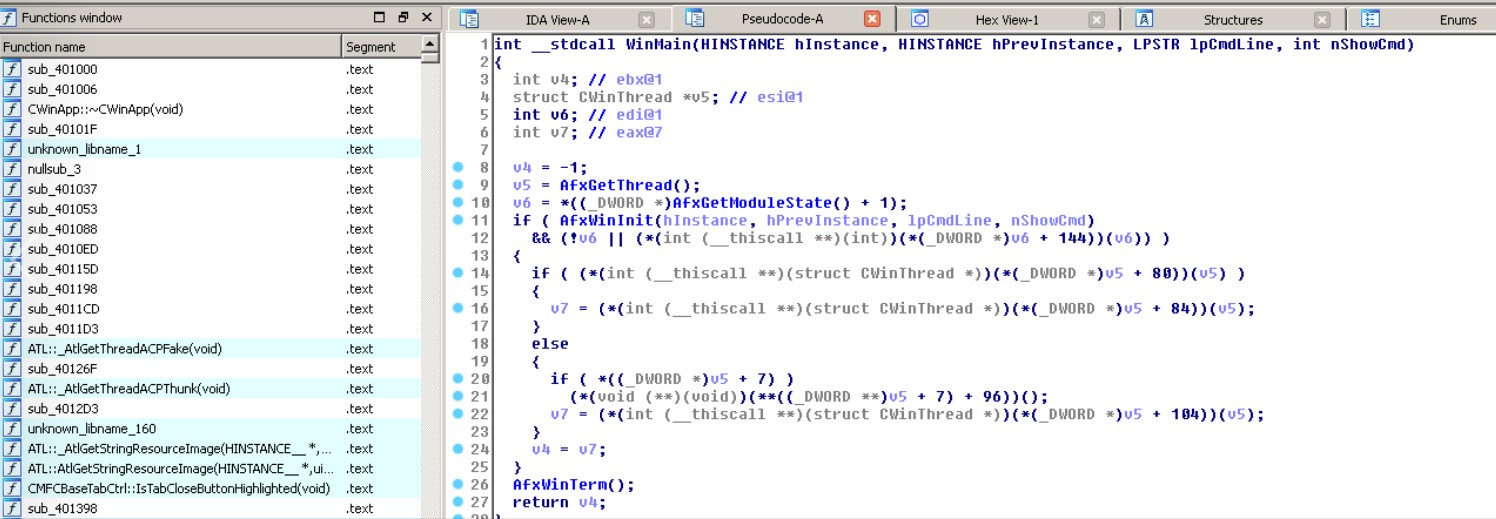

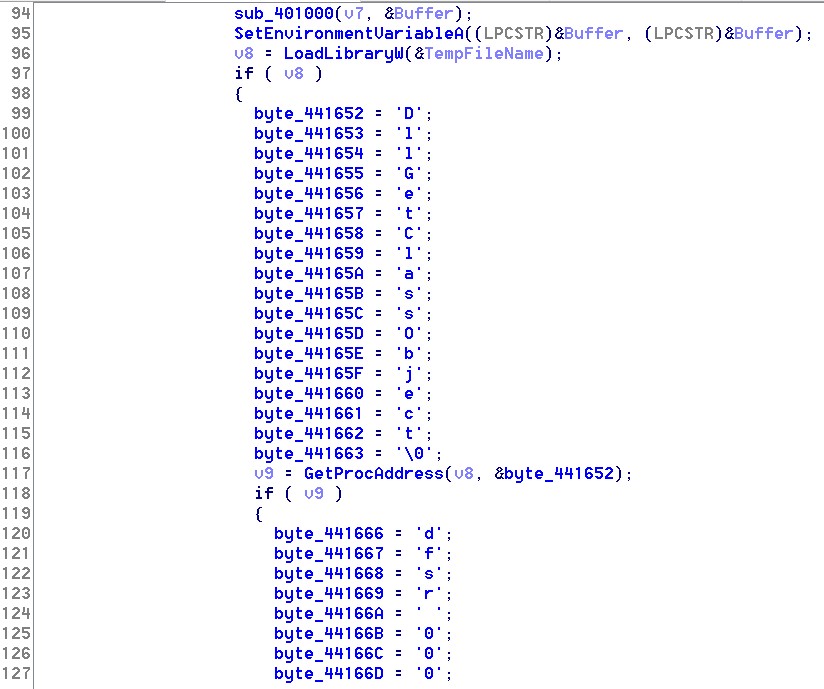

Распространялся вредонос в оболочке, которая маскировалась под приложение MFC.

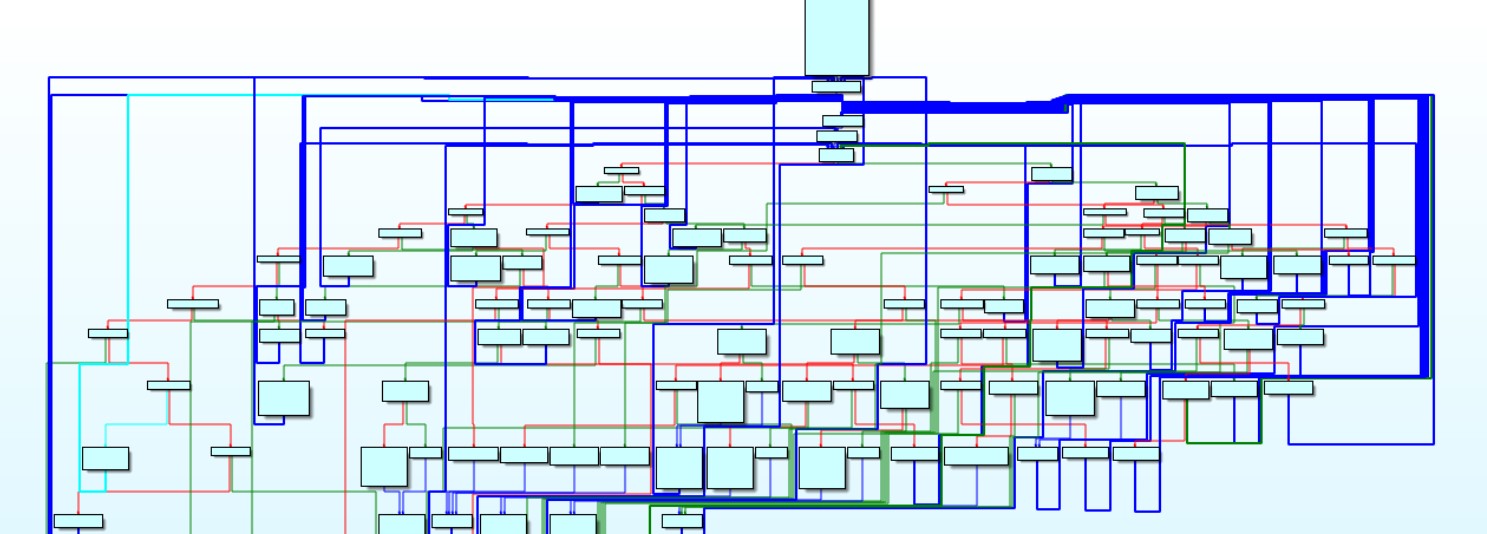

В одном из защитных слоев используется control-flow обфускация.

Недавно мы зафиксировали у одного из зарубежных заказчиков новый стилер MassLogger. И пусть его рассылают пока нечасто, он уже попал на радары специалистов по информационной безопасности. К слову, в рассылках на российские компании он еще не был замечен.

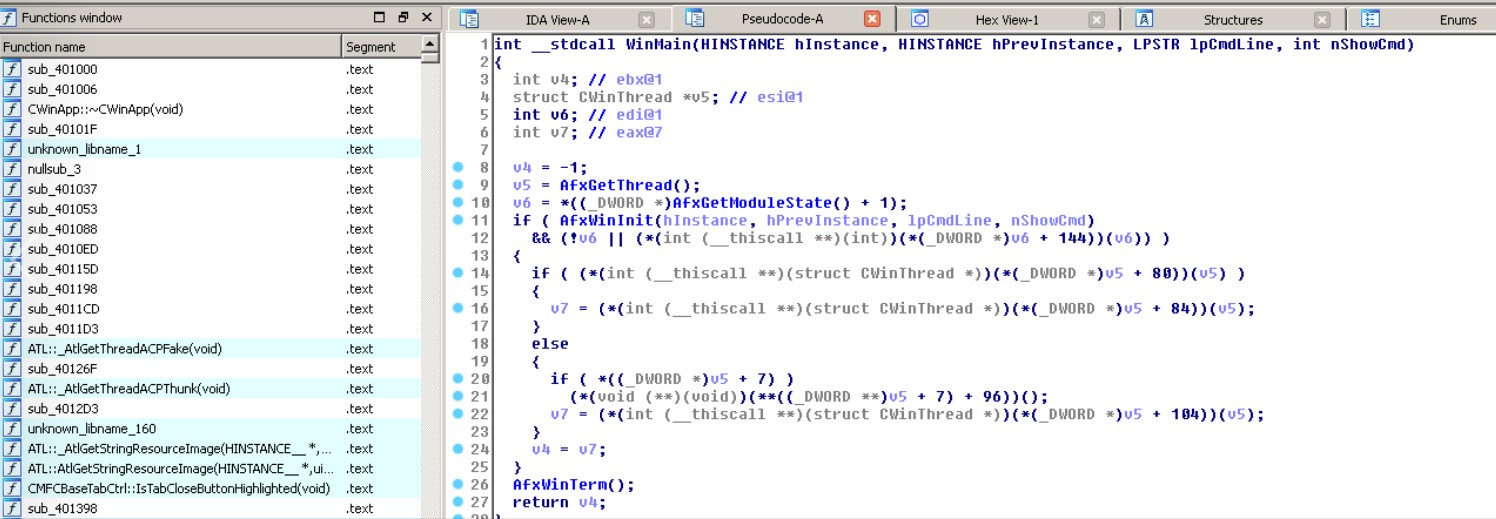

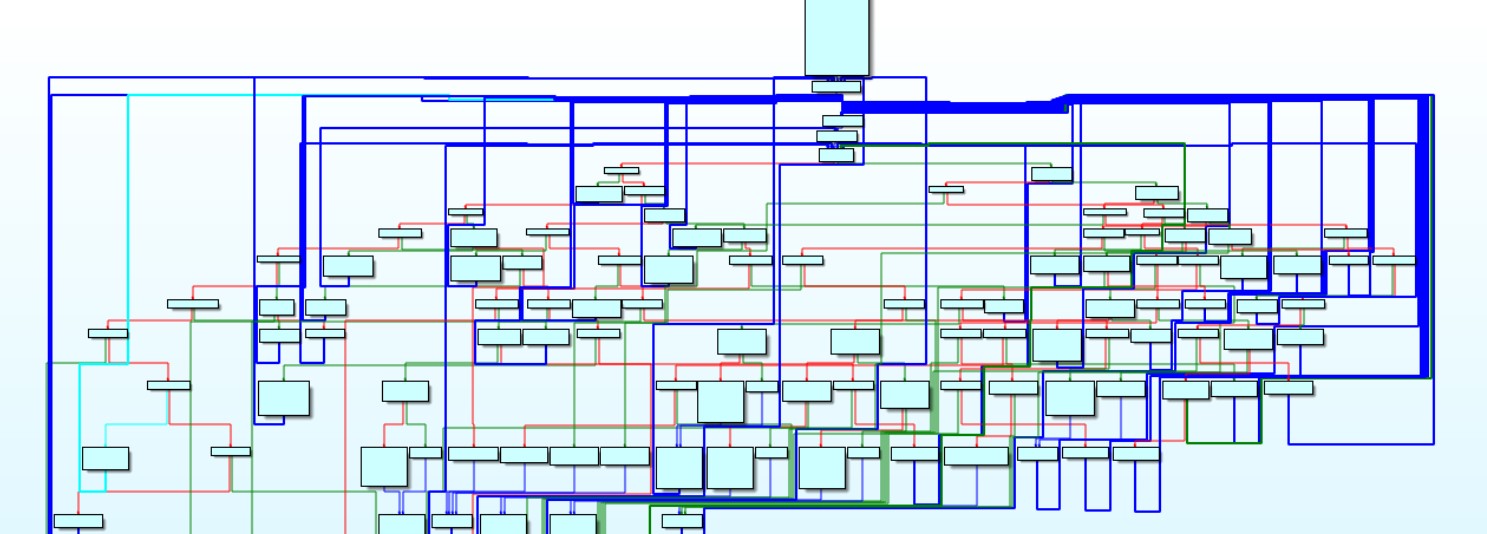

Вирус является исполняемым файлом .NET, защищен оболочкой с множеством проверок виртуального окружения и обфусцирован. Используется три основных способа обфускации: control-flow обфускация, шифрование строк и динамическая инициализация делегатов.

Пример control-flow обфускации приведен ниже:

В начале исполнения расшифровывается один из ресурсов, который содержит в себе специальный словарь. Ключом является токен поля одного из классов, а значением – токен функции, делегатом которой нужно инициализировать это поле. Далее многие функции вызываются через эти динамически инициализированные поля.

Ниже приведен фрагмент кода, где происходит заполнение словаря и инициализация полей делегатами:

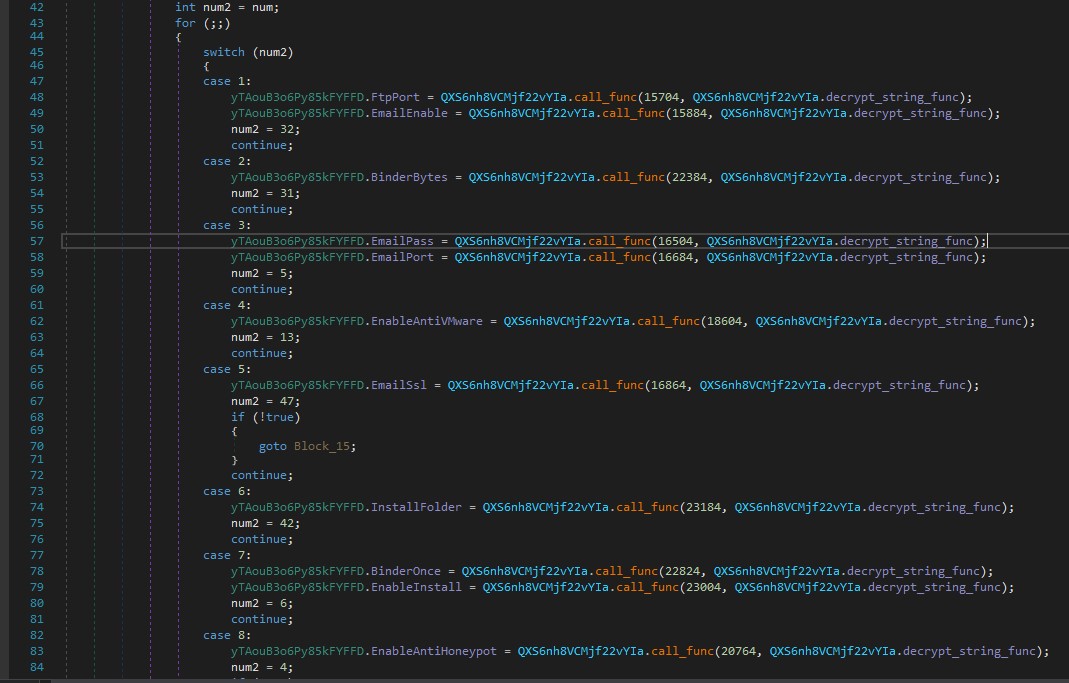

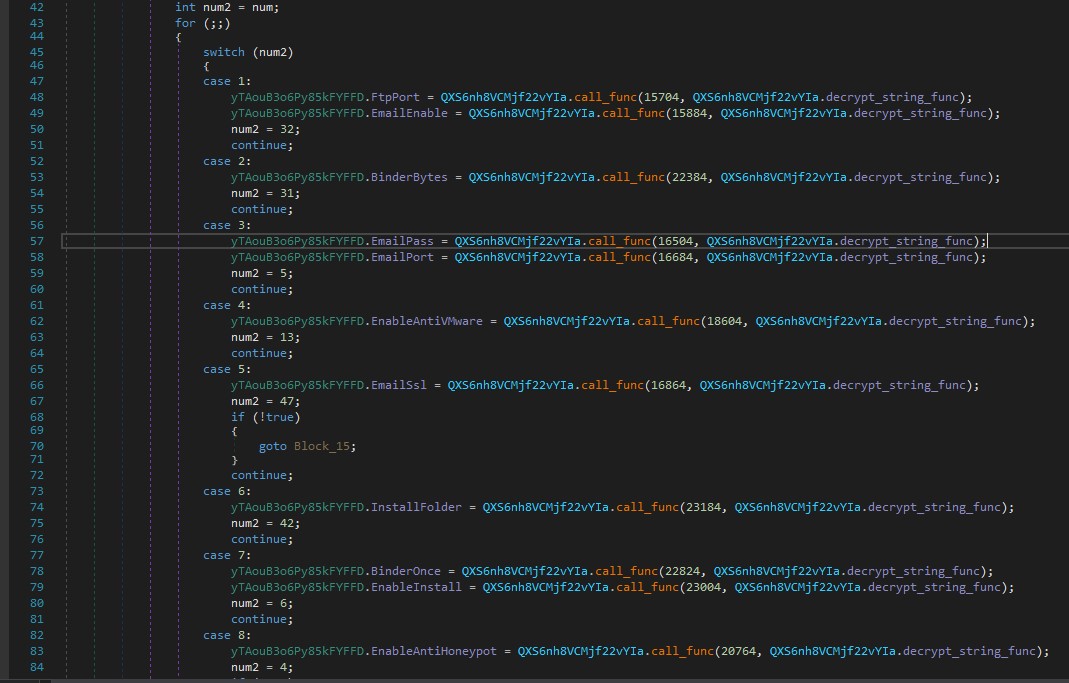

Семейство MassLogger способно отправлять собранные с компьютера жертвы данные тремя способами: на панель управления (http), на FTP-сервер или на почтовый ящик. В конфигурации вируса указаны необходимые учетные данные для FTP и почтового сервера (в зависимости от используемого метода отправки). В этом аспекте MassLogger имеет сходство с некоторыми другими стилерами .net: Hawkeye, Agent Tesla. Ниже приведен фрагмент кода с заполнением конфигурации:

В самых разных отраслях фиксировались массовые рассылки RAT NetWire в оболочке, написанной на Visual Basic. Нам встречались как вариации с native-кодом, так и с p-code. Задача оболочки – проверка на виртуальное окружение, отладка и загрузка NetWire с определенных вшитых адресов. В прошлом году мы наблюдали множество различных семейств стилеров в похожей оболочке, но данный образец включает в себя больше методов обфускации и обнаружения виртуального окружения.

Характерный фрагмент кода этого VB-пакера указан ниже:

Пример обнаружения нежелательных сервисов по вычисляемому хешу имени сервиса (например, «VMware Tools» или «VMware Snapshot Provider»):

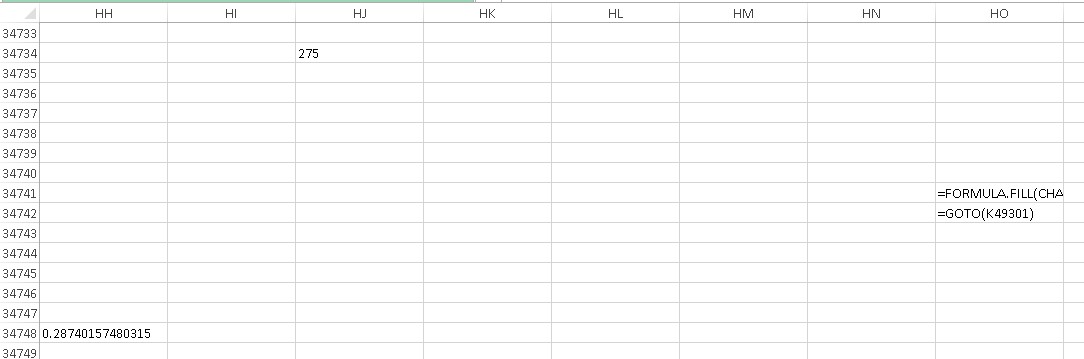

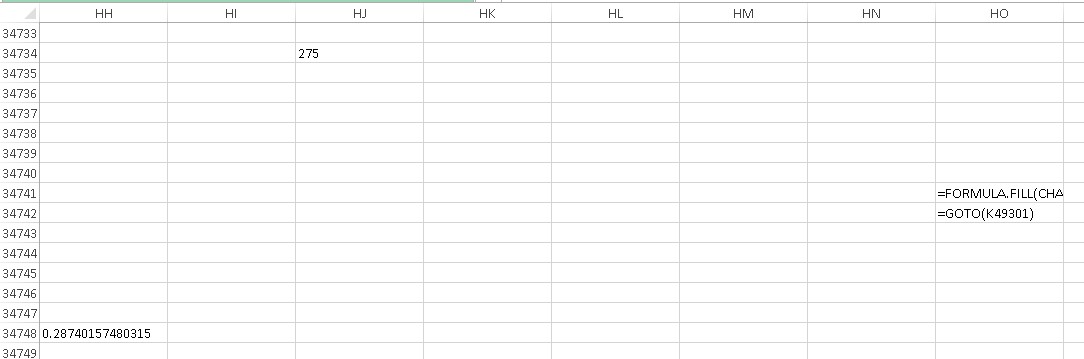

У некоторых наших заказчиков из кредитно-финансовой сферы фиксировались рассылки ВПО Zloader. Пользователи получали документ Excel, при открытии которого запускались определенные формулы в ячейках, выполняющие необходимые действия, включая антианализ и загрузку ВПО. Сами формулы были разбросаны по огромному листу, чтобы их было труднее заметить и проанализировать. Стоит отметить, что технология макросов 4.0 считается устаревшей и сейчас почти не используется.

Для продвинутых кибергруппировок ключевой задачей является не просто проникновение в инфраструктуру, а максимально долгое и незаметное нахождение внутри нее, длительный контроль и доступ к конфиденциальным данным (кибершпионаж). В отчетный период они действовали следующим образом.

В одном из наших расследований злоумышленники достаточно высокого технического уровня использовали для обхода антивируса и запуска Mimikatz интересную технику. Mimikatz в зашифрованном виде был помещен в оболочку, которая принимала из командной строки два параметра: ключ и вектор инициализации. Далее с помощью библиотеки CryptoPP Mimikatz расшифровывался, и управление передавалось ему. Ниже указан фрагмент кода с установкой ключа и вектора, а также с подготовкой буфера для расшифрования данных:

В итоге средство антивирусной защиты промолчало при запуске утилиты Mimikatz и злоумышленнику удалось получить учетные данные.

Летом 2020 года мы выявили новую киберпреступную группировку, которая атаковала банки и энергетические компании. TinyScouts отличает высокий уровень технических навыков и вариабельность сценария атаки. Подробнее о TinyScouts мы писали вот здесь.

На этом всё. Ушли нафронт новые расследования.

Игорь Залевский, руководитель отдела расследования киберинцидентов JSOC CERT

Аскер Джамирзе, эксперт по техническому расследованию отдела JSOC CERT

Общие тренды

Эксплуатация темы COVID-19

Во втором квартале 2020 года злоумышленники активно эксплуатировали тему пандемии в атаках с использованием социальной инженерии (неожиданно, правда?). Как правило, вредоносные письма имитировали официальную рассылку с информацией о коронавирусе, что в период всеобщей паники и напряженности существенно повысило эффективность таких атак. Причем хакеры задействовали не только массовые вирусы (шифровальщики, банковские трояны, RAT и т.д.), но также были случаи использования темы пандемии APT-группировками. Атаковали практически все отрасли и типы клиентов (от SMB до enterprise и госкорпораций).

Пример фишингового письма якобы от Центра по контролю и профилактике заболеваний США:

Шифровальщик Dharma и атаки на RDP

Во время пандемии многие компании организовывали удаленный режим работы в основном по RDP. Кто

Кроме того, в конце марта 2020 года на теневых форумах появилось объявление о продаже исходников шифровальщика Dharma за 2000$. А уже в апреле и мае мы столкнулись с расследованиями инцидентов, в которых злоумышленник (и, судя по итогам расследования, это были несколько разных атакующих) проник в инфраструктуру жертвы, перебрав пароль от локальной учетной записи администратора по протоколу RDP. После этого он решил обойти антивирус простым, но эффективным способом: запустил несколько десятков копий шифровальщика в разных оболочках. Большинство файлов были обнаружены и удалены антивирусом, но для успешного шифрования хватило одного незадетектированного сэмпла. Попытки злоумышленника обойти защиту видны в журналах антивируса:

Данный факт позволяет предположить, что исходные коды Dharma кто-то все-таки купил и умело пользуется им, накрывая шифровальщик различными обертками.

Использование легитимных сервисов

Сохранился тренд на использование находящихся в публичном поле эксплойтов для компрометации необновленных веб-сервисов. Тот же ShellShock, например, до сих пор часто применяется при атаках на госсектор. Аналогичные векторы встречаются в атаках на энергетику и ТЭК. E-сommerce и банки, напротив, довольно неплохо выстраивают защиту собственных веб-приложений, поэтому с такими проблемами сталкиваются крайне редко.

В одном из расследований нам встретилось использование комбинации уязвимостей на JBoss Web Application Server. В результате их эксплуатации злоумышленник поместил на сервер шелл (jcmd.war), а для передачи команд этому шеллу воспользовался SSRF-уязвимостью в WebLogic-сервере:

Команды представляли собой powershell-скрипты, которые выполняли на системе различные действия и отправляли команды по DNS-туннелю на легитимный сайт ceye.io, созданный ИБ-специалистами для тестирования корпоративных систем:

На сайте в аккаунте злоумышленника появлялось нечто подобное:

В итоге он смог получить результат выполнения команды, собрав фрагменты ответа вручную или с помощью скрипта.

Базовые атаки и типовые злоумышленники

Ниже приведены векторы атак, которые применяли злоумышленники с низкой

Уязвимость в Citrix CVE-2019-19781

Уязвимость класса RCE, найденная в ПО Citrix NetScaler в конце 2019 года, стала одной из самых громких и легко эксплуатируемых за последнее время. После выхода новости и PoC в паблик сразу стал очевиден масштаб проблемы: десятки тысяч систем оказались уязвимы по всему миру.

Со своей стороны мы также фиксируем массовые атаки на организации кредитно-финансовой сферы, ТЭК, энергетики и промышленности. В частности, в одном из собственных расследований мы столкнулись с тем, что данная уязвимость стала точкой входа злоумышленника в инфраструктуру. Установив web shell на систему Citrix NetScaler, он смог сохранять доступ в течение семи месяцев.

Следы эксплуатации уязвимости CVE-2019-19781 выглядят так:

Новая оболочка RTM

Злоумышленники стали рассылать известный банковский троян RTM в новой оболочке, которая имеет довольно простую структуру и работает в три этапа. Ниже приведен первый слой обертки, который расшифровывает шелл-код и передает ему управление.

Далее шелл-код, имеющий примерно такую же простую структуру, расшифровывает и запускает исполняемый файл, который далее распаковывает RTM с помощью функции RtlDecompressBuffer и запускает его:

Как известно, последние годы RTM лидирует в российском пространстве по количеству фишинговых рассылок. Атаки направлены на максимальный захват инфраструктуры и закрепление в ней с последующей попыткой монетизации через вывод денежных средств.

Возобновление активности Emotet

Загрузчик Emotet, которого практически не использовали в России весь прошлый год, вновь активировался в июле 2020 года и в этот раз распространял банковский троян QBot. Мы фиксируем его у наших заказчиков из разных отраслей: энергетика, госсектор, кредитно-финансовая сфера. При этом один из модулей Qbot позволяет красть почтовые письма, которые операторы, распространяющие Emotet, дальше используют для фишинговых рассылок. Это значительно повышает уровень доверия получателей и увеличивает шанс заражения.

Распространялся вредонос в оболочке, которая маскировалась под приложение MFC.

В одном из защитных слоев используется control-flow обфускация.

Рассылки стилера MassLogger

Недавно мы зафиксировали у одного из зарубежных заказчиков новый стилер MassLogger. И пусть его рассылают пока нечасто, он уже попал на радары специалистов по информационной безопасности. К слову, в рассылках на российские компании он еще не был замечен.

Вирус является исполняемым файлом .NET, защищен оболочкой с множеством проверок виртуального окружения и обфусцирован. Используется три основных способа обфускации: control-flow обфускация, шифрование строк и динамическая инициализация делегатов.

Пример control-flow обфускации приведен ниже:

В начале исполнения расшифровывается один из ресурсов, который содержит в себе специальный словарь. Ключом является токен поля одного из классов, а значением – токен функции, делегатом которой нужно инициализировать это поле. Далее многие функции вызываются через эти динамически инициализированные поля.

Ниже приведен фрагмент кода, где происходит заполнение словаря и инициализация полей делегатами:

Семейство MassLogger способно отправлять собранные с компьютера жертвы данные тремя способами: на панель управления (http), на FTP-сервер или на почтовый ящик. В конфигурации вируса указаны необходимые учетные данные для FTP и почтового сервера (в зависимости от используемого метода отправки). В этом аспекте MassLogger имеет сходство с некоторыми другими стилерами .net: Hawkeye, Agent Tesla. Ниже приведен фрагмент кода с заполнением конфигурации:

Рассылки NetWire в Visual Basic оболочке

В самых разных отраслях фиксировались массовые рассылки RAT NetWire в оболочке, написанной на Visual Basic. Нам встречались как вариации с native-кодом, так и с p-code. Задача оболочки – проверка на виртуальное окружение, отладка и загрузка NetWire с определенных вшитых адресов. В прошлом году мы наблюдали множество различных семейств стилеров в похожей оболочке, но данный образец включает в себя больше методов обфускации и обнаружения виртуального окружения.

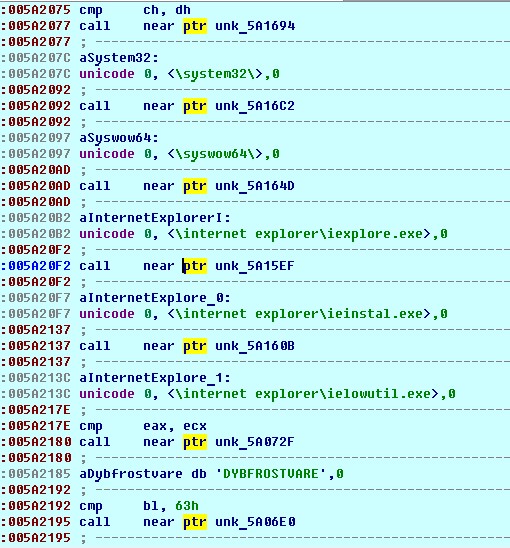

Характерный фрагмент кода этого VB-пакера указан ниже:

Пример обнаружения нежелательных сервисов по вычисляемому хешу имени сервиса (например, «VMware Tools» или «VMware Snapshot Provider»):

Рассылки Zloader с использованием Excel 4.0 макросов

У некоторых наших заказчиков из кредитно-финансовой сферы фиксировались рассылки ВПО Zloader. Пользователи получали документ Excel, при открытии которого запускались определенные формулы в ячейках, выполняющие необходимые действия, включая антианализ и загрузку ВПО. Сами формулы были разбросаны по огромному листу, чтобы их было труднее заметить и проанализировать. Стоит отметить, что технология макросов 4.0 считается устаревшей и сейчас почти не используется.

Продвинутые группировки и сложный инструментарий

Для продвинутых кибергруппировок ключевой задачей является не просто проникновение в инфраструктуру, а максимально долгое и незаметное нахождение внутри нее, длительный контроль и доступ к конфиденциальным данным (кибершпионаж). В отчетный период они действовали следующим образом.

Еще один метод скрытия Mimikatz

В одном из наших расследований злоумышленники достаточно высокого технического уровня использовали для обхода антивируса и запуска Mimikatz интересную технику. Mimikatz в зашифрованном виде был помещен в оболочку, которая принимала из командной строки два параметра: ключ и вектор инициализации. Далее с помощью библиотеки CryptoPP Mimikatz расшифровывался, и управление передавалось ему. Ниже указан фрагмент кода с установкой ключа и вектора, а также с подготовкой буфера для расшифрования данных:

В итоге средство антивирусной защиты промолчало при запуске утилиты Mimikatz и злоумышленнику удалось получить учетные данные.

Новая хакерская группировка TinyScouts

Летом 2020 года мы выявили новую киберпреступную группировку, которая атаковала банки и энергетические компании. TinyScouts отличает высокий уровень технических навыков и вариабельность сценария атаки. Подробнее о TinyScouts мы писали вот здесь.

На этом всё. Ушли на

Игорь Залевский, руководитель отдела расследования киберинцидентов JSOC CERT

Аскер Джамирзе, эксперт по техническому расследованию отдела JSOC CERT