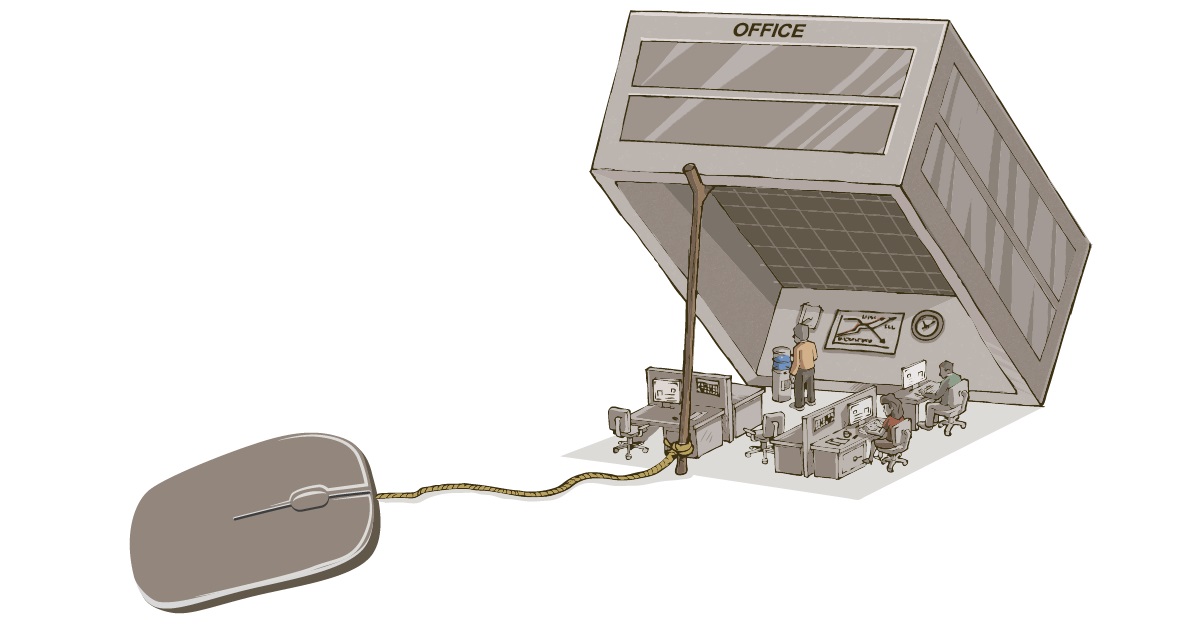

Можно внедрять у себя в компании ПО последнего поколения для защиты от «злобного хацкера», но какой в этом толк, если твои сотрудники продолжают ходить по фишинговым ссылкам… Мы регулярно проводим социотехнические исследования в различных компаниях и представляем себе масштаб

Что у фишингового письма внутри

По статистике нашего центра мониторинга и реагирования на кибератаки Solar JSOC, в минувшем году фишинговая рассылка стала самым популярным инструментом проникновения в инфраструктуру компании: этот метод злоумышленники использовали в 70% атак. Глобально все такие письма пытаются спровоцировать пользователя на одно из двух действий – пройти по фишинговой ссылке или открыть вредоносное вложение. В ходе проектов по пентесту мы, в зависимости от конечной задачи, обычно рассылаем сотрудникам письма со ссылкой на веб-форму для ввода данных или с вложенным документом Microsoft Word c вредоносными макросами.

В большинстве рассылок используются безвредные файлы, позволяющие отследить только факт их открытия. Но иногда по согласованию с заказчиками также проводятся рассылки с документами, запуск макросов в которых позволяет получить удаленный доступ к рабочим станциям. С помощью таких рассылок можно проверить не только бдительность сотрудников, но и надежность используемых в компании средств защиты и обнаружения атак.

Главная задача на каждом таком проекте – сделать рассылку максимально реалистичной: продумать детали писем и логику атаки так, как это делал бы настоящий киберпреступник. Предположим, что цель злоумышленника – получить доступ к переписке руководства компании. Выполняя поиск информации по открытым источникам, злоумышленник обнаружил на внешнем периметре Outlook Web App, а также новость о наличии 0-day уязвимости в популярном браузере. Злоумышленник, проводя подготовку к атаке, рассматривает все возможные способы достижения желаемой цели и выбирает наиболее подходящий и эффективный путь:

В реальности эти атаки выглядели бы так:

Что мы видим

По опыту, пользователи чаще открывают вложенные файлы, чем предоставляют свои данные через веб-форму. В каждой из компаний, которые мы пентестили, находились сотрудники, которые, не моргнув глазом, открывали вложение.

Среди использованных тем рассылок наиболее эффективными оказались корпоративные бонусные программы (скидки для сотрудников, корпоративные тарифные планы и предложения от компаний-партнеров). На такие письма среагировал каждый третий адресат. А наименьшее доверие вызывали розыгрыши призов: всего 6% получателей оставить свои данные для дальнейшего выбора победителей.

Особенно успешными становятся атаки, которые отсылают к актуальным событиям. Например, в декабре мы предлагали «жертвам»: проверить график работы в праздники, узнать о скидках на праздничные мероприятия, ознакомится с предложениями по корпоративным подаркам. А этой весной самая горячая тема, естественно, COVID-19. Нашим письмам с якобы памяткой о принимаемых в компании мерах защиты поверили (то есть открыли и прошли по ссылке или открыли файл) 15% получателей.

Кроме того, предсказуемо – чем более персонализировано письмо, тем выше результативность атаки. В рассылках на 1-3 получателей доля тех, кто совершил потенциально опасные действия, достигала 100%. При этом понятно, что данные двух-трех сотрудников компании реальные киберпреступники легко могут найти в открытых источниках. Чем больше группа получателей, тем более обобщенным становится содержание письма и тем ниже его «эффективность»:

Результаты проведенных социотехнических исследований показывают, что основная проблема сотрудников при работе с почтой – тотальная невнимательность. Все отправляемые письма содержали несколько признаков фишинговых рассылок: неизвестный адрес отправителя, несуществующие контактные данные, побуждение к разглашению учетных данных, маскировка ссылок, искаженное доменное имя компании. На скриншоте ниже – одна из наших рассылок (названия организаций, контактные данные и имена сотрудников изменены). Судите сами:

Полезные советы

Уровень защищенности системы определяется защищенностью ее самого слабого звена. Часто этим слабым звеном оказываются именно люди, поэтому:

- ответственно относитесь к работе с почтой и не забывайте, что ее тоже надо защищать;

- регулярно проводите тренировки сотрудников на безвредных рассылках, ведь современные технические средства не могут обеспечить полную защиту от социотехнических атак;

- следите за новостями и своевременно оповещайте сотрудников о новых типах атак;

- используйте актуальные материалы для обучения, ведь фишинг, как и остальные инструменты хакеров, развивается быстро.

Автор: Ольга Рыбакова, специалист отдела анализа защищенности «Ростелеком-Солар»

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

А как Вы боретесь с фишингом и невнимательностью сотрудников:

- 0,0%Провожу обучение, рассказываю о признаках фишинга0

- 0,0%Слежу за вспышками кибератак и точечно предупреждаю сотрудников о необходимости повысить бдительность0

- 0,0%Провожу тестовые рассылки0

- 0,0%Пусть кликают и открывают что хотят, у меня есть ИБ-решения0

- 0,0%Мою компанию мониторит SOC, он остановит атаку0