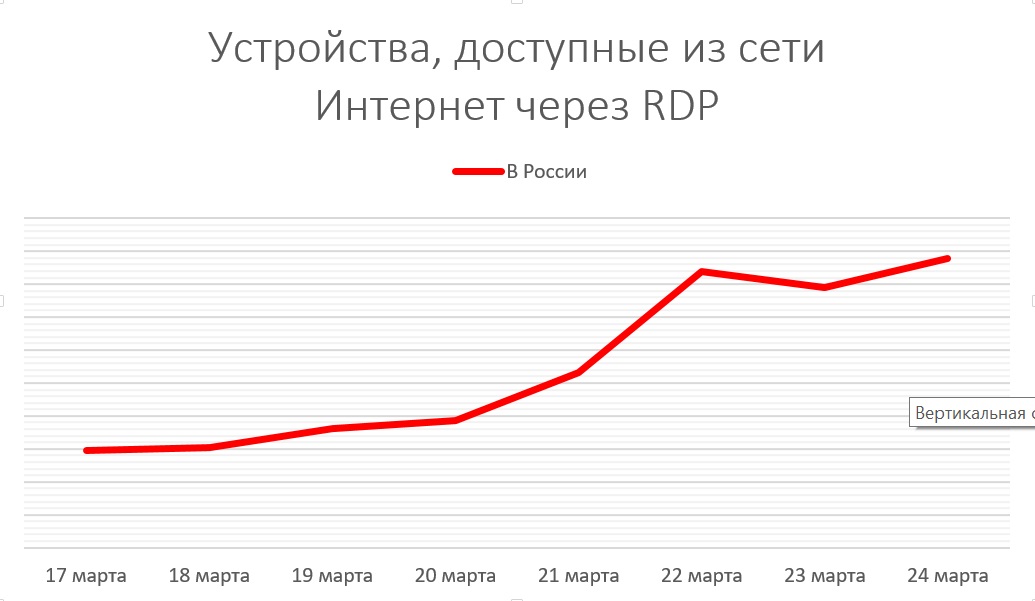

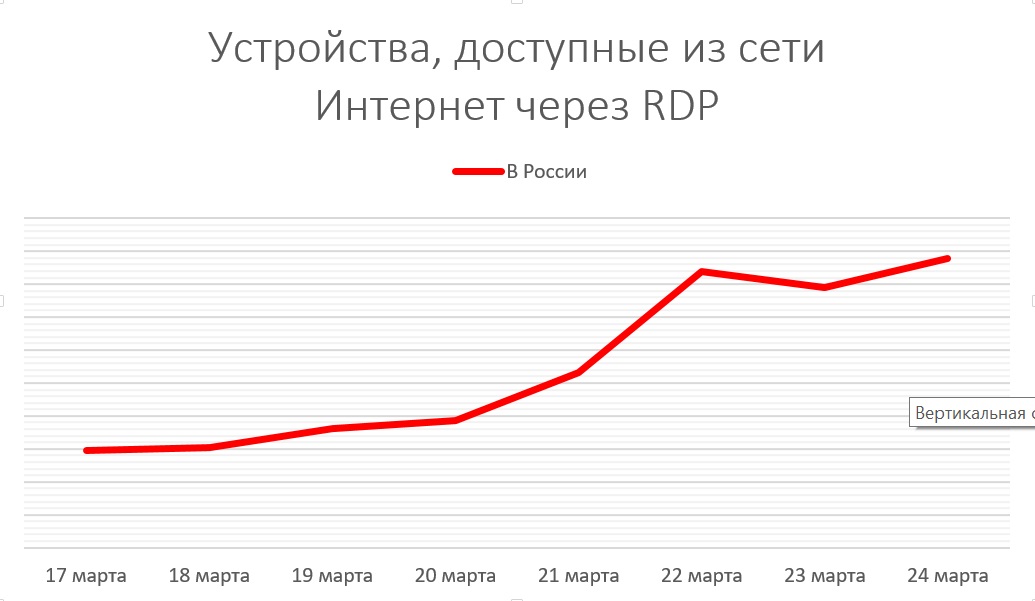

Из-за спешного массового перехода компаний на удаленную работу стремительно растет число корпоративных серверов, доступных для злоумышленников из интернета. Одна из главных причин – применение незащищенного протокола удаленного доступа RDP (Remote Desktop Protocol). По нашим данным, всего за одну неделю только в России количество устройств, доступных из интернета по протоколу RDP, выросло на 15%.

На сегодня самый популярный способ организовать удаленную работу – удаленное подключение к рабочему месту, поскольку ПО для подключения к удаленному рабочему столу входит в состав любой современной версии Windows, а процесс такой работы для сотрудника ничем не отличается от обычного доступа к рабочей системе. Для обеспечения удаленного доступа применяется протокол RDP, который по умолчанию использует порт 3389.

К сожалению, из-за паники многие компании не уделяют должного внимания защите удаленного доступа к рабочему месту, что несет с собой множество угроз. Например, нередки ситуации, когда удаленный сервер доступен и виден из сети Интернет – любой желающий может попробовать подключиться к нему. Несмотря на необходимость идентификации и аутентификации, злоумышленник может забрутфорсить пароль или подменить сертификат безопасности. К тому же существует немало известных уязвимостей, позволяющих получить доступ к удаленному серверу даже без прохождения процедуры проверки подлинности.

Насколько актуальными являются эти угрозы? Для ответа на этот вопрос мы c помощью различных инструментов провели анализ и мониторинг количества устройств, доступных из сети Интернет по протоколу RDP. Основываясь на полученных данных, можно сделать вывод, что из-за массового перевода сотрудников на удаленную работу количество доступных устройств стремительно растет. Так, всего за неделю число доступных серверов в мире увеличилось более чем на 20% и достигло отметки в 3 миллиона. Похожая ситуация наблюдается и в России – рост доли доступных серверов почти на 15%, общее число составляет более 75 000.

Эта статистика начинает пугать, ведь не так давно отгремели несколько крупных уязвимостей, связанных с RDP. В середине 2019 года была обнаружена критическая уязвимость под номером CVE-2019-0708, получившая название BlueKeep, а через несколько месяцев также были опубликованы сведения о критических уязвимостях CVE-2019-1181/1182, получивших название DejaBlue. Как первая, так и вторая не связаны непосредственно с протоколом RDP, но касаются службы удаленных рабочих столов RDS и позволяют при успешной эксплуатации путем отправления через RDP специального запроса получить возможность выполнения произвольного кода на уязвимой системе, даже не проходя при этом процедуру проверки подлинности. Достаточно лишь иметь доступ к хосту или серверу с уязвимой системой Windows. Таким образом, любая система, доступная из сети Интернет, является уязвимой при отсутствии установленных последних обновлений безопасности Windows.

Для устранения угрозы эксплуатации BlueKeep и DejaBlue компанией Майкрософт были своевременно выпущены обновления безопасности, однако это всего лишь несколько примеров известных угроз, связанных с незащищенным удаленным доступом. Каждый месяц в обновлениях безопасности Windows исправляются новые обнаруженные уязвимости, касающиеся RDP, успешная эксплуатация которых может приводить как к краже важной информации, так и к внедрению и быстрому распространению вредоносных программ по всей инфраструктуре компании.

Во время любых массовых событий, тем более таких пугающих, как глобальная пандемия, неизбежно возрастает количество атак на организации. Компании стараются как можно быстрее обеспечить удаленный доступ всем сотрудникам, но в такой спешке очень легко забыть или пренебречь правилами защиты. Именно поэтому крайне нежелательно использовать обычный незащищенный удаленный доступ к рабочему столу. Рекомендуется использовать VPN c двухфакторной аутентификацией и реализовывать удаленный доступ на основе защищенных протоколов.

На сегодня самый популярный способ организовать удаленную работу – удаленное подключение к рабочему месту, поскольку ПО для подключения к удаленному рабочему столу входит в состав любой современной версии Windows, а процесс такой работы для сотрудника ничем не отличается от обычного доступа к рабочей системе. Для обеспечения удаленного доступа применяется протокол RDP, который по умолчанию использует порт 3389.

К сожалению, из-за паники многие компании не уделяют должного внимания защите удаленного доступа к рабочему месту, что несет с собой множество угроз. Например, нередки ситуации, когда удаленный сервер доступен и виден из сети Интернет – любой желающий может попробовать подключиться к нему. Несмотря на необходимость идентификации и аутентификации, злоумышленник может забрутфорсить пароль или подменить сертификат безопасности. К тому же существует немало известных уязвимостей, позволяющих получить доступ к удаленному серверу даже без прохождения процедуры проверки подлинности.

Насколько актуальными являются эти угрозы? Для ответа на этот вопрос мы c помощью различных инструментов провели анализ и мониторинг количества устройств, доступных из сети Интернет по протоколу RDP. Основываясь на полученных данных, можно сделать вывод, что из-за массового перевода сотрудников на удаленную работу количество доступных устройств стремительно растет. Так, всего за неделю число доступных серверов в мире увеличилось более чем на 20% и достигло отметки в 3 миллиона. Похожая ситуация наблюдается и в России – рост доли доступных серверов почти на 15%, общее число составляет более 75 000.

Эта статистика начинает пугать, ведь не так давно отгремели несколько крупных уязвимостей, связанных с RDP. В середине 2019 года была обнаружена критическая уязвимость под номером CVE-2019-0708, получившая название BlueKeep, а через несколько месяцев также были опубликованы сведения о критических уязвимостях CVE-2019-1181/1182, получивших название DejaBlue. Как первая, так и вторая не связаны непосредственно с протоколом RDP, но касаются службы удаленных рабочих столов RDS и позволяют при успешной эксплуатации путем отправления через RDP специального запроса получить возможность выполнения произвольного кода на уязвимой системе, даже не проходя при этом процедуру проверки подлинности. Достаточно лишь иметь доступ к хосту или серверу с уязвимой системой Windows. Таким образом, любая система, доступная из сети Интернет, является уязвимой при отсутствии установленных последних обновлений безопасности Windows.

Для устранения угрозы эксплуатации BlueKeep и DejaBlue компанией Майкрософт были своевременно выпущены обновления безопасности, однако это всего лишь несколько примеров известных угроз, связанных с незащищенным удаленным доступом. Каждый месяц в обновлениях безопасности Windows исправляются новые обнаруженные уязвимости, касающиеся RDP, успешная эксплуатация которых может приводить как к краже важной информации, так и к внедрению и быстрому распространению вредоносных программ по всей инфраструктуре компании.

Во время любых массовых событий, тем более таких пугающих, как глобальная пандемия, неизбежно возрастает количество атак на организации. Компании стараются как можно быстрее обеспечить удаленный доступ всем сотрудникам, но в такой спешке очень легко забыть или пренебречь правилами защиты. Именно поэтому крайне нежелательно использовать обычный незащищенный удаленный доступ к рабочему столу. Рекомендуется использовать VPN c двухфакторной аутентификацией и реализовывать удаленный доступ на основе защищенных протоколов.