Привет! В этой статье мы разберемся, кто такой специалист по безопасной разработке, какие требования к нему предъявляют работодатели, сколько специалисты этой профессии сегодня зарабатывают и куда можно пойти учиться на AppSec-специалиста.

Давайте знакомиться! Меня зовут Света Газизова, и я работаю в Positive Technologies директором по построению процессов DevSecOps. Мы с командой помогаем выстраивать процессы безопасной разработки в компаниях наших клиентов, занимаемся GR, участвуем в исследованиях и развиваем направление application security со всех его сторон. Помимо такой «обычной» работы, я еще участвую в образовательных проектах, потому что верю, что знания спасут мир. И сегодня я расскажу, как мы с коллегами из Positive Education запускаем новый образовательный курс по безопасности приложений на базе МФТИ.

Мы постарались сделать интересный и понятный курс, который позволит любому открыть для себя безграничный мир безопасной разработки. Ведь именно про AppSec можно сказать, что чем больше мы об этом знаем, тем больше мы еще не знаем.

Для начала хочу определиться с терминами. Многие почему-то ставят «аппсеков», «девсекопсов», «девопсов», пентестеров, аналитиков и разработчиков в один ряд. На мой взгляд, это фундаментальная ошибка в работе с такими специалистами. Хотя каждый из них точно востребован на рынке.

Кто же такие «аппсеки»? Обычно под «аппсеком» (в широком понимании) подразумевают любого специалиста по безопасной разработке. Участвуешь в безопасности CI/CD? Тестируешь приложения на проникновения? Проходишь оценку уровня доверия? Пишешь безопасный код? Ух, да ты «аппсек»…

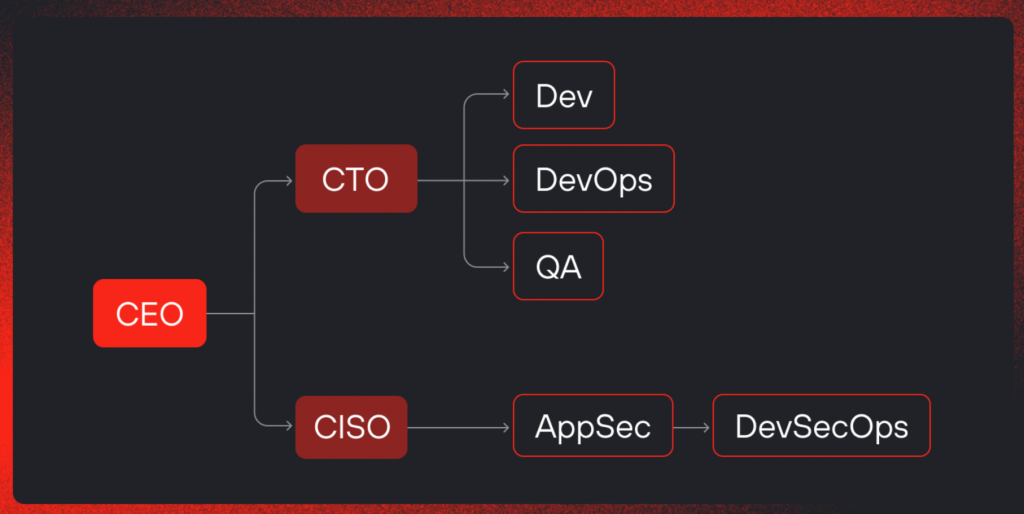

Я бы предложила посмотреть в разрезе каждой роли, которая может (а зачастую и должна) быть внутри направления application security. Посмотрим сверху.

Конечно, лучший вариант — когда отдел безопасности приложений находится внутри департамента безопасности: это позволяет соблюдать некий баланс интересов.

Если декомпозируем, то увидим, что внутри отдела безопасности приложений будут находится те, кто отвечает за:

-

Процессы и методологию

Эти ребята определяют путь развития компании в части безопасной разработки, проводят анализ регуляторики и выбирают оптимальные инициативы. Их я бы отнесла к AppSec-аналитикам.

-

Безопасный пайплайн

Как встроить те или иные инструменты в Jenkins, куда будут выгружаться результаты, по какому триггеру сработает запуск инструмента и так далее — всем этим уже занимаются DevSecOps-инженеры (ориентируйтесь на то, что DevSecOps —это, простите за выражение, «надстройка над DevOps»).

-

Разбор результатов сканирования

Это уже задача AppSec-инженера. Он может называться и аналитиком, и исследователем, но суть в том, чтобы все, что нашли инструменты безопасной разработки, было разобрано и — в идеале — устранено. Такие задачи еще называются триажем уязвимостей.

-

Проведение анализа защищенности

Хорошо выстроенные процессы — это хорошо. Сканирующие инструменты и разобранные дефекты — вообще отлично! А вот подтвердить, что в бизнес-логике уязвимостей нет, можно только ручным анализом защищенности. Это делает пентестер.

В этой области еще есть задачи по верификации уязвимостей, по контролю сроков их исправления, доработке правил для их поиска и так далее, но основные задачи процесса безопасной разработки можно распределить на эти роли.

Регулятор описывает похожие задачиКстати, похожие задачи вы можете найти в большей части материалов от регулятора. Например, в профиле защиты от ЦБ все это прекрасно описано в пункте 7.4. Если интересны разборы регуляторики по безопасной разработке — пишите в комментариях, расскажу об этом в одной из следующих статей.

Еще есть такие уникальные специалисты, как security champions. О них тут уже не раз писали. По сути, это внутренние сотрудники разработки или DevOps, которые точно разбираются в кибербезе. И OWASP знают, и пользоваться сканерами умеют, и код пишут такой классный, что дух захватывает.

Вернемся к «аппсекам». Я уже говорила, что это крайне востребованные специалисты. Однако если сейчас спросить среднестатистического студента, который учится программированию в вузе или колледже, что он изучает на дисциплине «безопасная разработка» (и хорошо, если такая дисциплина есть), то он вряд ли ответит развернуто, потому что сам не имеет полного представления. Огромное количество студентов этот вопрос вгоняет в тупик (проверено). Безопасная разработка — как отдельная дисциплина — есть лишь в небольшом количестве программ подготовки, и я не возьмусь утверждать, какие именно технологии там изучаются и как реализована практика. «Оставь это вузам! Какая разница?!» — скажете вы. Нет, разница есть. Если делать хорошо, то делать нужно вместе с теми, кто диктует требования к специалистам, то есть вместе с бизнесом. Ведь, как я уже говорила, потребность в таких специалистах есть.

И вот почему:

-

Отрасль сформировалась не так давно, поэтому обычно в нее идут те, кто по каким-то внутренним убеждениям поверил в перспективность этого направления.

-

Если ориентироваться на проект нового ГОСТа, то безопасная разработка, кажется, совсем скоро станет всеобщей необходимостью (пока это больше про внутренние потребности компании).

-

Атаки на приложения, постоянные незапланированные пентесты от хактивистов, тренды на цифровизацию — все это влечет за собой необходимость развития безопасной разработки. Например, в отчете OSSRA 2023 вы можете найти информацию о том, насколько увеличилось количество уязвимостей на приложения через сторонние компоненты! Спойлер: больше, чем вы можете представить – целых 84% кодовых баз содержат уязвимости в сторонних компонентах. А благодаря отчету The Stack of CVE’s 2023 мы помним, что количество критических уязвимостей в исходном коде выросло на 59% за 2022 год – а каждые 20 минут появляется новая уязвимость.

-

Это достаточно сложная компетенция. У меня есть бэкграунд ИТ-специалиста, который изучил разные инциденты и решил, что было бы круто делать безопасно. Поэтому я знаю, какие проблемы тянет за собой внедрение безопасной разработки. А многие не знают, потому что процессы ИТ кажутся какими-то большими и громоздкими в отрыве от наших, «аппсечьих». А отрыва никакого быть и не может.

При этом уровень зарплат таких специалистов не может не радовать: джун может претендовать на зарплату из шести цифр, а стать сеньором можно за полтора-два года. По-моему, вложения в свое непрерывное обучение оправданы. Вы можете стартовать на уже хороших условиях и при должной заинтересованности очень быстро занять управленческую позицию. Рынок не то что не перегрет — рынок жаждет таких специалистов!

Я не просто так сказала про непрерывность обучения. Помните, выше я писала про роли? Каждый силен в своей сфере деятельности, но представьте, если вы сможете объединять компетенции? Кажется, это может стать мощным толчком для развития вашей карьеры.

Еще хочу добавить про важность добровольно-принудительного обучения. Представьте, что вы специалист по безопасности приложений (да, уже!) и набираете команду. Вы выберете полностью готовых специалистов с разными навыками или команду, в которой люди могут выполнять обязанности точечно? Я бы выбрала первый вариант и точно не прогадала бы. Наполняя людей знаниями, вы повышаете их ценность и их заинтересованность этой отраслью, потому что, как я писала выше, чем больше мы знаем в этой области, тем больше мы еще не знаем.

А теперь про курс. Я уже сказала, что мои коллеги пригласили меня читать курс в МФТИ. Мне стало интересно, как родилась сама идея его создания. И вот что мне рассказали мои коллеги из направления Positive Education.

Олег Игнатов

Руководитель отдела взаимодействия с вузами Positive Technologies, Positive Education

Сталкиваясь со всем тем, что описано автором в этой статье, мы с командой PT Education решили создать продукт, который действительно помог бы студентам освоить новую профессию и получить level up знаний и умений. Вот так и родилась идея запустить курс, мы стали искать единомышленников, нужен был сильный партнер в образовании, который был бы готов сотрудничать. Это должен был быть вуз, который имеет авторитет, может похвастаться качеством преподавания и сильными выпускниками в области ИТ. В итоге мы объединились с одним из лучших технических вузов страны — МФТИ.

Что же касается меня, я рада быть частью сообщества, которое этот курс делает и несет его в массы. Во-вторых, я приглашаю вас на него! А в-третьих, кто еще расскажет вам про фреймворки и стандарты, инструменты и процессы, харденинг и безопасность контейнеров? И все это простым языком и, конечно, с мемами. Без них мы бы не делали ????

Кому подойдет курс? Всем! Если у вас есть базовые навыки работы с консолью, вы понимаете, как устроены приложения, какой путь проходит уязвимость, — вам подойдет.

Стартуем уже 19 марта, подать заявку на регистрацию можно на сайте программы. Буду рада с вами увидеться!

А если понравилась статья — пишите, о чем вам хотелось бы узнать еще. Может, подробнее рассказать про роли и компетенции, сделать обзор регуляторов и стандартов или привести примеры карьерных кейсов?

Make AppSec Great Again!