Привет! Я Дмитрий Даренский, руководитель практики промышленной кибербезопасности в Positive Technologies. Уже более 15 лет я занимаюсь построением технологических сетей и систем связи, а также помогаю создавать комплексные системы безопасности для промышленных предприятий. В этой статье я расскажу о современных подходах к информационной безопасности и недопустимых событиях в электроэнергетике. Возможно, вы удивитесь, но подобные инциденты уже случались. Например, в 2019 году в Венесуэле резкий сброс мощности в энергосистеме привел к тому, что 80% страны осталось без света на пять суток, а каскадное отключение электросетей в Индии годом позже затронуло транспортную инфраструктуру страны, вызвав значительные нарушения в работе систем управления поездами и дорожным движением.

Странности обеспечения ИБ в промышленности

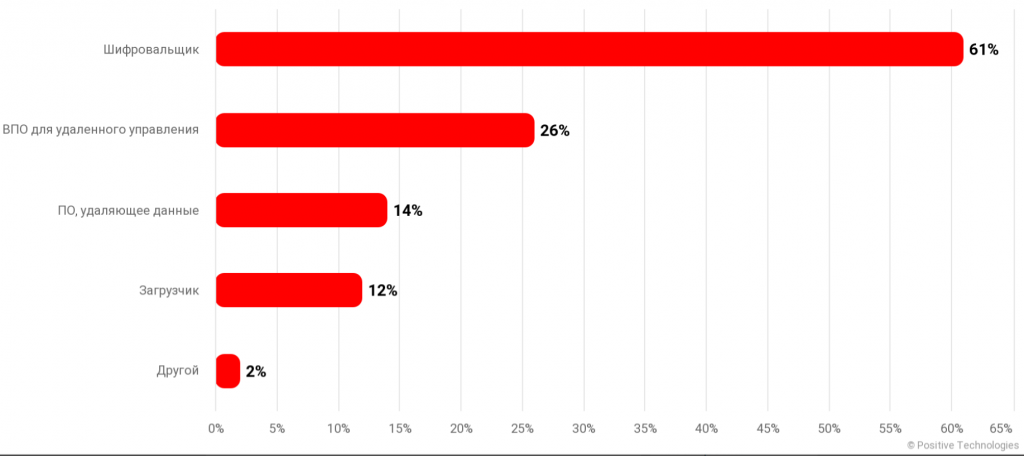

По данным наших исследований, промышленность ежегодно входит в тройку наиболее часто атакуемых отраслей. Так, например, во втором квартале 2022 года количество нападений злоумышленников на организации из этого сектора выросло в полтора раза относительно предыдущего периода. Атаки в большинстве случаев приводили к утечкам конфиденциальной информации (55%) и нарушениям работы индустриальных объектов (53%). Доля атак с использованием вредоносного ПО составила 76%, а лидерами среди ВПО оказались программы-вымогатели (61%).

Основные типы ВПО в атаках на промышленные организации (II квартал 2022 г.)

Несмотря на то что предприятия из различных отраслей промышленности, включая и энергетику, продолжают увеличивать бюджеты на кибербезопасность и внедрять решения ИБ различных классов (в том числе для защиты технологических систем), ситуация в отрасли коренным образом не меняется. Наш опыт анализа защищенности промышленных компаний показывает, что почти любое предприятие, независимо от его масштаба и пула средств защиты, может быть взломано всего за несколько шагов.

Кроме того, сам бизнес требует изменений: первые лица компаний сейчас активно занимаются постановкой целей кибербезопасности, появился запрос на практическую безопасность. Эту потребность также поддерживает государство, которое создает условия для кардинальных изменений. Почему же защищенность предприятий не повышается? На этот вопрос сегодня нельзя ответить однозначно. Есть много взаимосвязанных факторов — например, кадровый голод и недостаточный уровень компетенций у подразделений ИБ вынуждают предприятия вместо решений on-premise присматриваться к сервисным моделям MSP или MDR. Но сервисы безопасности для технологических сегментов инфраструктуры промышленных предприятий пока только-только появляются на рынке и имеют много ограничений.

Также есть сложности с пониманием технических аспектов и функциональных задач, которые отдельные классы средств защиты могут решать. Например, сегодня среди обилия средств защиты для АСУ ТП до сих пор нет IDS (систем обнаружения вторжений) для 1С, и специалисты на предприятиях понимают, что этот класс решений не предназначен для анализа бухгалтерских транзакций, платежек в корпоративном трафике и взаимодействия финансового отдела с налоговыми службами. Но при этом существуют NTA- и NGFW-системы, а также IDS, от которых по непонятным причинам те же самые специалисты требуют наличия функций анализа технологических сигналов в трафике и команд управления в SCADA. Зачем это нужно и какие задачи кибербезопасности это позволяет решить, большинство специалистов по ИБ ответить не может.

Та же ситуация с другими классами средств защиты. Например, нет диодов данных (шлюзов однонаправленной передачи данных), предназначенных специально для SAP, и антивирусов, устанавливаемых на IP-видеокамеры. Но при этом есть антивирусы для АСУ ТП (которые мало чем отличаются от обычных), а криптографические модули устанавливают в программируемые логические контроллеры (ПЛК). Есть ли в этом смысл? Рынок еще не определился.

Видя эти и другие «странности», мы пришли к выводу, что в индустрии кибербезопасности в целом и в обеспечении защиты промышленных предприятий в частности что-то идет не так.

Изменение парадигмы отношения к кибербезопасности

Сегодня практически невозможно полностью защитить промышленную, да и любую другую компанию от взлома и проникновения в сеть. Поэтому бизнес на уровне топ-менеджмента и ключевых лиц заговорил о необходимости получения результатов другого уровня. Мы в Positive Technologies называем это концепцией результативной кибербезопасности, в которой есть понятие недопустимых событий.

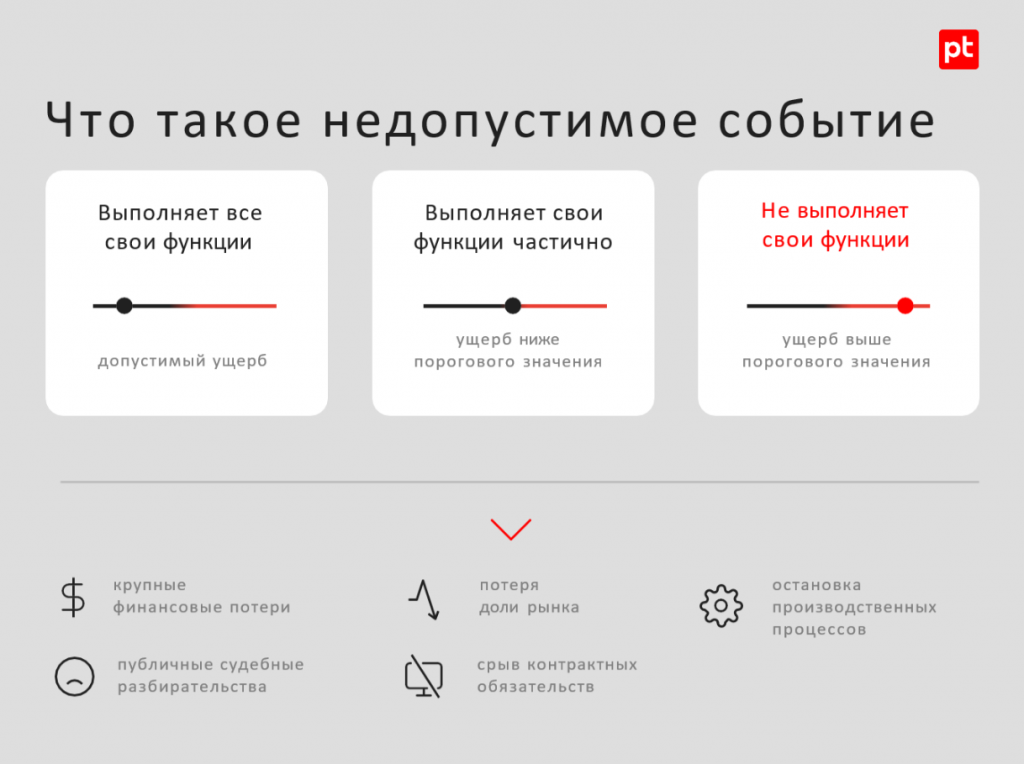

Результативная безопасность — качественно и количественно измеримая система защиты информации, обеспечивающая сохранность важных для компании активов и препятствующая наступлению недопустимых событий.

Всегда есть события, которые для промышленного предприятия недопустимы. Чтобы гарантировать, что такие события не произойдут, нужно четко определить их, а также возможные последствия. А еще необходимо обеспечить уровень ИБ, исключающий появление недопустимых событий в результате кибератаки. Подход результативной кибербезопасности уже начал применяться в российских компаниях. Его цель — радикально повысить защищенность компаний, а через них защищенность отраслей и страны в целом.

Недопустимое событие — событие, возникающее в результате действий злоумышленников и делающее невозможным достижение компанией операционных и стратегических целей или приводящее к длительному нарушению ее основной деятельности.

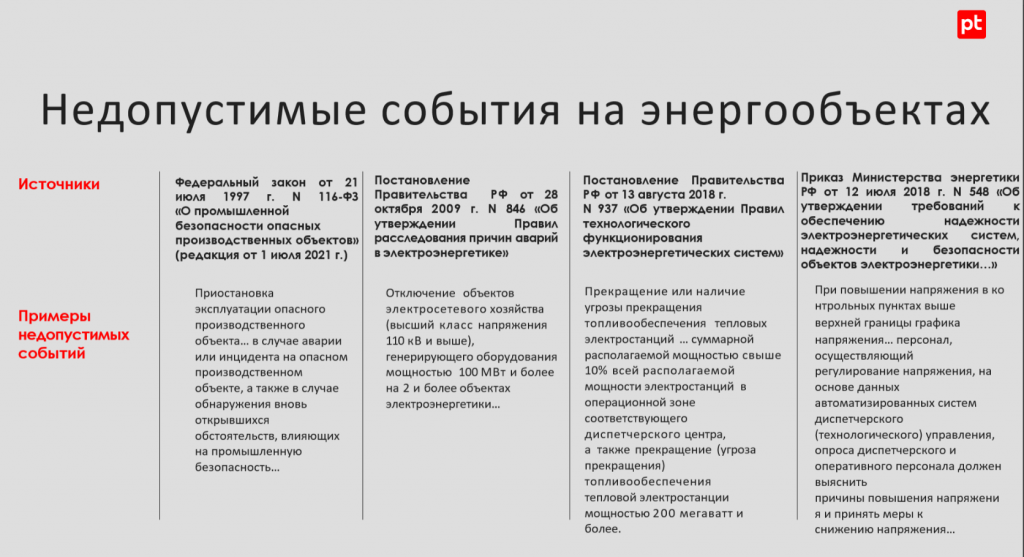

Чтобы было проще, давайте рассмотрим недопустимые события на примере энергетики. Эти события зафиксированы:

- в Федеральном законе от 21.07.1997 №116-ФЗ «О промышленной безопасности опасных производственных объектов» (редакция от 01.07.2021);

- в постановлениях Правительства РФ;

- в приказах Министерства энергетики РФ;

- в правилах технологического функционирования электроэнергетических систем.

В этих документах описаны технические критерии недопустимых событий. Например, что не должно происходить с турбинами, как не должна изменяться мощность в системе и частота в сетях.

Недопустимые события: как это происходит в жизни

Промышленность привлекает киберпреступников своими масштабами, значимостью выполняемых бизнес-процессов, влиянием на окружающий мир и жизнь граждан. Недопустимыми событиями, к которым может привести получение злоумышленником доступа к АСУ ТП, можно считать остановку производства, выход промышленного оборудования из строя, порчу продукции, аварии. Последствия могут быть весьма драматичными: аварии могут охватить целые регионы, а ущерб окажется не только финансовым или материальным, но и физическим.

За последние несколько лет в мире происходили громкие атаки на индустриальные объекты, которые приводили к отключению электроэнергии. Например, блэкаут Индии на несколько часов и случай с Венесуэлой, когда свет во всей стране погас на целых пять дней. Эти недопустимые события, которые случились в результате кибератак, интересны тем, что произошли не на уровне промышленного объекта, а в национальных энергосистемах. Разберем эти инциденты подробнее.

Кибератака на ГЭС «Гури» в Венесуэле: атакующие остановили турбину, из-за чего резко прекратилась генерация электроэнергии и в энергосистеме произошел сильный сброс мощности.

Резкий сброс мощности — это недопустимое для энергетической системы событие. В России за подобными инцидентами централизованно следит АО «Системный оператор Единой энергетической системы» (СО ЕЭС).

Массовое отключение электроэнергии в Индии: злоумышленники вызвали недопустимое снижение частоты электрического тока, и диспетчерам пришлось отключать линии электропередач. Вследствие этого началось каскадное отключение электросетей в Мумбаи.

Почему не все кибератаки удается отразить

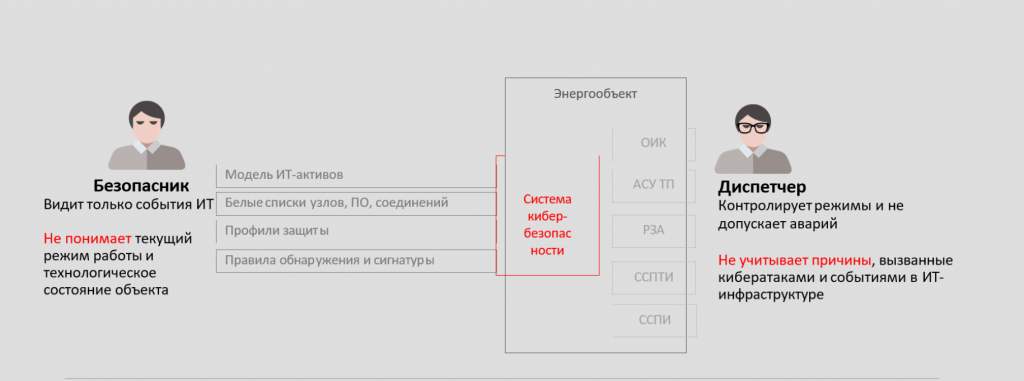

В настоящее время кибербезопасность на предприятиях в большинстве случаев строят по одному довольно простому принципу: каждый специалист выполняет свои функции строго в рамках своих границ ответственности, в соответствии со своей должностной инструкцией и своими регламентами выполнения работ.

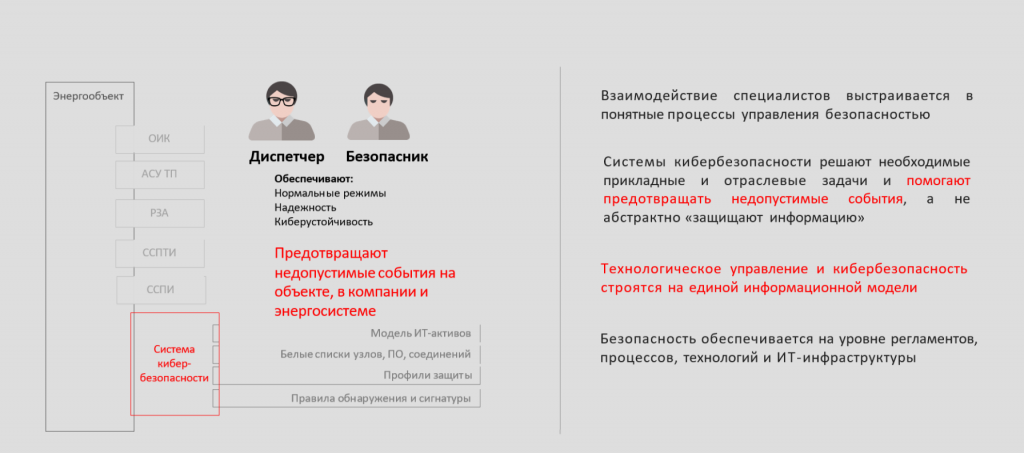

К примеру, пусть существует промышленный объект, на котором установлены системы управления технологическими режимами, оборудованием, процессами. С их помощью диспетчер следит за производством, контролирует его. Но он не видит, что происходит в ИТ-инфраструктуре самого объекта, и не знает, какие критичные события в ИТ-системах могут вызвать проблемы на технологическом уровне. Это не его должностная обязанность, не его функциональная задача.

При всем этом, учитывая важность непрерывного функционирования критически важных объектов и необходимость их защиты от кибератак и внутренних нарушителей, на предприятиях, конечно же, внедряют системы кибербезопасности. Таким образом, на объекте появляется еще один специалист — безопасник, который следит за всеми событиями, происходящими в ИТ-инфраструктуре объекта или предприятия целиком. Что интересно, делает он это в отрыве от основной деятельности объекта и не имея ни малейшего понятия о том, как предприятие функционирует, какие режимы работы основного оборудования или производственных линий считаются аварийными. А также о пороговых значениях мощности или частоты и о том, что означает превышение этих значений.

Причина та же самая — это не его зона функциональной ответственности и не его должностная обязанность.

В итоге ни диспетчер, ни безопасник не видят картину функционирования предприятия целиком.

Получается нерадостная ситуация: системы защиты на технологическом объекте, казалось бы, внедрены, бюджеты на ИТ увеличиваются ежегодно, специалисты по ИБ следят за большим количеством событий, но некоторые кибератаки по-прежнему не удается отразить. Киберустойчивость предприятий и отраслей остается под большим вопросом, так как при стандартном подходе к ИБ результативность обеспечения кибербезопасности невозможно измерить.

Критерии получения измеримого результата безопасности

Мы считаем, что системы кибербезопасности на технологическом объекте должны уметь следующее:

- В части мониторинга — знать основные критичные элементы объекта и его пороговые эксплуатационные параметры. Кроме того, система должна отличать нормальный режим работы предприятия от аварийного.

- В части реагирования — понимать сценарии реализации недопустимых событий для технологий и основного бизнеса компании и реагировать с учетом этих данных, а не только лишь учитывать данные из ИТ-инфраструктуры, ОС и сетевого оборудования. Результативность кибербезопасности появляется тогда, когда есть понимание целей и атрибуция злоумышленников. От этого зависит корректность и эффективность реагирования на атаку.

- В части управления активами — не только иметь актуальную информацию об активах в ИТ-инфраструктуре (количество серверов, типы ОС, доменные политики и др.), но и понимать, чем управляет та или иная система АСУ ТП .

Результативная кибербезопасность в электроэнергетике

Системы кибербезопасности необходимо увязывать с технологическими системами управления и ИТ-системами. На промышленных предприятиях следует разработать процессную модель и регламенты взаимодействия специалистов по ИБ и оперативно-диспетчерского персонала. Они должны видеть единую картину, в которой коррелируются данные об инцидентах в ИТ-инфраструктуре, поведение основного оборудования и события с систем управления. При таком подходе можно добиться того, что недопустимые для индустриального объекта и энергосистемы события станут действительно неосуществимыми.

На своих проектах с клиентами мы всегда придерживаемся четырех основных принципов:

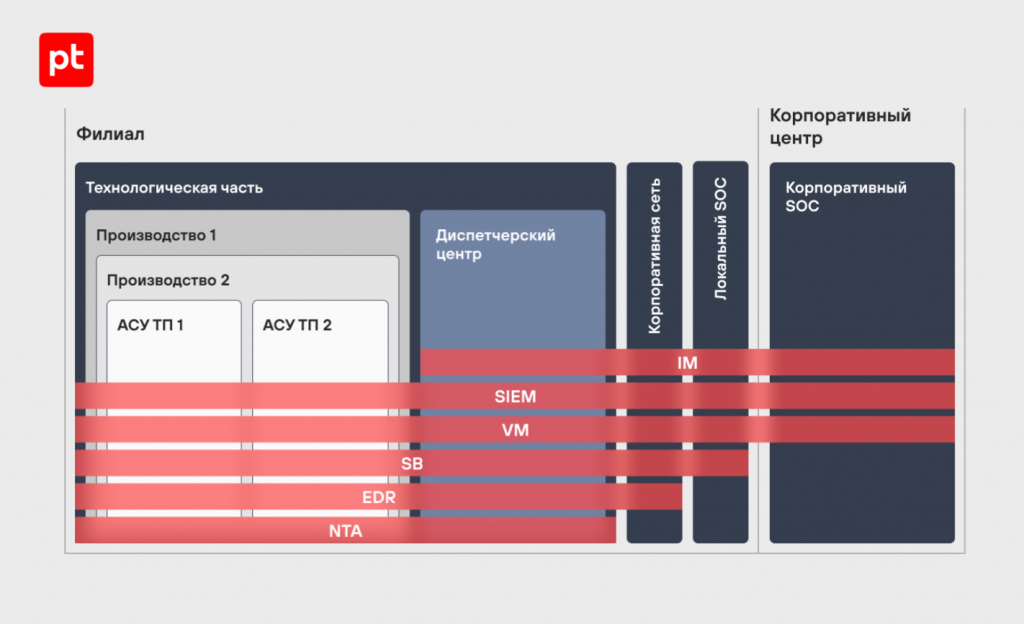

- возможность построения сквозных процессов управления для всей компании — от топ-менеджера до инженера по наладке и диспетчера;

- единый для всей компании результат — отсутствие недопустимых событий во всей инфраструктуре и бизнес-процессах компании;

- максимальная автоматизация и роботизация процессов управления безопасностью в масштабе компании;

- централизация всех функций управления безопасностью.

Благодаря единому портфелю продуктов для нас перестает существовать граница между технологическими и корпоративными сетями. Если требуется обеспечить сквозной процесс управления инцидентами, значит, нужно получать информацию обо всех событиях в инфраструктуре, будь то центральный офис или удаленная площадка, корпоративная или технологическая сеть. Так, весной 2022 года мы представили рынку первую комплексную платформу для защиты промышленности от киберугроз — PT Industrial Cybersecurity Suite (PT ICS). PT ICS объединяет ключевые продукты Positive Technologies и их компоненты, которые размещаются в АСУ ТП и за ее пределами и отвечают за безопасность технологических систем. Компоненты обладают всей необходимой экспертизой для выявления киберугроз, специфичных для индустриального сегмента, в частности:

- Промышленные агенты MaxPatrol SIEM собирают информацию с узлов технологической сети, а специализированные правила нормализации и корреляции событий для популярных АСУ ТП различных производителей доступны «из коробки». Решение может работать, помимо всего прочего, с данными прикладного ПО АСУ ТП и SCADA-систем. Это позволяет анализировать события безопасности с учетом допустимых режимов функционирования таких систем и политик доступа пользователей к их функциям управления и конфигурирования.

- Сенсоры PT ISIM, адаптированные под АСУ ТП различных вендоров, отвечают за глубокий анализ трафика технологических сетей, выявление в них аномалий и помогают проводить проактивный поиск угроз (threat hunting).

- Промышленные агенты MaxPatrol VM позволяют безопасно сканировать технологическую сеть, проводить аудит ПО и аппаратных средств популярных зарубежных и отечественных производителей.

- Специализированные возможности PT Sandbox помогают динамически выявлять вредоносное ПО, целью которого являются технологические системы различных производителей.

PT ICS эффективно обнаруживает действия злоумышленников в промышленных сегментах и обеспечивает сквозную защиту всей технологической инфраструктуры, включая сети передачи данных, конечные узлы и специализированные устройства, с учетом режимов работы промышленных объектов и специфики производственной деятельности. По сути, мы реализуем тот подход, о котором говорили выше, — сделать кибербезопасность промышленных предприятий результативной и измеримой.

Расскажите, а как вы защищаете свои промышленные предприятия от кибератак? Интересно узнать истории коллег, с какими сложностями пришлось столкнуться, что помогло или что натолкнуло на путь защиты своего предприятия?