Киберпреступники часто используют для рассылок вредоносных файлов актуальные новости и события. В связи с пандемией коронавируса многие APT-группировки, в числе которых Gamaredon, SongXY, TA428, Lazarus, Konni, Winnti, стали использовать эту тему в своих кампаниях. Один из недавних примеров такой активности — атаки южнокорейской группировки Higaisa.

Эксперты PT Expert Security Center обнаружили и проанализировали вредоносные файлы, созданные группировкой Higaisa.

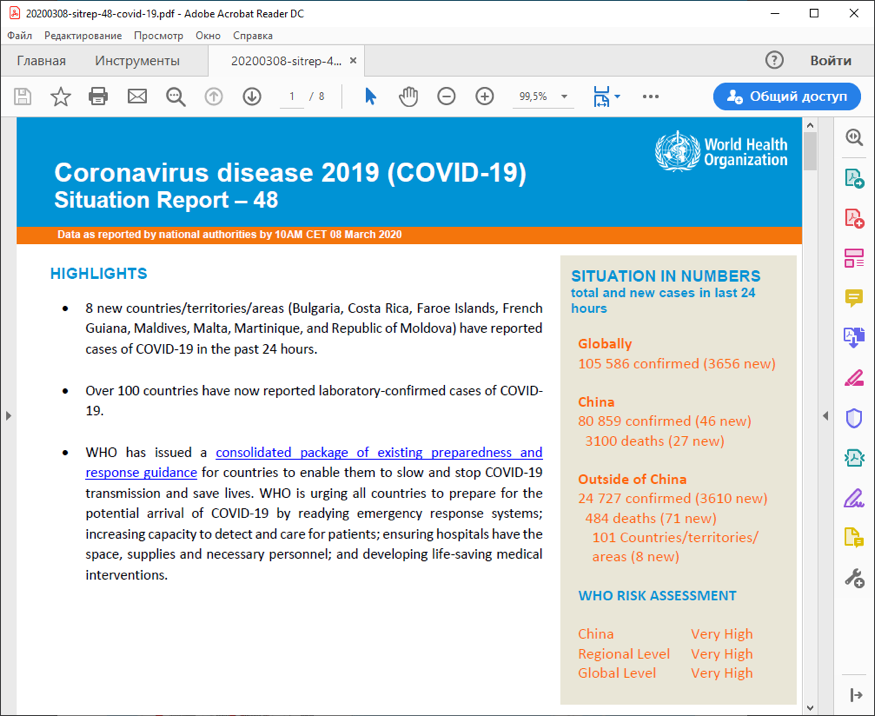

Пример 1: поддельный отчет ВОЗ

Первые уведомления Всемирной организации здравоохранения (ВОЗ) о распространении коронавируса появились в начале марта. Уже через несколько дней участники Higaisa начали рассылать письма с вредоносным файлом. Для маскировки использовался легитимный файл отчета ВОЗ в формате PDF.

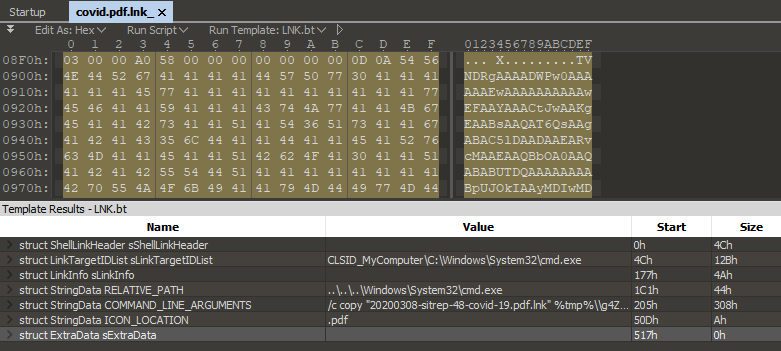

Заражение начиналось с файла 20200308-sitrep-48-covid-19.pdf.lnk:

Содержимое LNK-файла

Файл является ярлыком .lnk с иконкой PDF-документа. При попытке открытия выполняется команда cmd.exe /c со следующей командной строкой:

Запуском findstr.exe извлекается Base64-нагрузка, содержащаяся в конце LNK-файла, которая затем декодируется с помощью CertUtil.exe (msioa.exe). Результат декодирования представляет собой CAB-архив, который распаковывается в ту же папку %tmp% и содержит несколько файлов, включая скрипт установки вредоносной программы, оригинальный файл отчета ВОЗ (в качестве приманки) и полезную нагрузку установщика.

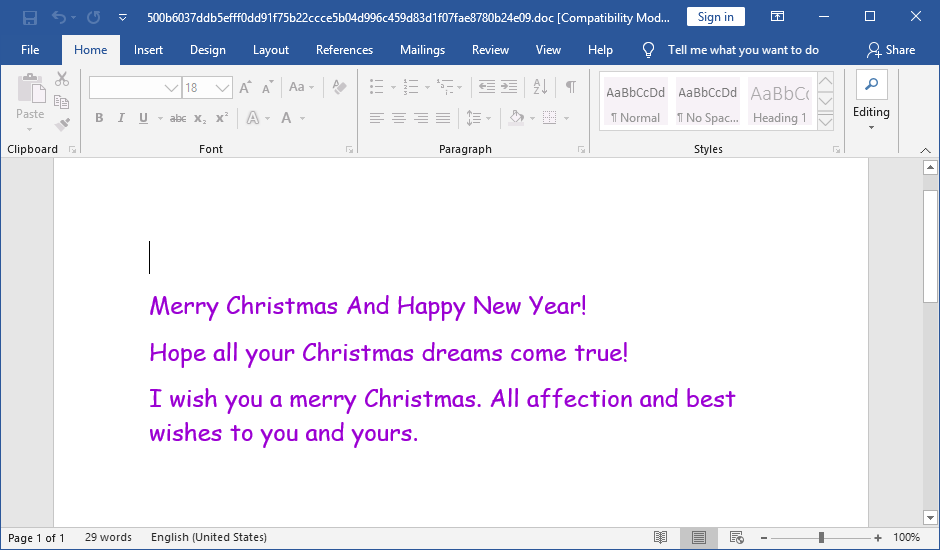

Пример 2: новогодние поздравления

Второй проанализированный сэмпл представляет собой RTF-файл с новогодними поздравлениями:

Документ с поздравительным текстом

Документ создан с помощью популярного билдера Royal Road RTF (или 8.t), эксплуатирующего уязвимость CVE-2018-0798 в Microsoft Equation Editor. Этот билдер недоступен публично, однако широко распространен среди китайских APT-группировок, в числе которых TA428, Goblin Panda, IceFog, SongXY. Название 8.t связано с тем, что вредоносный документ в процессе эксплуатации создает во временной папке файл с именем 8.t, содержащий зашифрованную полезную нагрузку.

В результате эксплуатации уязвимости создается файл %APPDATA%microsoftwordstartupintel.wll. Это DLL-дроппер, который будет загружен при следующем старте Microsoft Word. Его полезная нагрузка состоит из двух файлов: %ALLUSERSPROFILE%TotalSecurity360ShellPro.exe и %ALLUSERSPROFILE%TotalSecurityutilsFileSmasher.exe. Файлы зашифрованы с помощью xor 0x1A.

Главная функция дроппера intel.wll (фрагмент)

Далее происходит закрепление в системе.

Данный файл — не единственный похожий объект авторства Higaisa. Так, аналитиками Tencent была зафиксирована рассылка в тот же период вредоносных исполняемых файлов с именами Happy-new-year-2020.scr и 2020-New-Year-Wishes-For-You.scr. В данном случае исходные файлы являются исполняемыми, а приманка присутствует в виде поздравительной JPG-открытки, которая распаковывается и открывается в программе просмотра по умолчанию:

Структура этих угроз, за вычетом эксплуатации CVE-2018-0798, практически идентична RTF-документу. SCR-файлы являются дропперами, полезная нагрузка дешифруется с помощью xor 0x1A и распаковывается в подпапку в %ALLUSERSPROFILE%.

Заключение

Проведенное аналитиками Positive Technologies исследование показало эволюцию вредоносных объектов группировки Higaisa. При этом структура используемых инструментов (дропперы, загрузчики) во многом остается неизменной. Для усложнения детектирования злоумышленники варьируют отдельные детали, такие как URL контрольного сервера, параметры RC4-ключа, используемые для SideLoading легитимные файлы, библиотеки для HTTP-взаимодействия.

Полная версия отчета доступна по ссылке.