Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) выявили APT-группировку, получившую название Calipso. Группировка действует с 2016 года и нацелена на государственные учреждения. На данный момент она действует на территории шести стран.

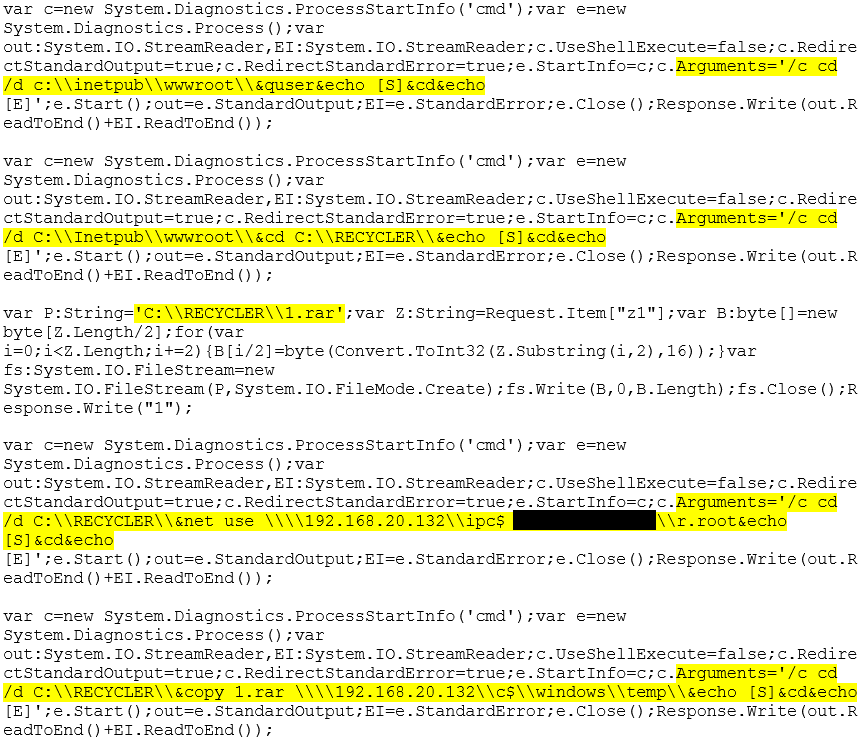

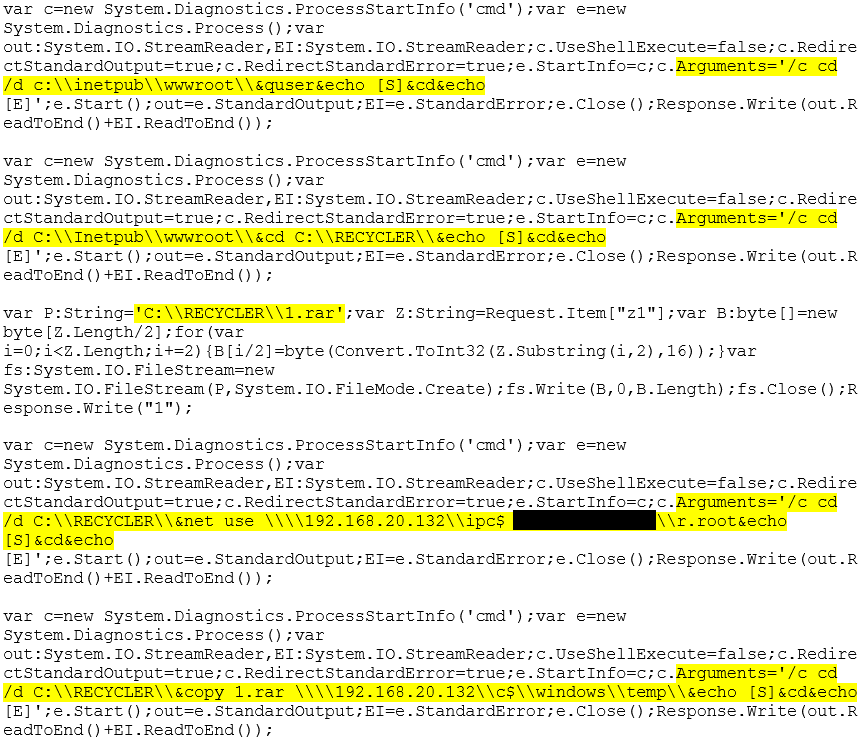

Команды, посланные злоумышленниками на веб-шелл в ходе атаки

По данным экспертов, от действий группировки уже пострадали организации из Индии (34% жертв), Бразилии, Казахстана (по 18%), России, Таиланда (по 12%) и Турции (6%). Злоумышленники взламывали сетевой периметр и размещали на нем специальную программу, через которую получали доступ к внутренним сетям скомпрометированных организаций.

Как показало расследование, злоумышленники продвигаются внутри сети либо с помощью эксплуатации уязвимости удаленного исполнения кода MS17-010, либо с помощью украденных учетных данных.

Общая структура вредоносного софта и его установки

Успеху атак этой группировки во многом способствует тот факт, что большинство утилит, применяемых ею для продвижения внутри сети, широко используются специалистами по всему миру для сетевого администрирования. Группировка использовала общедоступные утилиты и эксплойты, например SysInternals, Mimikatz, EternalBlue, EternalRomance. При помощи распространенных эксплойтов преступники заражают компьютеры в локальной сети организации и похищают конфиденциальные данные.

Организация может предотвратить такие атаки при помощи специализированных систем глубокого анализа трафика, которые позволят вычислить подозрительную активность на начальной стадии проникновения злоумышленников в локальную сеть и не дадут им закрепиться в инфраструктуре компании. Кроме того, обнаружить атаки и противодействовать им помогут мониторинг событий ИБ, защита периметра и веб-приложений.

Согласно полученным данным, выявленная APT-группировка предположительно имеет азиатские корни и относится к числу китайскоговорящих.

В ходе одной из атак злоумышленники по неосторожности неверно настроили прокси-сервер, чем выдали свой реальный IP-адрес, принадлежащий провайдеру China Telecom

В одной из атак группировка использовала вредоносную программу PlugX, которую традиционно используют многие APT-группы китайского происхождения, а также троян Byeby, который применялся во вредоносной кампании SongXY в 2017 году. Кроме того, во время отдельных атак злоумышленники по ошибке раскрывали свои реальные IP-адреса, принадлежащие китайским провайдерам.

Группа уже имеет за спиной несколько успешных взломов, однако допускает ошибки, позволяющие судить о ее происхождении. По всем приведенным данным, группа происходит из Азии и использует ранее никем не описанное ВПО. Троян Byeby связывает эту группу с обнаруженной нами ранее группой SongXY, пик активности которой пришелся на 2017 год.

Мы продолжаем тщательно следить за активностью группы Calypso и прогнозируем новые атаки с ее участием.

Команды, посланные злоумышленниками на веб-шелл в ходе атаки

По данным экспертов, от действий группировки уже пострадали организации из Индии (34% жертв), Бразилии, Казахстана (по 18%), России, Таиланда (по 12%) и Турции (6%). Злоумышленники взламывали сетевой периметр и размещали на нем специальную программу, через которую получали доступ к внутренним сетям скомпрометированных организаций.

Как действуют хакеры

Как показало расследование, злоумышленники продвигаются внутри сети либо с помощью эксплуатации уязвимости удаленного исполнения кода MS17-010, либо с помощью украденных учетных данных.

Общая структура вредоносного софта и его установки

Успеху атак этой группировки во многом способствует тот факт, что большинство утилит, применяемых ею для продвижения внутри сети, широко используются специалистами по всему миру для сетевого администрирования. Группировка использовала общедоступные утилиты и эксплойты, например SysInternals, Mimikatz, EternalBlue, EternalRomance. При помощи распространенных эксплойтов преступники заражают компьютеры в локальной сети организации и похищают конфиденциальные данные.

Организация может предотвратить такие атаки при помощи специализированных систем глубокого анализа трафика, которые позволят вычислить подозрительную активность на начальной стадии проникновения злоумышленников в локальную сеть и не дадут им закрепиться в инфраструктуре компании. Кроме того, обнаружить атаки и противодействовать им помогут мониторинг событий ИБ, защита периметра и веб-приложений.

Согласно полученным данным, выявленная APT-группировка предположительно имеет азиатские корни и относится к числу китайскоговорящих.

В ходе одной из атак злоумышленники по неосторожности неверно настроили прокси-сервер, чем выдали свой реальный IP-адрес, принадлежащий провайдеру China Telecom

В одной из атак группировка использовала вредоносную программу PlugX, которую традиционно используют многие APT-группы китайского происхождения, а также троян Byeby, который применялся во вредоносной кампании SongXY в 2017 году. Кроме того, во время отдельных атак злоумышленники по ошибке раскрывали свои реальные IP-адреса, принадлежащие китайским провайдерам.

Заключение

Группа уже имеет за спиной несколько успешных взломов, однако допускает ошибки, позволяющие судить о ее происхождении. По всем приведенным данным, группа происходит из Азии и использует ранее никем не описанное ВПО. Троян Byeby связывает эту группу с обнаруженной нами ранее группой SongXY, пик активности которой пришелся на 2017 год.

Мы продолжаем тщательно следить за активностью группы Calypso и прогнозируем новые атаки с ее участием.