Анализ сетевой инфраструктуры играет большую роль в исследовании вредоносных кампаний. Сведения о том, какие IP-адреса соответствовали доменному имени в различные промежутки времени, позволяют определить новые серверы злоумышленников. Решение противоположной задачи (ретроспектива доменов, которые разрешались в заданный IP-адрес) дает новые домены, для которых можно повторять процедуру поиска, раскручивая цепочку все дальше и дальше. Вся полученная информация помогает получить представление о географии узлов, выделить «любимых» хостеров и регистраторов, подметить характерные значения полей, которые указывает злоумышленник, когда регистрирует очередной домен.

На первый взгляд бесполезная метаинформация может пригодиться спустя несколько дней, недель и даже месяцев. Ведь в ходе анализа вредоносного ПО рано или поздно встает вопрос атрибуции, принадлежности инструмента той или иной преступной группировке: и вот тут на помощь приходят все косвенные признаки, в том числе и данные о сетевых индикаторах.

В этой статье мы рассмотрим наиболее характерные признаки сетевой инфраструктуры группы TA505 и покажем пересечения с другой хакерской группировкой, Buhtrap.

Регистраторы доменных имен

В общей сложности мы проанализировали 372 домена группы и выделили 22 организации, предоставляющие услуги по приобретению доменных имен. Наибольшим интересом у злоумышленников пользовались следующие ресурсы:

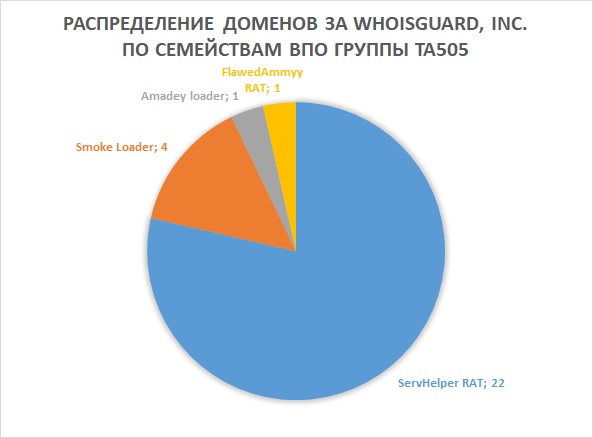

- WhoisGuard, Inc. — 28 доменных имен,

- Eranet International Limited — 26 доменных имен.

Панамская организация WhoisGuard предоставляет возможность скрыть свои регистрационные данные от публичного доступа. Это отнюдь не первый случай использования услуг этой компании для анонимизации и усложнения расследований.

Распределение доменов группы TA505, зарегистрированных с помощью сервиса WhoisGuard, по семействам вредоносного ПО группы

Кроме этого, мы обнаружили использование других аналогичных сервисов — PROTECTSERVICE, LTD, Whois Privacy Protection Foundation, Domains by Proxy, LLC — правда, в меньшем объеме.

Компания Eranet International Limited является одним из крупнейших регистраторов Гонконга. Стоит отметить, что при регистрации большинства доменов у этого провайдера злоумышленники пользовались динамической DNS — в результате IP-адреса, в которые разрешалось доменное имя, менялись очень часто, затрудняя тем самым поиск дальнейших следов.

Распределение доменов группы TA505, зарегистрированных с помощью сервиса Eranet International Limited, по семействам вредоносного ПО группы

Регистранты доменных имен

В ходе исследования WHOIS-информации доменных имен в некоторых случаях удавалось получать уникальные значения для некоторых полей.

WHOIS-информация доменных имен группы TA505:

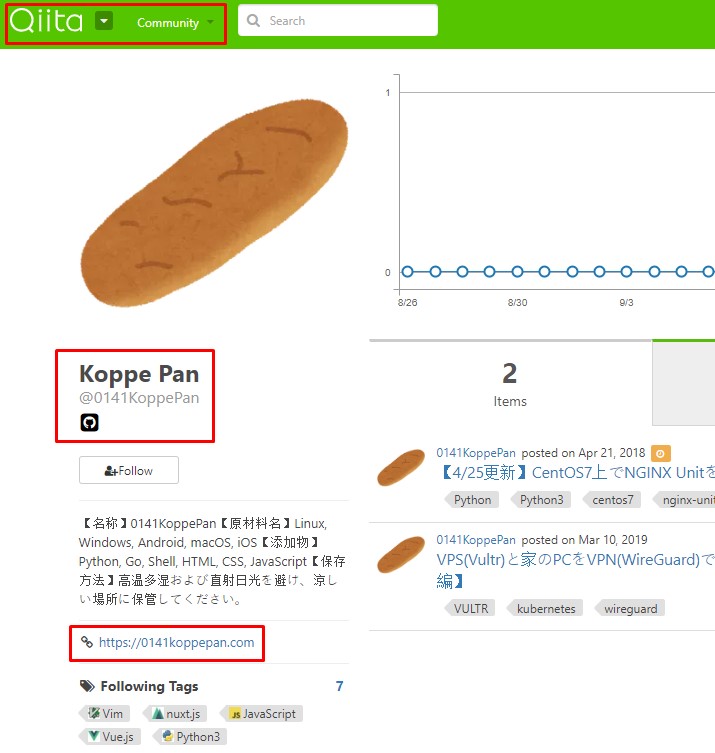

Разумеется, не всем полям можно слепо доверять. Однако значения некоторых из них могут дать интересную информацию. Например, по электронному ящику ctouma2@gmail.com можно выйти на список других доменов, которые регистрировались на это же значение. Другой почтовый ящик 0141.koppe.pan@gmail.com ведет на множество различных ресурсов: аккаунт на Github, Steam, японском хакерском форуме Qiita с ссылкой на вредоносный домен в профиле, YouTube-канал, аккаунт в Skype (live:141.koppe.pan) и т. д.

Подозрительная страница регистранта домена на хакерском форуме Qiita

Мы оставим глубокий анализ WHOIS-данных за рамками этой статьи. Отметим лишь, что злоумышленники часто прибегают к использованию взломанных легитимных ресурсов для размещения ВПО первой стадии. Ниже примеры таких доменов:

- greenthumbsup[.]jp

- fakers.co[.]jp

- nanepashemet[.]com

- nagomi-753[.]jp

- iluj[.]in

Автономные системы (AS)

Для полноты картины мы приводим топ автономных систем (AS), которым принадлежат IP-адреса управляющих серверов. Конечно, отдельно взятой автономной системе принадлежит множество хостов: как легитимных, так и нет, включая различные семейства ВПО самого разного происхождения. Приведенную ниже статистику следует воспринимать как характеристику предпочтений злоумышленника. В совокупности с другими фактами она может являться материалом для атрибуции.

Автономные системы, часто используемые группой TA505:

Пересечение с группой Buhtrap

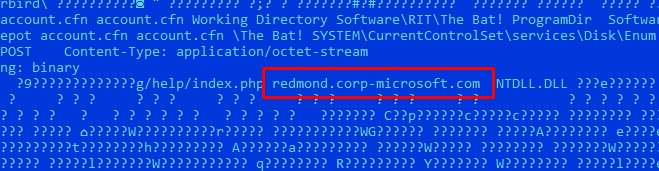

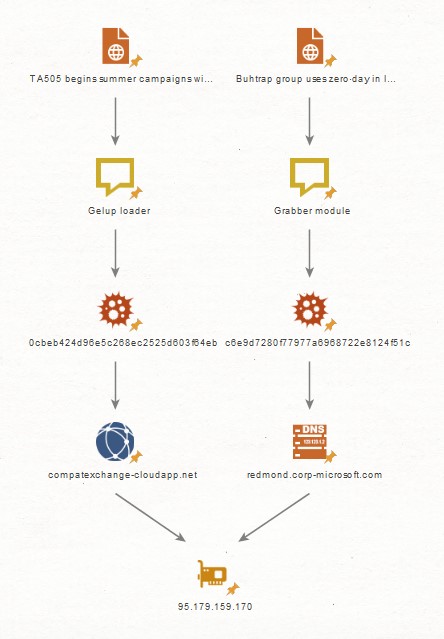

Одиннадцатого июля 2019 года наши коллеги из ESET выпустили статью о недавней атаке группы Buhtrap с использованием уязвимости нулевого дня в Windows-компоненте Win32k. Одним из описанных модулей был так называемый grabber -модуль для кражи паролей пользователя от почтовых клиентов, браузеров и т. п. Спустя некоторое время мы нашли аналогичный описанному модуль (MD5: c6e9d7280f77977a6968722e8124f51c) с тем же самым управляющим сервером в теле (redmond.corp-microsoft[.]com).

Управляющий сервер в grabber-модуле Buhtrap

По данным ресурса PaSiveTotal, этот хост разрешается в IP-адрес 95[.]179.159.170 с 6 июня 2019 года.

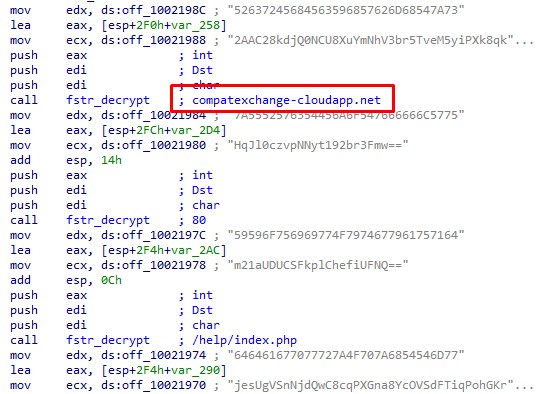

Немного ранее, 2 июля 2019 года, наши коллеги из Proofpoint сообщили о новых инструментах группы TA505, один из которых носит название Andromut (также известен как Gelup) и является загрузчиком FlawedAmmyy RAT. Одна из вариаций загрузчика (MD5: 0cbeb424d96e5c268ec2525d603f64eb), которую мы встретили, использует домен compatexchange-cloudapp[.]net в качестве управляющего сервера.

Управляющий сервер в Gelup от TA505 после расшифровки

По данным ресурса PaSiveTotal, этот хост разрешается в IP-адрес 95[.]179.159.170 с 8 июня 2019 года.

Оба домена зарегистрированы у одного и того же регистратора (Tucows Domains Inc.) с разницей в два дня, разрешаются в один и тот же IP-адрес. С учетом того, что как раз в течение июня обе группы проводили очередные атаки, мы делаем вывод об использовании Buhtrap и TA505 общего хоста в качестве управляющего сервера.

Добавим, что домен compatexchange-cloudapp[.]net использовался не только в загрузчике выше, но и в более старых версиях компонентов Buhtrap.

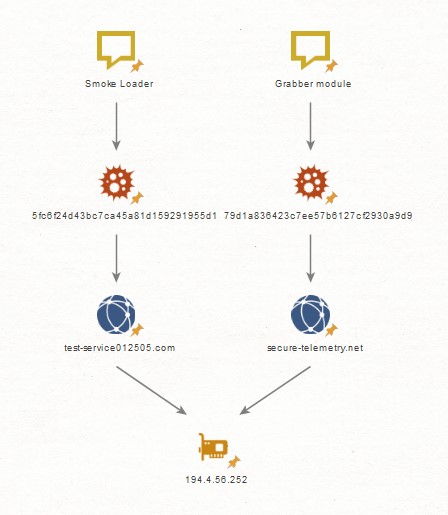

Первое пересечение TA505 и Buhtrap в инфраструктуре

Спустя некоторое время мы встретили еще одно похожее пересечение: на этот раз аналогичным образом встретились домены другого граббера от Buhtrap и загрузчика Smoke Loader от TA505: домен test-service012505[.]com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) и домен secure-telemetry[.]net граббера (MD5: 79d1a836423c7ee57b6127cf2930a9d9) с 17 и 16 июля 2019 года соответственно разрешаются в IP-адрес 194[.]4.56.252.

Второе пересечение TA505 и Buhtrap в инфраструктуре

Выводы

Мы познакомились с особенностями сетевой инфраструктуры группы TA505. Рассмотрели характерные черты регистраторов доменных имен и хостеров для управляющих серверов. Отметили любопытные особенности информации о клиенте, указанной при регистрации доменов; это может послужить отправной точкой для более детальных исследований. Рассмотрели инфраструктурные пересечения между группами TA505 и Buhtrap. Объяснить ситуацию с общими серверами можно по-разному: группы могут делить серверы по договоренности; у групп может быть единый управляющий субъект, координирующий их действия; обе группы могут арендовать серверы у третьих лиц (а те, в свою очередь, экономят на ресурсах). Мы продолжим отслеживать активность обеих группировок и будем искать новые сведения об их возможных связях и совместной деятельности.

Авторы: Алексей Вишняков и Максим Анфиногенов, Positive Technologies

IOCs

TA505 C2:

0141koppepan[.]com

bigpresense[.]top

elast[.]pw

fakers.co[.]jp

greenthumbsup[.]jp

iluj[.]in

kentona[.]su

koppepan[.]app

makosoft[.]hu

microsoftsyncservice[.]biz

nagomi-753[.]jp

nanepashemet[.]com

newfolder2-service[.]space

office365onlinehome[.]com

solsin[.]top

test-service012505[.]com

windows-several-update[.]com

windows-update-02-en[.]com

c6e9d7280f77977a6968722e8124f51c — grabber-модуль Buhtrap

redmond.corp-microsoft[.]com — Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb — Gelup загрузчик от TA505

compatexchange-cloudapp[.]net — Gelup C&C

95.179.159[.]170 — общий хост TA505 и Buhtrap

79d1a836423c7ee57b6127cf2930a9d9 — grabber-модуль Buhtrap

secure-telemetry[.]net — Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 — Smoke Loader загрузчик от TA505

test-service012505[.]com — Smoke Loader C&C

194[.]4.56.252 — общий хост TA505 и Buhtrap

0141koppepan[.]com

bigpresense[.]top

elast[.]pw

fakers.co[.]jp

greenthumbsup[.]jp

iluj[.]in

kentona[.]su

koppepan[.]app

makosoft[.]hu

microsoftsyncservice[.]biz

nagomi-753[.]jp

nanepashemet[.]com

newfolder2-service[.]space

office365onlinehome[.]com

solsin[.]top

test-service012505[.]com

windows-several-update[.]com

windows-update-02-en[.]com

c6e9d7280f77977a6968722e8124f51c — grabber-модуль Buhtrap

redmond.corp-microsoft[.]com — Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb — Gelup загрузчик от TA505

compatexchange-cloudapp[.]net — Gelup C&C

95.179.159[.]170 — общий хост TA505 и Buhtrap

79d1a836423c7ee57b6127cf2930a9d9 — grabber-модуль Buhtrap

secure-telemetry[.]net — Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 — Smoke Loader загрузчик от TA505

test-service012505[.]com — Smoke Loader C&C

194[.]4.56.252 — общий хост TA505 и Buhtrap