Мы постоянно отслеживаем изменения в хакерском инструментарии, будь то появление новых инструментов или обновление уже известных. Поэтому мы не смогли пройти мимо Silent Trinity, анонсированного на DefCon 27 Demo Labs.

Что это такое и зачем изучать

Эксперты PT ESC поставляют знания в продукты компании, учат их обнаруживать TTP (tactics, techniques, and procedures) атакующих. Стадия post exploitation — неотъемлемая часть любой компрометации. Поэтому мы считаем своим долгом обнаруживать такой интересный инструмент, как Silent Trinity. К тому же ранее специалисты PT ESC уже находили случаи реальных атак с его использованием.

Фреймворк постэксплуатации Silent Trinity получил обновление в новой версии 0.3.0. ?Ключевыми новшествами являются клиент-серверная архитектура и многопользовательский режим. Хакеры любят фреймворк за использование DLR (Dynamic Language Runtime).

Именно благодаря DLR импланты получают большую гибкость и скрытность в сравнении с C#. На текущий момент общение C2 с жертвой может происходить через четыре транспорта — HTTP, HTTPS, DNS, WMI.

Как работает новый Silent Trinity

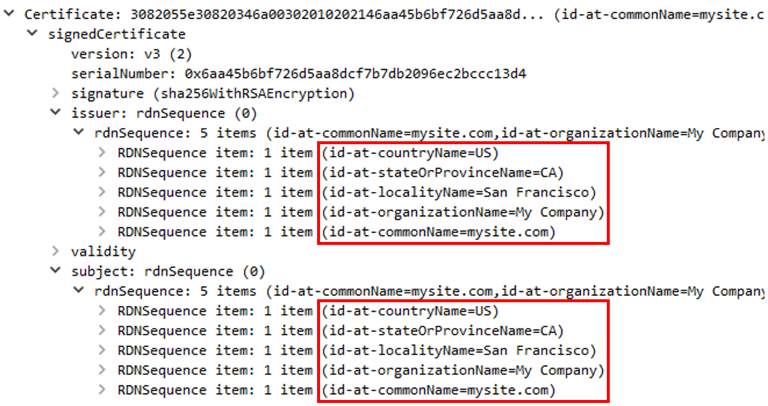

Мы провели исследование свежей версии инструмента с целью найти варианты обнаружения и пришли к выводу: несмотря на все преимущества, Silent Trinity все же можно обнаружить как по активности на хосте, так и по сетевому взаимодействию. Начнем с последнего. Обычно в качестве транспорта выбирают HTTPS. При первом запуске Silent Trinity генерирует самоподписанный TLS-сертификат, который в дальнейшем используется при общении со скомпрометированной системой. Такой сертификат всегда будет содержать одни и те же значения полей информации.

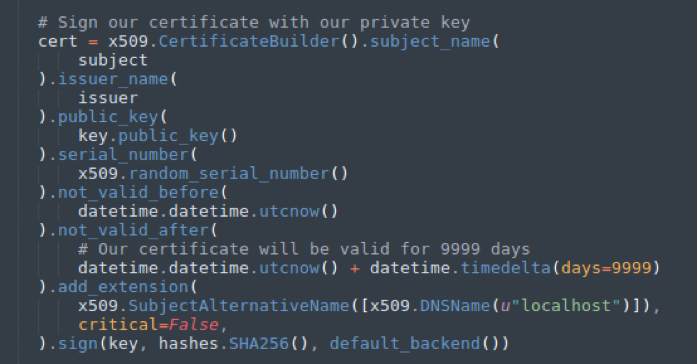

Также необычным в сертификате является его время жизни (9999 дней) и поле SubjectAlternativeName со значением ‘localhost’.

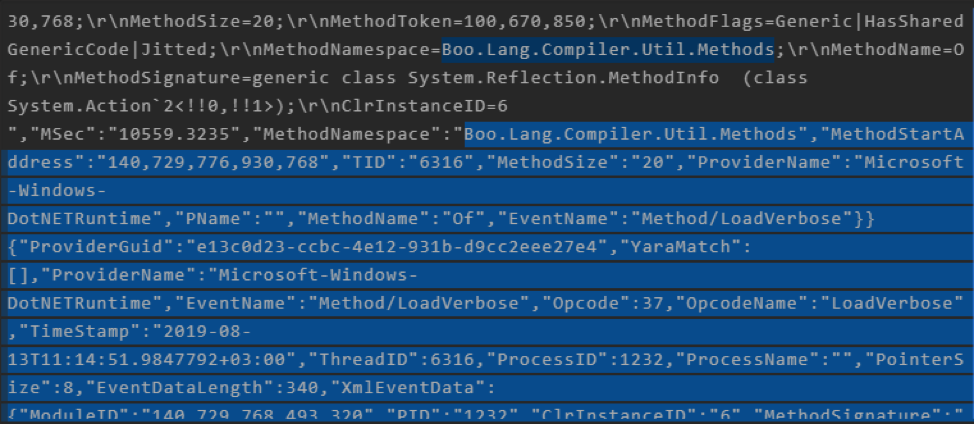

Имплант может запускаться через powershell, msbuild или wmic. Для этого создается файл, который запускается одним из инструментов. Вне зависимости от способа запуска внутри файла будет находиться сериализованный объект в формате base64. Именно он отправляет запрос на C2 для получения полезной нагрузки, которая будет служить транспортом. Жертва получает нагрузку, выполняет основное тело импланта. Такой подход с использованием DLR действительно нелегко обнаружить, но существуют способы получения трассировки событий через ETW (Event Tracing for Windows).

Благодаря этому можно обнаружить использование языка Boo, на котором написаны функции импланта и модули полезной нагрузки. Сам Boo является Python-подобным языком с ООП и встречается редко.

Таким образом, для новой версии Silent Trinity набирается ряд уникальных параметров, которые помогают обнаруживать ее использование.

После обновления, а также Demo Labs на Defcon 27 количество упоминаний инструмента на тематических форумах и каналах возросло, что свидетельствует о росте популярности Silent Trinity. Поэтому возможно и увеличение количества атак с участием фреймворка.

Эксперты PT ESC рекомендуют использовать инструменты MaxPatrol SIEM и PT Network Attack Discovery, в них уже реализованы необходимые проверки в виде правил и корреляций.