Изображение: Medium.com

Исследователь безопасности обнаружил уязвимость в софте для проведения телеконференций Zoom. При использовании программы на компьютерах Mac, любой открытый пользователем сайт может активировать камеру на устройстве без запроса разрешения на данное действие. Сделать это можно даже в том случае, если Zoom уже был удален с компьютера.

В чем проблема

Исследователь Джонатан Лейчу (Jonathan Leitschuh) опубликовал детали критической уязвимости CVE-2019-13450. В комбинации с другой ошибкой безопасности, она может позволить злоумышленникам удаленно шпионить за пользователями компьютеров Mac.

Лейчу сообщил команде Zoom об уязвимости за более чем 90 дней до публикации информации о ней, но закрывающий ошибку патч до сих пор не был выпущен. Таким образом под угрозой находятся все 4 млн пользователей проекта. Zoom – одно из самых популярных облачных приложений для проведения теле- и аудио-конференций, вебинаров и обучающих мероприятий.

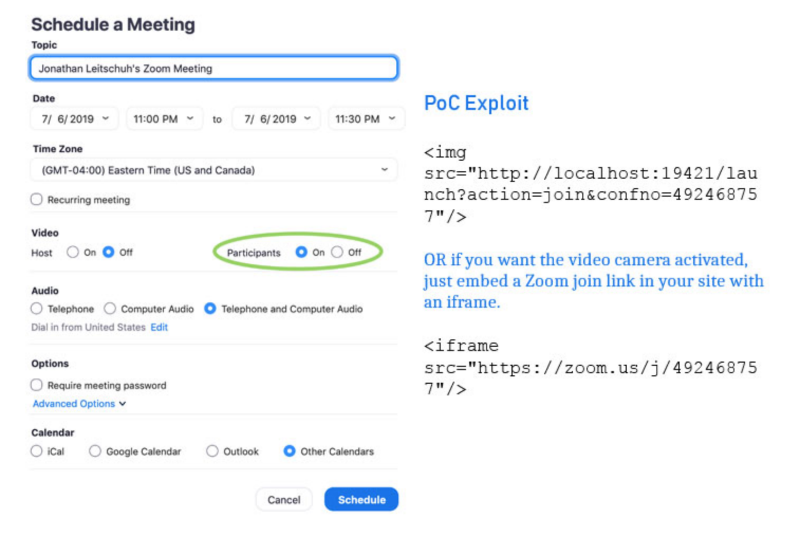

Уязвимость заключается в некорректной работе функции click-to-join – она создана для автоматической активации установленного на компьютере клиента Zoom. С ее помощью участники могут мгновенно подключаться к конференции с помощью браузера. Для этого нужно лишь кликнуть на ссылку-приглашение вида zoom.us/j/492468757.

Исследователь обнаружил, что для активации этой функции Zoom запускает на компьютере локальный веб-сервер, работающий на порту 19421, который «небезопасным способом» получает команды через HTTPS GET-параметры, и взаимодействовать с ним может любой сайт, открытый в браузере.

Для эксплуатации ошибки безопасности атакующему нужно создать ссылку-приглашение в Zoom и встроить ее во внешний сайт в виде тега к изображеию или через iFrame. Затем нужно убедить жертву зайти на сайт, чтобы получить возможность активировать веб-камеру на ее компьютере Mac.

Помимо подглядывания за жертвой, уязвимость можно использовать для осуществления DoS-атаки на целевой компьютер. Для этого нужно отправить большое количество GET-запросов к локальному веб-серверу.

Как защититься

Простое удаление Zoom не помогает защититься от описанной проблемы. По данным исследователя, функция click-to-join поддерживает команду для автоматической переустановки Zoom без разрешения со стороны пользователя.

По словам Лейчу, специалисты Zoom выпутили патч, который запрещает атакующим активировать видео-камеру на устройстве жертвы. При этом возможность тайно подключать пользователей к онлайн-конференции с помощью зловредных Zoom-ссылок по-прежнему остается.

Сегодня многие сервисы работают на основе алгоритмов анализа данных. Как показывает практика, риски скрываются не только в уязвимой функциональности, но и в самих данных, на основе которых система принимает решения.

Вместе с появлением новых алгоритмов машинного обучения расширилась и область их применения. Уже несколько лет машинное обучение в сфере информационной безопасности используется не только для обнаружения атак, но и для их проведения.

Исследователи активно изучают вредоносное машинное обучение (adversarial attack). Однако в попытке обогнать злоумышленников и предсказать их следующий шаг они забывают о возможностях, которыми атакующие пользуются сейчас: кража модели, уязвимости во фреймворке, подмена данных для обучения, логические уязвимости.

В четверг, 11 июля в 14:00 эксперты Positive Technologies Арсений Реутов и Александра Мурзина проведут вебинар на тему «Риски безопасности применения техник искусственного интеллекта». Речь пойдет о рисках применения техник машинного обучения в современных приложениях.

Участие в вебинаре бесплатное, необходима регистрация.