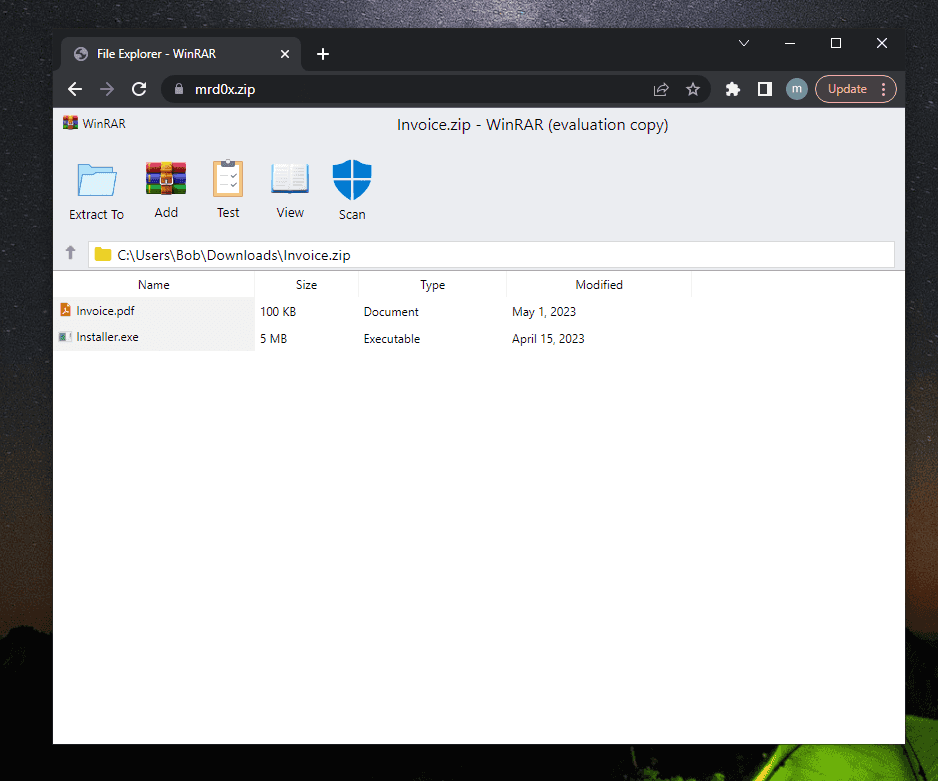

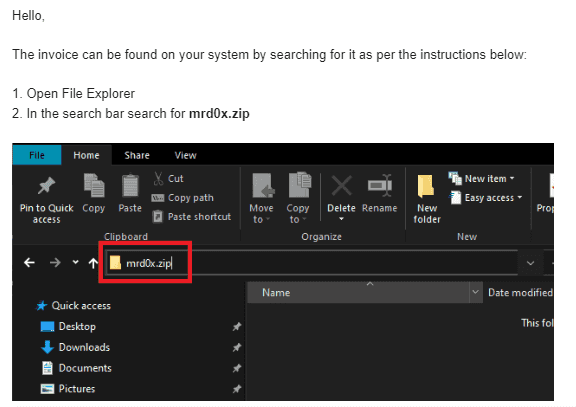

Как подобная атака может выглядеть на практике, на прошлой неделе исследователь, известный под ником mrd0x. Он зарегистрировал доменное имя , на котором детально воспроизвел интерфейс архиватора WinRAR.

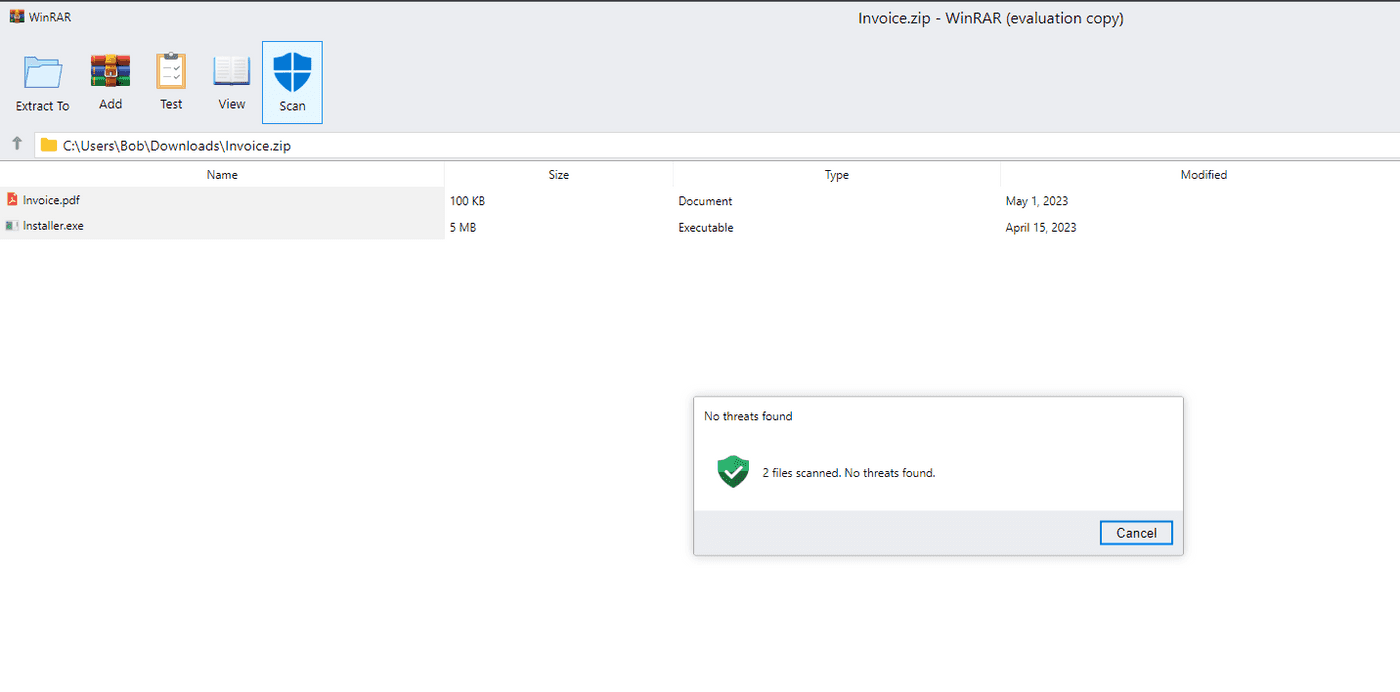

Очевидный сценарий атаки следующий: злоумышленник регистрирует домен (или несколько доменов), похожий на имя файла. Ссылки на них рассылает жертвам через мессенджеры, вставляет на мусорные веб-сайты в Сети, массово отправляет по почте. По клику на ссылку пользователь видит вроде бы обычное окно архиватора, где можно якобы «распаковать» какие-то файлы. mrd0x также продемонстрировал некоторые «улучшения пользовательского опыта», например, добавил сообщение о том, что файлы якобы просканированы на наличие угроз:

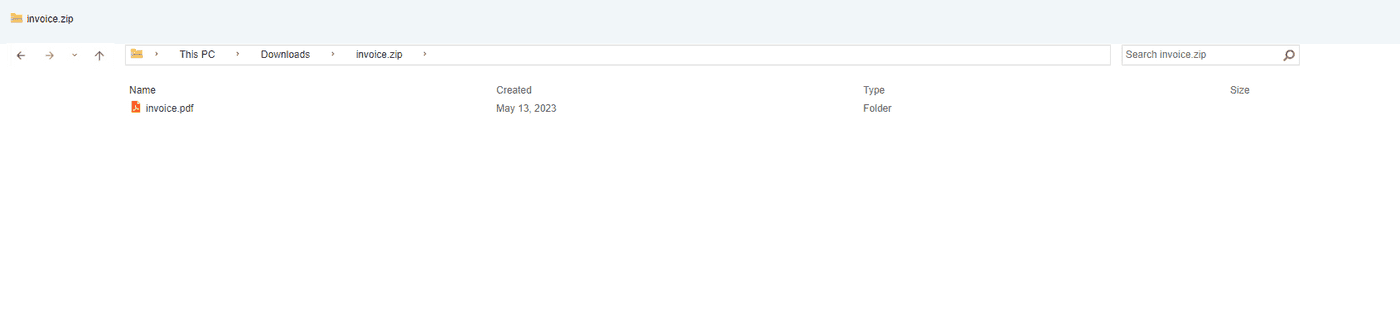

Не обязательно эмулировать в браузере WinRAR, можно воспроизвести еще более привычное окно проводника Windows:

По клику на файл или на кнопку «Extract to» в «архиваторе» будет скачиваться файл, открыть который потенциальная жертва должна без всяких сомнений, — он же «проверен» или вообще выглядит так, будто запускается локально. Но есть и другие варианты, когда жертву перенаправляют на фишинговую страницу, например, облачного сервиса, где просят ввести логин и пароль от своей учетной записи. Понятно, что подобная атака будет работать с людьми, которые с трудом отличают настоящую программу от браузера. Но таких людей не так уж мало. В скриншотах выше показан идеальный вид псевдоархиватора, а если развернуть окно браузера на весь экран, то интерфейс также растягивается и выглядит уже подозрительно.

Вроде бы подобная атака мало чем отличается от любой другой с использованием какого угодно домена. За одним исключением: ссылки, похожие на имена файлов, будут активными. Например, Twitter уже автоматически делает mrd0x.zip активной ссылкой, равно как и мессенджер Telegram. На вредоносные домены в зонах .zip и .mov будет чуть проще попасть, а значит, успешных взломов станет на несколько процентов больше. Самую интересную проблему mrd0x показал на примере проводника Windows (настоящего). Если ввести в проводнике имя файла, которого в открытой папке нет, Windows попытается открыть сайт с идентичным URL в браузере.

Желание Google заработать на доменных именах пару лишних долларов понятно, но такое вторжение в отработанное десятилетиями разделение между «вебом» и «файлами» вряд ли можно назвать хорошей идеей.

Что еще произошло:

Опубликовано подробное о голосовых атаках, в которых команда передается на крайне высоких частотах (от 16 килогерц и выше). Об этой работе мы в марте, когда только появились примеры атак. Микрофоны современных устройств без проблем распознают голосовые команды, передаваемые по верхней границе звукового диапазона частот, в то время как владельцы смартфонов и умных колонок такие команды почти наверняка не слышат. В полном тексте исследования приведено множество новых подробностей, например, об эффективности атаки с использованием разных методов сжатия аудио или о практическом расстоянии от атакующего устройства до атакуемого. Предложено также и очевидное средство борьбы с такими атаками: на принимающем устройстве можно просто фильтровать звук выше определенной частоты. На реальных голосовых командах это никак не скажется, а попытки скрытно что-то приказать домашнему устройству гарантированно нейтрализует.

В свежем исследовании компании ESET подробно вредоносная функциональность Android-приложения. Апп для записи видео с экрана первоначально не имел никаких вредоносных довесков, но в какой-то момент вместе с обычным апдейтом прилетел бэкдор. Он позволял отслеживать координаты жертвы, записывать звук с микрофона и загружать на командный сервер произвольные файлы.

Компания Zyxel две критические уязвимости в аппаратных брандмауэрах и VPN-устройствах.