В феврале 2023 года исследователи «Лаборатории Касперского» атаки на организации в Северной Америке, на Ближнем Востоке и в странах Азии, в ходе которых использовался эксплойт для уязвимости в подсистеме Common Log File System ОС Windows. В ходе анализа обфусцированного вредоносного кода исследователи нашли новую уязвимость в CLFS, которой был присвоен идентификатор . Активно эксплуатируемую уязвимость закрыли 11 апреля в рамках ежемесячного выпуска патчей от Microsoft.

Это далеко не первая уязвимость в CLFS. В базе CVE начиная с 2018 года есть 32 записи о проблемах в этой подсистеме Windows, впервые реализованной в Windows Server 2003 и Windows Vista. Из них как минимум три активно эксплуатировались на момент обнаружения, то есть относились к классу zero-day. Как отмечают эксперты «Лаборатории Касперского», причины проблем заключаются как в «возрасте» подсистемы, так и в ее достаточно широких возможностях. Формат файлов base log file (.blf) официально не документирован (но, например, опубликованы результаты реверс-инжиниринга). При этом в них хранится чувствительная информация, включая указатели памяти. Модификация этих данных, соответственно, может привести к выполнению вредоносного кода.

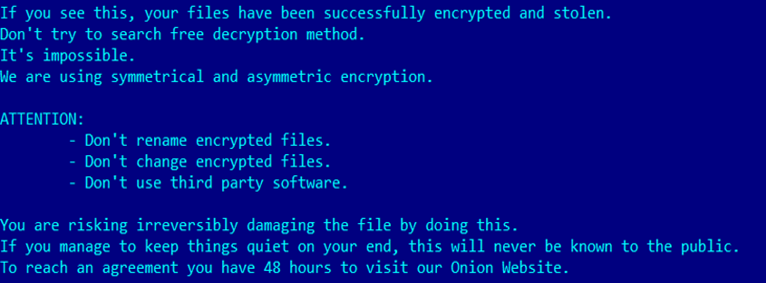

Так и произошло с уязвимостью CVE-2023-28252: ее можно использовать для модификации лог-файла, что в свою очередь дает процессу со стандартными привилегиями возможности чтения и записи данных с привилегиями ядра. В атаках, зафиксированных «Лабораторией Касперского», эксплойт использовался для доставки вымогателя Nokoyawa. Поведение этого зловреда стандартное: он шифрует файлы с последующим требованием выкупа.

Отдельно авторы отчета говорят о том, что эту уязвимость можно обнаружить с помощью фаззинга. В теории подобное тестирование подсистемы CLFS действительно может выявить такую проблему, но на практике в драйвере clfs.sys содержится сложная логика, детектирующая исключения, возникшие вследствие обработки некорректных данных. Эта логика может привести к тому, что в результате работы фаззера драйвер не «упадет». Таким образом, проблема, которую злоумышленники могут эксплуатировать для повышения привилегий, останется необнаруженной. Эту особенность можно учесть в дальнейших исследованиях подсистемы CLFS.

Что еще произошло:

Набор патчей от Microsoft от 11 апреля также критическую уязвимость в опциональном сервисе Windows Message Queuing. По шкале CvSS эта уязвимость получила 9,8 балла из 10, что указывает на относительную простоту эксплуатации с серьезными последствиями.

Еще одна публикация «Лаборатории Касперского» сферу нелегальных услуг по внедрению вредоносного ПО в приложения, которые распространяются через магазин Google Play. Ключевой элемент здесь — средство доставки вредоносного ПО: как правило, его интегрируют в легитимное приложение при помощи мер, скрывающих нелегальную активность. Такой загрузчик стоит от 2 до 20 тысяч долларов. Чаще всего вредоносный довесок получают распространяемые в официальном магазине трекеры криптовалют, программы для управления финансами, сканеры QR-кодов и приложения для знакомств. Приобрести услуги на черном рынке можно с помощью единоразового платежа, аренды или за процент от полученной прибыли. Вокруг этой нелегальной деятельности построена сложная инфраструктура, с посредниками, гарантирующими надежность сделки, виртуальными серверами для управления зараженными устройствами и так далее.

Практическим результатом подобной деятельности стало на прошлой неделе вредоносное ПО: его зафиксировали как минимум в 60 приложениях, распространяемых через Google Play. Совокупно эти приложения были скачаны более 100 миллионов раз. Зловред шпионит за пользователями, а также может «скликивать» рекламные баннеры в фоновом режиме. По данным компании McAfee, во всех случаях вредоносный код был добавлен к легитимному ПО без ведома разработчиков — через скомпрометированную стороннюю библиотеку.

В браузере Google Chrome на прошлой неделе была критическая уязвимость в движке JavaScript V8.

Security Week 2316: уязвимость zero-day в Microsoft Windows

Security Week 2316: уязвимость zero-day в Microsoft Windows