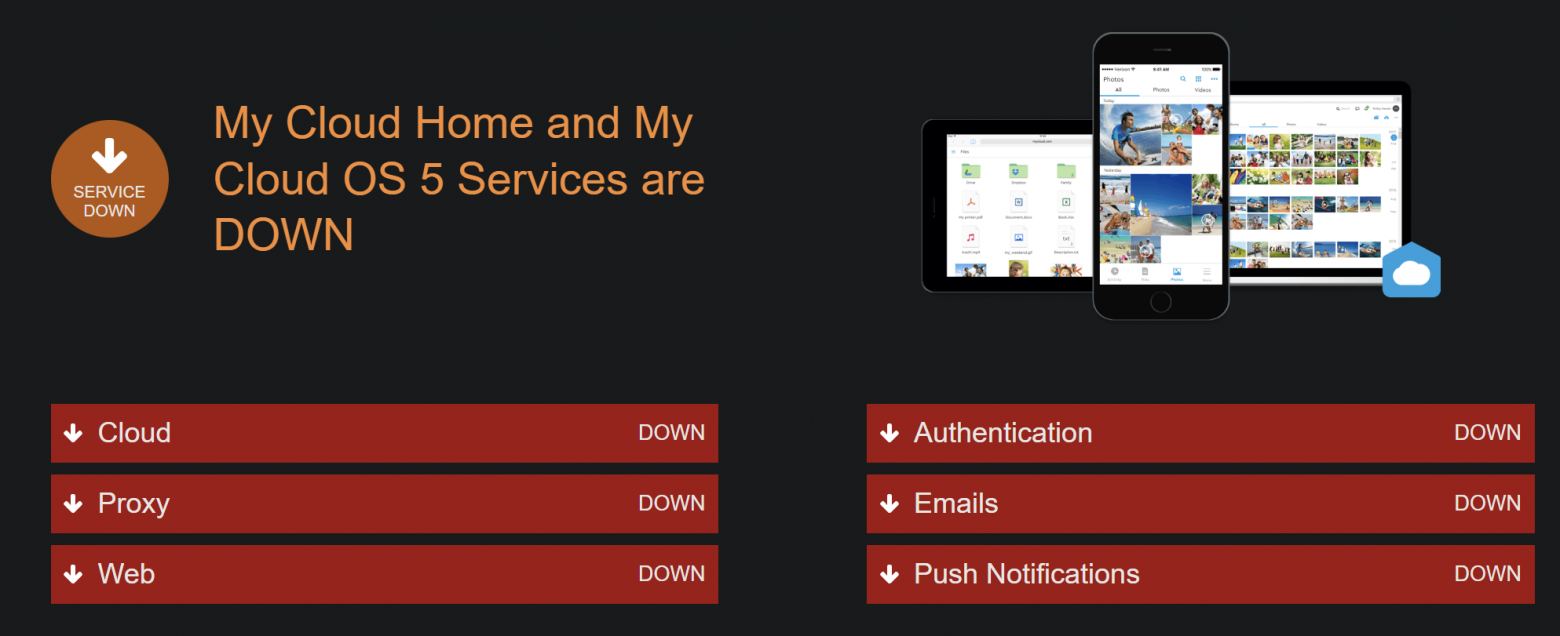

Добавим еще одну казенную цитату: компания полагает, что произошел «неавторизованный доступ к некоторым внутренним данным». Но вопрос утечки пользовательской информации на прошлой неделе был даже не самым актуальным. Отключение облачных систем Western Digital напрямую сказалось на пользователях систем хранения данных WD My Cloud: многие клиенты на несколько дней потеряли доступ к своим же файлам, хранящимся на домашнем устройстве.

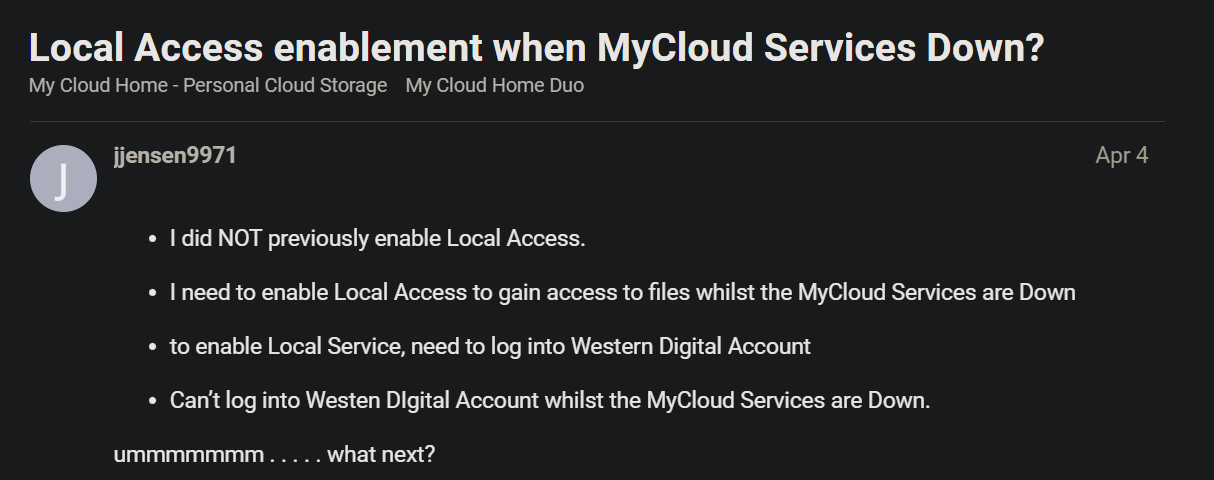

Устройства линейки My Cloud — это типичные сетевые NAS, которые в идеальной ситуации может настроить даже далекий от технологий человек. В демонстрационном показано, как ввести устройство в эксплуатацию: подключаете NAS к локальной сети, создаете учетную запись в сервисе My Cloud — и уже после логина происходит обнаружение нового устройства, привязка его к аккаунту. Все, можно пользоваться собственным хранилищем данных, но не через локальный интерфейс, а через сайт производителя. Однако из-за отключения инфраструктуры в таком подходе нашлась одна очевидная проблема: если веб-сервис не работает, у вас нет доступа к данным, хотя они физически находятся в одном с вами помещении.

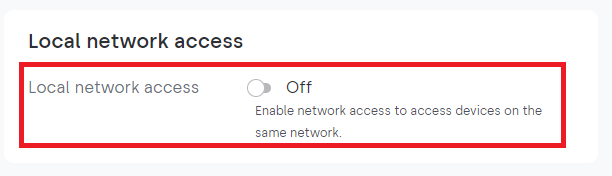

Естественно, в устройствах Western Digital есть опция локального доступа к файлам. Но по умолчанию она выключена, а чтобы ее активировать, нужно зайти в веб-интерфейс. А веб-интерфейс не работает, точнее — не работает авторизация в нем через веб-сервис Western Digital. Соответственно, результат ИБ-инцидента — сотни жалоб от пользователей, которые в один момент потеряли доступ к данным.

Таким образом, принцип работы WD My Cloud ничем не отличается от любого облачного хранилища данных: нет разницы, где хранятся файлы (у вас дома или на сервере компании), — если сетевая инфраструктура производителя по какой-то причине перестала работать, вы теряете доступ к информации. Добраться до нее можно будет, только если вы заранее включили локальный доступ. Не подкованные технически пользователи, на кого и рассчитано подобное решение, могут даже не знать о существовании такого варианта работы с файлами.

К концу недели проблему частично удалось решить: судя по всему, в пятницу работу системы авторизации. И хотя «нормальная» схема доступа к файлам по-прежнему не работала, уже можно было залогиниться в веб-интерфейсе самого устройства и включить локальный доступ к файлам. Для этого была опубликована инструкция, большая часть шагов в которой посвящена определению IP-адреса NAS в локальной сети.

Что еще произошло:

Эксперты «Лаборатории Касперского» один из бэкдоров, попадающий на компьютеры жертв в результате атаки на инфраструктуру компании 3CX (мы писали подробно об этой атаке на цепочку поставок в ). Анализ этого бэкдора позволил связать атаку на 3CX с другими инцидентами и с высокой степенью уверенности атрибутировать их группировке Lazarus. В контексте этого взлома также обсуждался следующий интересный момент: в компании 3CX не сразу в то, что клиенты для их сервиса заражены, подозревая, что произошло ложное срабатывание одного из защитных решений. Аналогичным образом, судя по обсуждению в Сети, поступали и некоторые пользователи: защитное решение срабатывало на дистрибутиве клиента 3CX, но это предупреждение игнорировали.

Трой Хант о пополнении сервиса Haveibeenpwned базой адресов с подпольного маркетплейса Genesis. На этом ресурсе продавали украденные учетки пользователей различных сервисов, причем как простые пары логин-пароль, так и похищенные токены — включая данные, позволяющие точно имитировать параметры работы браузера конкретной жертвы. На прошлой неделе маркетплейс закрыли в ходе операции правоохранительных органов нескольких стран. Однако, в отличие от других источников данных для сервиса Haveibeenpwned, база e-mail, торговавшихся на Genesis, не выложена в открытый доступ (то есть на сайте нельзя проверить произвольный e-mail на наличие в данной утечке, это сделано для защиты от скрейпинга данных). Нотификацию о том, что адрес «продавался» на черном рынке, получат только те, кто подписан на уведомления.

ИБ-исследователь обнаружил в умных устройствах Nexx. Вшитые пароли доступа теоретически позволяют злоумышленнику при помощи подобного девайса открыть дверь гаража.